Was ist ein Browser-Leck? Wie man es effektiv testet und verhindert?

2025.11.12 08:33

2025.11.12 08:33Was ist ein Browser-Leak?

Browser-Leaks treten auf, wenn Ihr Webbrowser unbeabsichtigt identifizierende Informationen über Ihr Gerät und Ihre Surfgewohnheiten preisgibt – selbst wenn Sie Datenschutztools wie VPNs verwenden oder im Inkognito-Modus surfen. Sie mögen glauben, dass diese Tools Ihre Identität schützen, aber sie versagen oft gegen fortschrittliche Tracking-Techniken.

Wie kommt es zu einem Browser-Leak?

Ihr Browser überträgt kontinuierlich Daten an Websites, die Sie besuchen. Dieser Prozess, bekannt als Browser-Fingerprinting, sammelt eine erstaunliche Menge an Informationen:

· Geräteeigenschaften: Bildschirmauflösung, Betriebssystem, Hardware-Spezifikationen

· IP-Adresse: Ihre tatsächlichen Standortdaten (manchmal umgeht dies VPN-Schutz)

· Systemsprache: Standardsprache und Zeitzoneneinstellungen

· Installierte Plugins: Browser-Erweiterungen, Schriftarten und Add-ons

· WebRTC-Daten: Echtzeit-Kommunikationsprotokolle, die Ihre echte IP-Adresse preisgeben können

Die Rolle von WebRTC bei Browser-Leaks

WebRTC verdient hier besondere Aufmerksamkeit. Diese Technologie ermöglicht direkte Verbindungen für Videoanrufe und Dateifreigabe, kann aber Ihr VPN komplett umgehen und Ihre echte IP-Adresse für jede Website preisgeben, die danach fragt.

Warum sind Browser-Leaks bedenklich?

Die Konsequenzen von Browser-Leaks gehen über reines Tracking hinaus. Wenn Websites Ihren Browser-Fingerprint sammeln, erstellen sie ein einzigartiges Profil, das Ihnen im Internet folgt. Dieses Profil bleibt unverändert, selbst wenn Sie:

1. In den Inkognito-Modus wechseln

2. Ihre Cookies löschen

3. Unterschiedliche Konten auf derselben Plattform verwenden

Für jeden, der mehrere Online-Konten verwaltet – ob für Geschäfte, E-Commerce oder soziale Medien – stellen Browser-Leaks erhebliche operationelle Risiken dar. Plattformen können erkennen, dass scheinbar separate Konten vom selben Gerät stammen, was zu Kontosperrungen oder -suspensionen führen kann.

Das Tracking endet nicht mit Unannehmlichkeiten. Offengelegte Daten speisen zielgerichtete Werbenetzwerke, die detaillierte Profile von Ihren Interessen, Gewohnheiten und Online-Verhalten erstellen. In extremen Fällen kann persistentes Tracking zur Identitätsoffenlegung führen, die Ihr anonymes Surfverhalten mit Ihrer realen Identität verknüpft.

Kernrisiko: Im Gegensatz zu einer IP-Adresse, die geteilt oder geändert werden kann, ist ein umfassender Browser-Fingerprint oft einzigartig und persistent, was ihn zu einem mächtigen Werkzeug für Plattform-Risikokontrollsysteme macht, um Benutzer zu identifizieren und zu verfolgen.

Das Verständnis von Browser-Leaks ist Ihr erster Schritt, um Online-Privatsphäre in einer zunehmend überwachten digitalen Welt zurückzugewinnen.

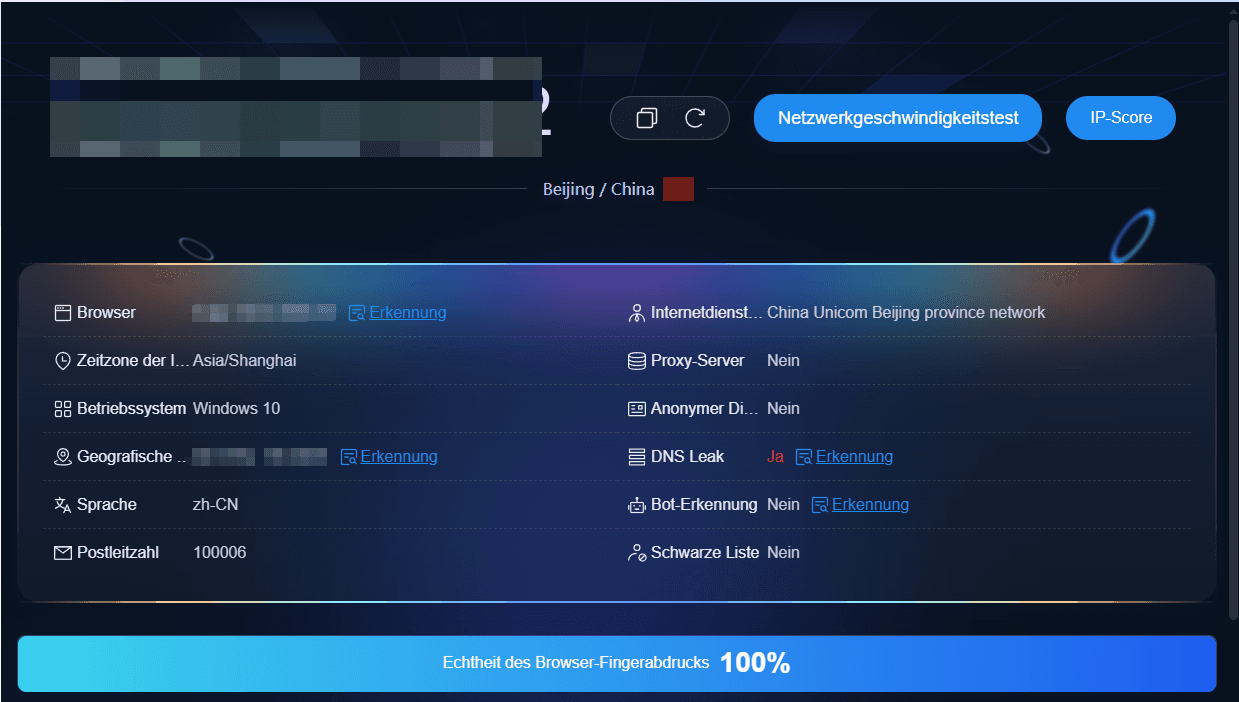

Whoer: Ein Tool zum Testen von Browser-Leaks

Whoer zeichnet sich als eines der zugänglichsten und umfassendsten Online-Tools zum Durchführen von Browser-Leak-Tests aus. Sie können es direkt über Ihren Webbrowser aufrufen, ohne Software zu installieren, was es zu einem idealen ersten Schritt macht, um Ihre Privatsphären-Schwachstellen zu bewerten. Die Plattform hat Popularität bei privatsphärenbewussten Benutzern, Sicherheitsexperten und allen, die mehrere Online-Konten verwalten, gewonnen.

Wie Whoer funktioniert

Wie Whoer funktioniert, ist unkompliziert: In dem Moment, in dem Sie die Website besuchen, beginnt es automatisch, Ihren Browser und Ihre Verbindung zu scannen, um potenzielle Leaks zu erkennen. Das Tool führt Echtzeit-Analysen durch und präsentiert Ergebnisse in einem leicht verständlichen Format, wobei es einen overall anonymity score vergibt, der anzeigt, wie gut Ihr Browser Ihre Identität schützt.

Was Whoer analysiert

Die Arten von Daten, die Whoer analysiert, umfassen:

· IP-Adressen-Informationen: Ihre echte IP-Adresse, Standortdaten und ob Sie einen Proxy oder VPN verwenden

· DNS-Anfragen: Ob Ihre DNS-Abfragen aus Ihrem VPN-Tunnel leaken und Ihren tatsächlichen ISP preisgeben

· WebRTC-Leaks: Erkennung Ihrer lokalen und öffentlichen IP-Adressen durch WebRTC-Verbindungen

· Browser-Fingerprint-Elemente: Bildschirmauflösung, installierte Schriftarten, Zeitzone, Systemsprache und Browser-Plugins. Dieser Aspekt ist entscheidend, da er sich auf Browser-Fingerprinting bezieht, eine Technik, die zur Verfolgung von Benutzern im Web verwendet werden kann.

· HTTP-Header: User-Agent-Strings und andere technische Identifikatoren, die Ihr Browser mit jeder Anfrage sendet

Sie erhalten detaillierte Aufschlüsselungen jeder Kategorie mit farbcodierten Indikatoren, die zeigen, welche Elemente Privatsphärenrisiken darstellen und welche geschützt bleiben.

Schritt-für-Schritt-Anleitung: Whoer zum Testen von Browser-Leaks verwenden

Einen Browser-Leak-Test mit Whoer durchzuführen dauert nur Sekunden. Navigieren Sie zu whoer.net und das Tool beginnt automatisch, Ihre Verbindung zu analysieren. Sie müssen nichts anklicken – der Scan startet sofort nach dem Laden der Seite.

Wie man Browser-Fingerprint mit Whoer testet

Die Whoer-Oberfläche zeigt Ihre Ergebnisse in Echtzeit an:

1. Überprüfen Sie Ihre Anonymitätsbewertung oben auf der Seite (angezeigt als Prozentsatz)

2. Scrollen Sie die Seite nach unten, um detaillierte Ergebnisse für jeden Testpunkt zu sehen. Achten Sie besonders auf diese Hochrisikobereiche:

· Canvas-Fingerprint-Status

· WebGL-Renderer-Informationen

· WebRTC-IP-Adressen-Leak

· Anzahl der aufgelisteten Schriftarten

3. Erweitern Sie detaillierte Abschnitte durch Anklicken spezifischer Kategorien wie "WebRTC", "DNS" oder "Geolokation"

4. Vergleichen Sie Ihre sichtbare IP mit Ihrem tatsächlichen Standort, um die VPN-Effektivität zu überprüfen

Interpretation Ihrer Testergebnisse

Eine Bewertung unter 80% zeigt typischerweise signifikante Privatsphären-Schwachstellen an. Achten Sie besonders auf WebRTC-Leaks, die Ihre echte IP-Adresse preisgeben können, selbst wenn Sie mit einem VPN verbunden sind. DNS-Leaks zeigen, welche Server Ihre Surf-Anfragen bearbeiten, was Ihre Aktivität potenziell mit Ihrem ISP verknüpft.

Wenn Ihre Whoer-Testergebnisse nach mehreren Seitenaktualisierungen konsistent bleiben, deutet dies auf einen stabilen Browser-Fingerprint hin, was Langzeit-Tracking erleichtert.

Rote Flaggen in Ihrem Whoer-Bericht erfordern sofortige Aufmerksamkeit. Wenn Ihre Systemsprache, Zeitzone oder Bildschirmauflösung eine einzigartige Fingerprint-Kombination erzeugen, können Websites Sie über Sitzungen hinweg verfolgen. Die "Do Not Track"-Einstellung macht Sie paradoxerweise identifizierbarer, wenn aktiviert, da weniger Benutzer diese Funktion aktivieren.

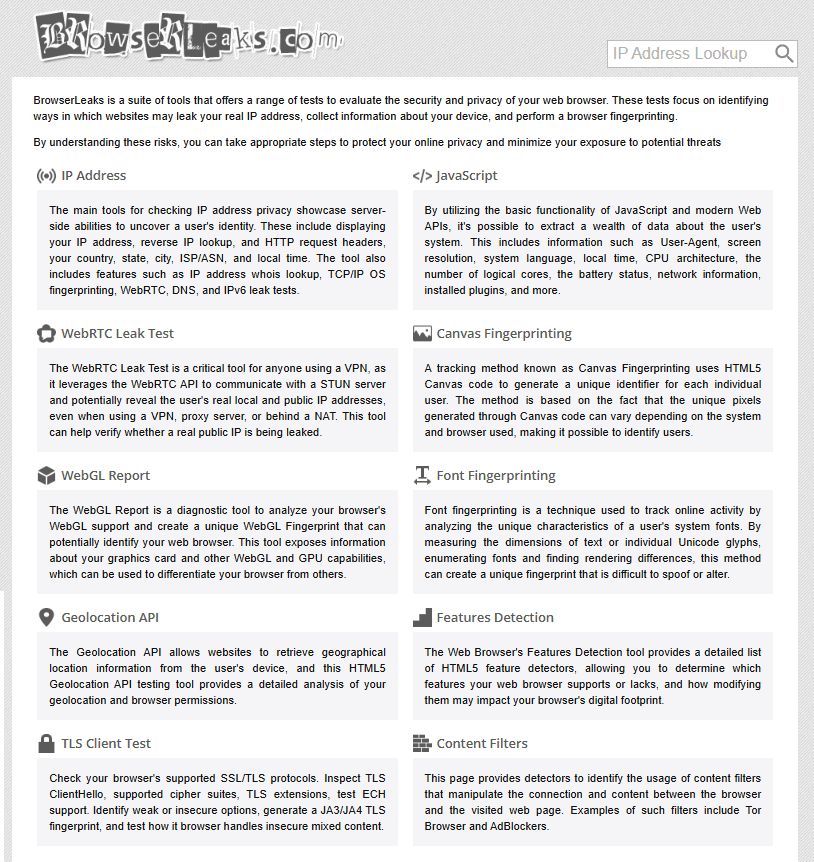

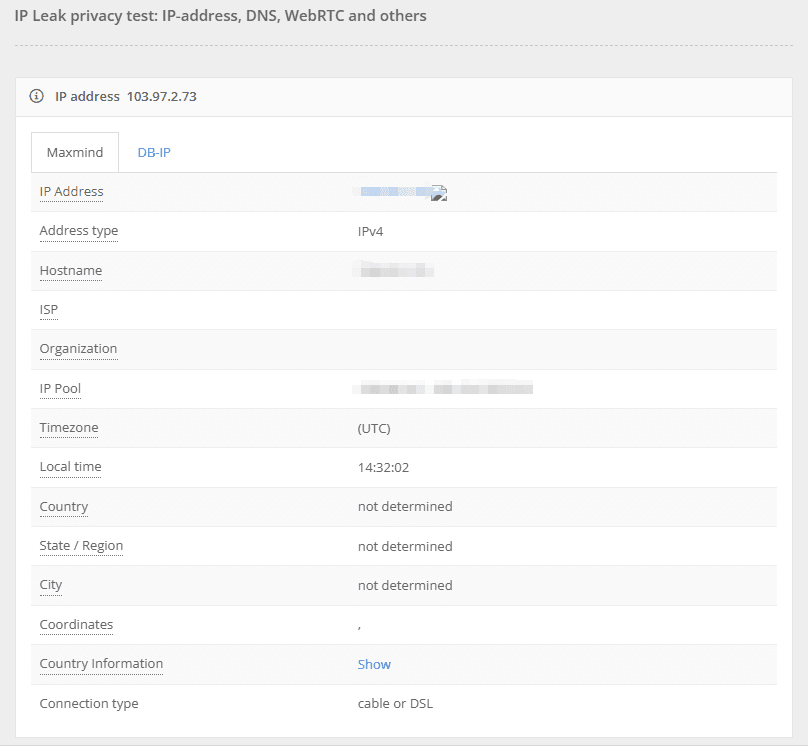

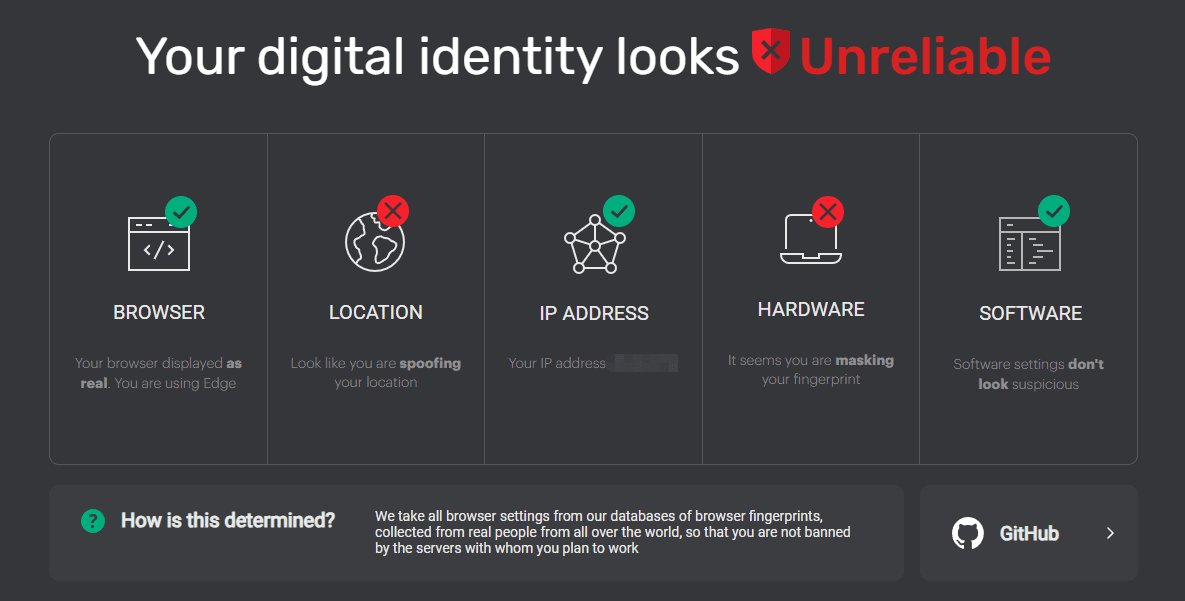

Browser-Leak-Test-Tools neben Whoer

Während Whoer ein mächtiges Tool ist, ist es vorteilhaft, andere Optionen für umfassende Tests zu erkunden. Sie sollten einige der besten Browser-Checking-Tools in Betracht ziehen, die verschiedene Perspektiven auf potenzielle Schwachstellen bieten:

· BrowserLeaks bietet umfassende Fingerprinting-Analyse, einschließlich IP-Adresse, WebRTC, Canvas, WebGL, Schriftarten, Mediengeräte und mehr. Es eignet sich für tiefgehende Analysen spezifischer Leak-Typen.

· IPLeak (ipleak.com) spezialisiert sich auf die Erkennung von IP-Adressen-, DNS- und WebRTC-Leaks, was es ideal macht, um zu überprüfen, ob VPNs oder Proxys ordnungsgemäß funktionieren.

· IPhey (iphey.com) kann verwendet werden, um die Effektivität von Anti-Fingerprinting-Browser-Erweiterungen oder -Konfigurationen zu validieren, indem es auf Risiken wie IP-Adressen-Leaks, WebRTC-Leaks oder DNS-Leaks prüft.

Tests über mehrere Plattformen hinweg durchzuführen gibt Ihnen ein vollständiges Bild der Privatsphären-Position Ihres Browsers.

Beste Praktiken zur Verhinderung von Browser-Leaks und Verbesserung der Online-Privatsphäre

Das Testen auf Browser-Leaks ist nur der erste Schritt – Sie müssen aktiv Präventionsstrategien implementieren, um Ihre digitale Identität zu schützen. Die folgenden Techniken helfen Ihnen, Browser-Leak-Probleme zu verhindern und Online-Tracking über Ihre Browsing-Sitzungen hinweg zu verhindern.

Führen Sie regelmäßig Browser-Leak-Tests durch

Sie sollten Ihren Browser mindestens einmal monatlich auf Leaks mit Tools wie Whoer überprüfen. Ihre Browser-Konfiguration ändert sich im Laufe der Zeit durch Updates, neue Erweiterungen und geänderte Einstellungen. Jede Veränderung führt potenziell neue Schwachstellen ein. Setzen Sie eine wiederkehrende Erinnerung, um Leak-Tests durchzuführen, besonders nach:

· Installation neuer Browser-Erweiterungen oder Plugins

· Aktualisierung Ihres Betriebssystems oder Browsers

· Wechsel von VPN-Anbietern oder Netzwerkkonfigurationen

· Hinzufügen neuer Hardware-Geräte zu Ihrem System

Nutzen Sie integrierte Browser-Datenschutzfunktionen

Moderne Browser bieten grundlegenden Anti-Fingerprinting-Schutz:

· Firefox: Aktivieren Sie privacy.resistFingerprinting in about:config.

· Brave: Kommt mit starkem Anti-Fingerprinting-Schutz standardmäßig aktiviert.

· Safari: Aktivieren Sie "Prevent cross-site tracking" und "Privacy Preserving Ad Click" Funktionen.

· Chrome und Edge Benutzer müssen Erweiterungen wie WebRTC Protect - Protect IP Leak oder uBlock Origin mit aktiviertem WebRTC-Blocking installieren.

Sperren Sie Standort- und Medienzugriff

Ihr Browser fordert ständig Zugriff auf Standortdienste, Kameras und Mikrofone an. Diese Berechtigungen schaffen zusätzliche Tracking-Vektoren. Navigieren Sie zu den Datenschutzeinstellungen Ihres Browsers und:

· Blockieren Sie Standortzugriff für alle Websites standardmäßig

· Deaktivieren Sie automatische Kamera- und Mikrofon-Berechtigungen

· Überprüfen und widerrufen Sie Berechtigungen für Sites, denen Sie zuvor Zugriff gewährt haben

· Aktivieren Sie "vor Zugriff fragen" für alle Mediengeräte

Setzen Sie datenschutzfokussierte Erweiterungen ein

Strategische Erweiterungswahlen reduzieren signifikant Ihre Leak-Oberfläche. Installieren Sie diese essenziellen Tools:

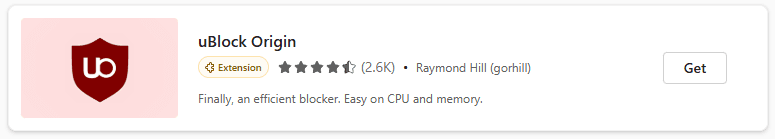

· uBlock Origin: Blockiert Tracking-Scripts und Werbung, die Fingerprint-Daten sammeln

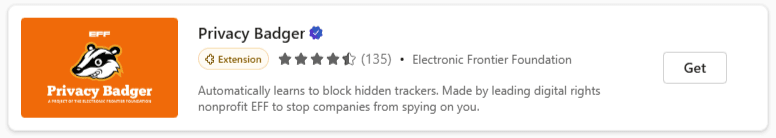

· Privacy Badger: Erlernt und blockiert unsichtbare Tracker automatisch

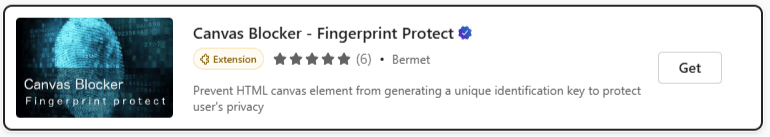

· Canvas Blocker: Verhindert Canvas-Fingerprinting-Techniken

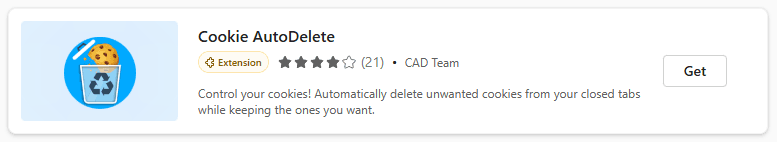

· Cookie AutoDelete: Entfernt Tracking-Cookies, wenn Sie Tabs schließen

Hinweis: Vermeiden Sie zu viele Erweiterungen zu installieren – jede verändert Ihren Browser-Fingerprint und macht Sie identifizierbarer.

Isolieren Sie Ihre Surfaktivitäten

Sandbox-Umgebungen und virtuelle Maschinen schaffen vollständige Trennung zwischen Ihren Browsing-Sitzungen. Tools wie Sandboxie oder Windows Sandbox lassen Sie Ihren Browser in einer isolierten Umgebung ausführen. Wenn Sie die Sandbox schließen, verschwinden alle Browsing-Daten komplett.

Virtuelle Maschinen treiben dieses Konzept weiter, indem sie ein ganzes Betriebssystem in Isolation ausführen. Sie können verschiedene VM-Profile für verschiedene Online-Aktivitäten erstellen, sicherstellend, dass Ihre Surf-Muster sich nie überschneiden.

Erweiterte Präventionstools: Anti-Detect-Browser und BitBrowser

Standard-Browser wurden nicht mit Fingerprinting-Schutz als Priorität designed. Anti-Detect-Browser lösen dieses Problem, indem sie Ihnen komplette Kontrolle über Ihren digitalen Fingerprint geben. Diese spezialisierten Tools lassen Sie jeden Aspekt Ihrer Browser-Identität anpassen – vom Canvas-Fingerprint zu WebGL-Parametern.

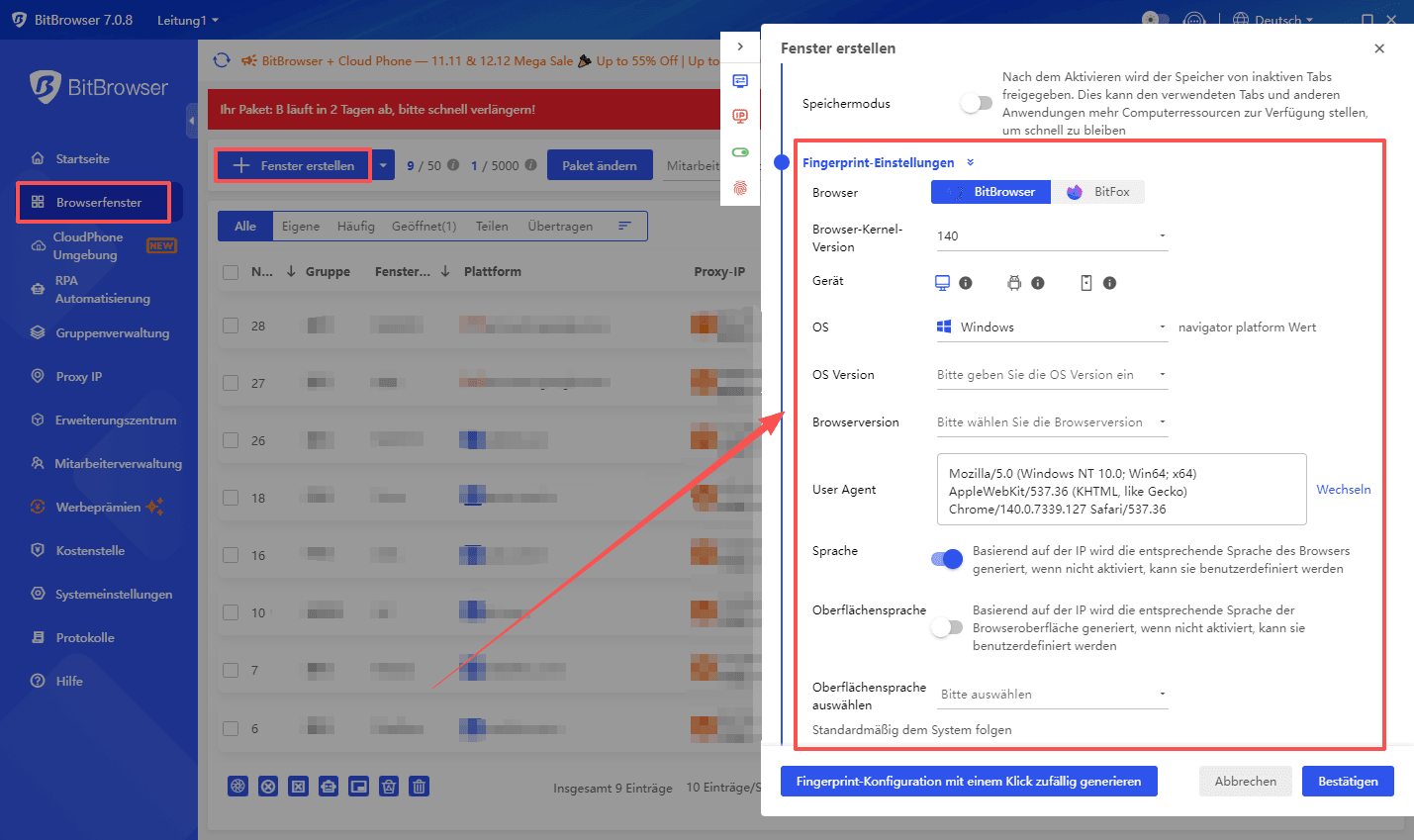

BitBrowser bringt Fingerprinting-Anpassung auf das nächste Level. Die Plattform erlaubt Ihnen, mehrere Browser-Profile zu erstellen, jedes mit einzigartigen Fingerprinting-Konfigurationen. Sie können Geräteeigenschaften, Zeitzoneneinstellungen, Sprachpräferenzen und Hardware-Spezifikationen für jedes Profil modifizieren. Dieser Ansatz hilft Ihnen, Browser-Leak-Schwachstellen zu verhindern, während Sie separate Online-Identitäten für verschiedene Zwecke beibehalten.

BitBrowser hilft, Browser-Leaks durch mehrere Mechanismen zu verhindern:

· Fingerprinting-Anpassung: Erlaubt vollständige Anpassung von Browser-Fingerprinting-Parametern, einschließlich erweiterter Features wie Canvas, WebGL und Schriftarten.

· Umgebungsisolation: Erstellt komplett isolierte Browser-Profile für jede Sitzung, verhindert sessionsübergreifendes Tracking.

· Fingerprinting-Konsistenz: Stellt sicher, dass alle Fingerprinting-Parameter koordiniert und realistisch sind, vermeidet Erkennung als synthetischer Browser.

· Stapelverwaltung: Unterstützt das gleichzeitige Verwalten mehrerer unabhängiger Browser-Profile, jedes mit einem einzigartigen digitalen Fingerprint.

Bitte lesen Sie unseren Artikel, um zu lernen, wie Sie Ihre Online-Anonymität und Privatsphäre mit Whoer und BitBrowser schützen.

Der Anti-Detect-Browser generiert konsistente, glaubwürdige Fingerprints, die Websites als legitim erkennen. Sie blockieren nicht nur Tracking – Sie präsentieren kontrollierte, authentisch aussehende Browser-Charakteristiken. Erfahren Sie mehr über BitBrowsers Fingerprinting-Anpassungsfeatures, um zu verstehen, wie benutzerdefinierte Profile Ihre Privatsphäre schützen, ohne Anti-Fraud-Systeme auszulösen.

Schlussfolgerung

Ihr Browser verrät mehr über Sie, als Sie vielleicht denken. Was ist ein Browser-Leak? Führen Sie jetzt einen Test auf Whoer durch, um zu sehen, welche Informationen Sie preisgeben. Die Ergebnisse könnten Sie überraschen.

Ihren digitalen Fußabdruck zu schützen erfordert umsetzbare Privatsphären-Tipps, die Sie sofort implementieren können: deaktivieren Sie WebRTC, verwenden Sie Anti-Detect-Browser wie BitBrowser für Multi-Account-Management und machen Sie Leak-Tests zu Teil Ihrer sicheren Surfgewohnheiten. Dies sind keine optionalen Schritte – sie sind essentielle Verteidigungen gegen Tracking, Fingerprinting und Identitätsoffenlegung.

BitBrowser

BitBrowser

Verwaltung mehrerer Accounts

Verwaltung mehrerer Accounts Verhindert Account-Verbindung

Verhindert Account-Verbindung Multi-Mitarbeiter-Verwaltung

Multi-Mitarbeiter-Verwaltung