Die besten Hacker-Foren 2026: Ein Leitfaden für Cybersicherheitsforscher

2026.01.22 08:13

2026.01.22 08:13Warum Hacker-Foren für die Cybersicherheit im Jahr 2026 wichtig sind

Wenn Sie eine Weile in der Cybersicherheit gearbeitet haben, fällt Ihnen etwas Beunruhigendes auf.

Die frühesten Hinweise auf kommende Entwicklungen tauchen oft in versteckten Ecken des Internets auf – bevor sie in Ihren SIEM-Alarmen erscheinen, bevor Anbieter eine CVE-Analyse veröffentlichen und lange, bevor ein ausgefeilter Blogbeitrag auf LinkedIn auftaucht.

Deshalb ist es wichtig, Hacker-Foren im Auge zu behalten. Nicht um die Rolle eines Angreifers zu spielen oder aus Neugier – sondern weil in diesen Foren Techniken öffentlich getestet, Tools geteilt, Kriminelle rekrutiert, Reputationen aufgebaut werden und die ersten Anzeichen einer neuen Ausnutzungswelle oft sichtbar werden.

Dieser Artikel dient ausschließlich der Bildung, Verteidigung und Bedrohungsaufklärung. Er konzentriert sich darauf, das Verhalten von Angreifern zu verstehen, frühe Phishing- und Malware-Trends zu erkennen, die Aktivitäten von Zugangsvermittlern zu verfolgen und zu verstehen, wie Cyberkriminalitäts-Ökosysteme tatsächlich funktionieren. Es handelt sich nicht um eine Hacking-Anleitung und nicht um den Kauf oder die Nutzung illegaler Dienste.

Ein wichtiger Hinweis von Anfang an: Die Überwachung von Hacker-Foren kann Ihre Privatsphäre und Ihr Unternehmen gefährden. Viele Communities sind Außenstehenden gegenüber feindselig, verfolgen Nutzer aktiv oder verbreiten Malware. Deshalb verlassen sich professionelle Threat-Intelligence-Teams auf isolierte Forschungsumgebungen und spezialisierte Browser-Tools, anstatt auf Standard-Browser für Verbraucher.

Was sind Hacker-Foren? (Und warum der Begriff irreführend ist)

Ein Hacker-Forum ist im Grunde jede Online-Community, in der über hackingbezogene Themen gesprochen wird. Das reicht von legitimen, moderierten Räumen, in denen Sicherheitsexperten Forschungsergebnisse teilen, bis hin zu riskanten Ecken, in denen gestohlene Zugänge gehandelt werden und Mitglieder darüber streiten, wessen Malware- oder Stealer-Logs die „frischsten“ sind.

Der Begriff „Hacker“ kann viele verschiedene Dinge bedeuten. In der Praxis lassen sich die meisten Foren je nach Schwerpunkt und Nutzerbasis in einige klare Kategorien einteilen.

1. Ethische, legale Communities (Geringes Risiko)

Hier werden folgende Themen diskutiert:

· Schwachstellenforschung und Exploit-Konzepte (oft verantwortungsvoll)

· Reverse Engineering und Malware-Analyse

· Bug-Bounty-Strategien und Write-ups

· Verteidigungstools, Detektionsentwicklung und OPSEC

· CTFs und Lernressourcen

Sie können noch immer anspruchsvollen technischen Inhalt enthalten, aber die Absicht ist Bildung und Verbesserung. Sie haben in der Regel Moderation, öffentliche Sichtbarkeit und gewisse Normen.

2. Grauzonen-Foren (Gemischte Absichten, Höheres Risiko)

Einige Foren fallen in eine Grauzone. Sie mögen als „forschungsorientiert“ gekennzeichnet sein, erlauben aber dennoch fragwürdige Inhalte – oder beherbergen Diskussionen, die sowohl für Angriff als auch Verteidigung genutzt werden können. Sie sehen Debatten wie: „Ist das Teilen eines PoC schädlich?“ Die übliche Antwort: Es kommt darauf an – und das Internet ist sich selten einig.

Diese Räume sind wichtig, weil dort oft neue Techniken schnell zerlegt und getestet werden. Gleichzeitig bergen sie höhere Risiken, sowohl technisch als auch rechtlich. Seien Sie sich stets der Richtlinien Ihrer Organisation und der Gesetze in Ihrem Rechtsgebiet bewusst, bevor Sie mit diesen Foren interagieren – oder sie sogar nur beobachten.

3. Illegale Untergrund-Hacker-Foren und Märkte (Hohes Risiko)

Einige Untergrund-Foren und -Märkte existieren rein für kriminelle Aktivitäten. Sie werden häufig genutzt, um:

· Gestohlene Zugangsdaten, Cookies, Tokens und Stealer-Logs zu verkaufen

· Erstzugänge wie RDP, VPN oder Cloud-Konten zu handeln

· Exploits, Malware oder Ransomware-as-a-Service zu verkaufen

· Affiliates, Geldkuriere oder andere „Unterstützungs“-Rollen zu rekrutieren

· Die Zielauswahl nach Branche oder geografischer Region zu koordinieren

Aus Sicht eines Verteidigers sind diese Räume wichtig, weil sie direkt in den Angriffslebenszyklus eingebettet sind. Das ist nicht theoretisch oder akademisch – hier werden echte Operationen geplant, versorgt und skaliert.

Die Herausforderung ist, dass die Interaktion mit diesen Foren sehr schnell rechtliche Grenzen überschreiten kann. Selbst passive Überwachung birgt Risiken, wenn sie ohne angemessene Sicherheitsvorkehrungen, rechtliche Beratung und strikte operative Disziplin durchgeführt wird.

Wie Hacker-Foren die reale Cybersicherheit beeinflussen

Hacker-Foren beeinflussen das Cybersicherheitsrisiko auf mehrere direkte Weisen.

· Schnellere Exploit-Zyklen: Sobald eine Schwachstelle öffentlich bekannt wird, wandeln Foren und Chat-Gruppen sie oft innerhalb von Stunden in funktionierende Angriffstechniken um.

· Industrialisierung der Kriminalität: Sie werden Dinge wie Kundensupport für Phishing-Kits, SLAs für Botnetze und sogar Rückerstattungsrichtlinien sehen. Cyberkriminalität ist zu einem Geschäft geworden.

· Zugangsvermittlung und Spezialisierung: Eine Gruppe stiehlt Zugangsdaten, eine andere verkauft Zugänge, eine andere setzt Ransomware ein. Foren verbinden alle Teile.

· Verbreitung von Leaks: Ein Datenleck mag an einem Ort auftauchen, anderswo gespiegelt werden und schließlich durchsuchbar werden. Die Überwachung dieser Foren kann Verteidigern eine Frühwarnung geben.

· Reputationsökonomien: Anbieter und Akteure bauen in Foren Glaubwürdigkeit auf. Zu verfolgen, wem vertraut wird, kann bei der Bedrohungszuordnung und Priorisierung helfen.

Hacker-Foren sind wichtig. Der knifflige Teil ist, sie sicher zu überwachen, ohne Ihr Threat-Intelligence-Programm zu einer rechtlichen oder operativen Belastung werden zu lassen.

Top 10 Untergrund- und Grauzonen-Hacker-Foren (Beispiele mit hohem Risiko)

Die folgenden Communities werden ausschließlich zur Cybersicherheitsbildung und Threat-Intelligence-Forschung erwähnt. Sie veranschaulichen, wie Hacker-Foren funktionieren, sollten aber nicht beiläufig oder ohne angemessene Sicherheitsvorkehrungen aufgesucht werden.

1. Hack Forums

Eine der frühesten englischsprachigen Hacker-Communities. Historisch gemischt mit Hacking-Diskussionen für Anfänger, Social Engineering und Low-Level-Cyberkriminalität. Heute wird es oft als Einsteiger-Forum und nicht als hochwertige Intelligence-Quelle referenziert.

2. Exploit.in

Ein langjähriges russischsprachiges Untergrund-Forum, das sich auf Exploits, Malware-Entwicklung und Zugangshandel konzentriert. Häufig in professionellen Threat-Intelligence-Berichten zitiert aufgrund seiner Rolle bei der Verbindung von Exploit-Entwicklern und Zugangsvermittlern.

3. Leakbase

Ein marktorientiertes Forum, das mit geleakten Datenbanken, Credential-Dumps und Breach-Daten in Verbindung gebracht wird. Aus Verteidigungsperspektive hilft es zu veranschaulichen, wie gestohlene Daten verpackt, bepreist und weiterverteilt werden.

4. XSS.is

Ein technisch fortgeschrittenes russischsprachiges Forum, bekannt für Exploit-Entwicklung, Zugangsvermittlung und Zusammenarbeit zwischen spezialisierten Bedrohungsakteuren. Gilt als eines der einflussreicheren Top-Hacker-Foren in der Intelligence-Forschung.

5. Dread Forum

Ein diskussionsorientiertes Forum, das historisch mit Dark-Web-Märkten verbunden ist. Funktioniert mehr wie eine Reddit-ähnliche Community für Untergrund-Diskussionen, Betrugswarnungen und OPSEC-Gespräche.

6. Altenen

Früher bekannt für das Teilen von „Combo-Listen“ mit Zugangsdaten. Oft in Breach-Analysen als Beispiel dafür referenziert, wie geleakte Zugangsdaten zirkulieren, bevor sie größere Aggregationsplattformen erreichen.

7. Creaked.io

Eine hybride Community, die Spielcheats, Cracking-Tools und Einsteiger-Cyberkriminalitätsthemen abdeckt. Es hebt die verschwommene Grenze zwischen Grauzonen-Experimentieren und illegaler Aktivität hervor.

8. CraxPro

Ein kleineres Forum, das sich auf Cracking-Tools, Account-Missbrauchstechniken und Automatisierungsskripte konzentriert. Lehrreich, um zu verstehen, wie kommerzialisierte Angriffstools geteilt werden.

9. Nulled

Ein großes englischsprachiges Forum, das Cracking-Tools, geleakte Ressourcen und Missbrauch digitaler Dienste kombiniert. Obwohl nicht immer tiefgreifend technisch, zeigt es, wie Cyberkriminalität für nicht-experten Nutzer produktisiert und skaliert wird.

10. BlackHatWorld

Oft missverstanden als reines Hacker-Forum, lässt sich BlackHatWorld besser als Grauhat-Digital-Marketing-Community beschreiben. Diskussionen konzentrieren sich auf SEO-Manipulation, Automatisierung, Account-Farming und Wachstumstaktiken. Aus Cybersicherheitsperspektive ist es nützlich, um Missbrauchsmuster zu studieren, nicht jedoch fortgeschrittene Exploitation.

Diese Beispiele zeigen, warum Verteidiger Kategorien von Communities überwachen sollten und nicht von einer einzigen „Top-Hacker-Forum“-URL abhängen.

Die meisten Organisationen tun dies über spezialisierte Anbieter, geschlossene Intelligence-Gruppen oder dedizierte Analysten, die unter strikter rechtlicher Anleitung arbeiten. Wenn Sie ein Einzelforscher oder ein kleines Team sind, ist der sicherste Ansatz, Intelligence-Berichte zu konsumieren, die aus diesen Quellen stammen, anstatt direkt zu interagieren.

Legale Alternativen für die Cybersicherheitsforschung

Die meisten Organisationen überwachen Untergrund-Foren nicht direkt. Stattdessen verlassen sie sich auf legale, hochwertige Alternativen, die frühe Indikatoren sichtbar machen, ohne direkte Exposition.

1. Schwachstellenforschung und Exploit-Signale

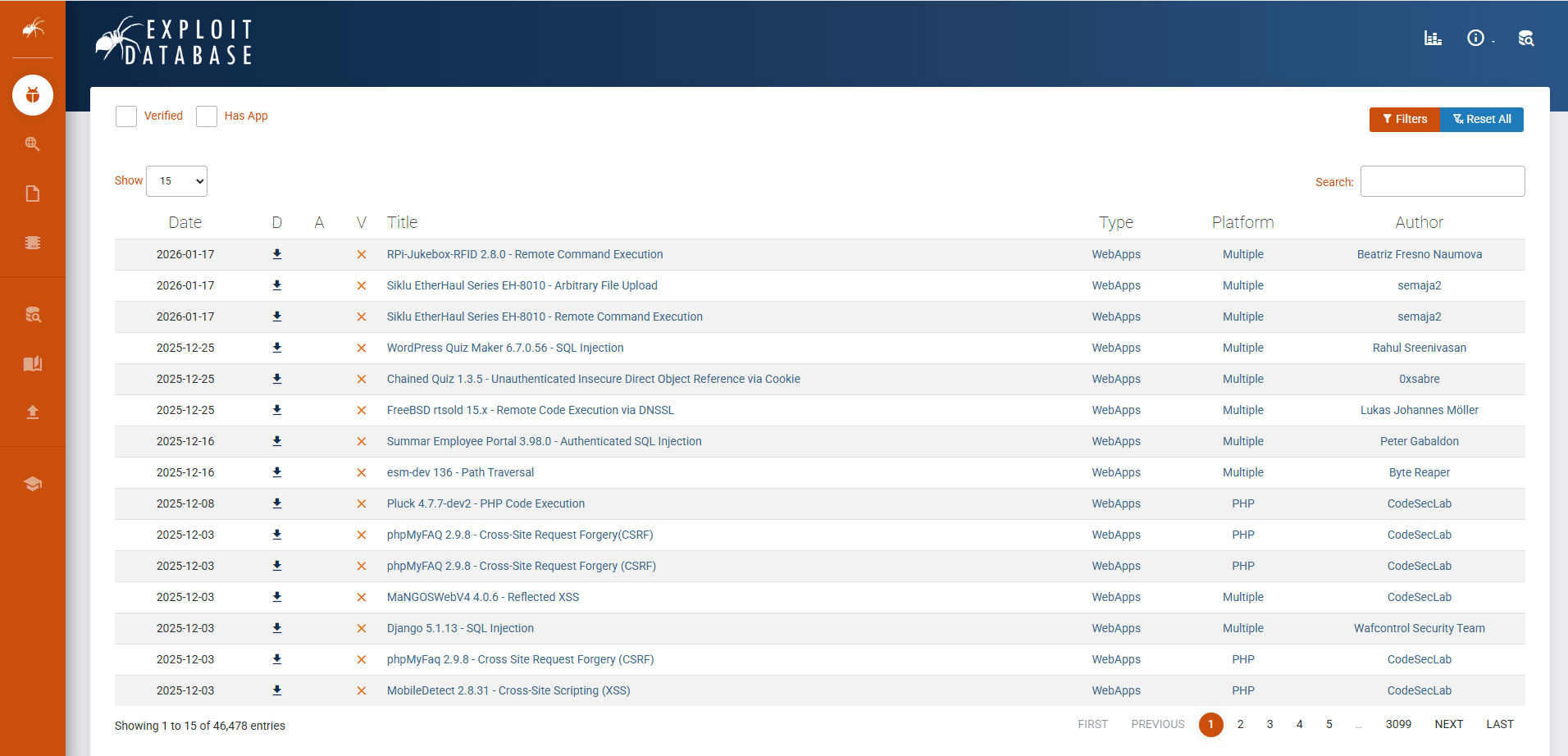

(1) Exploit-DB

Exploit-DB ist kein Forum im traditionellen Sinne, aber es ist ein langjähriges Archiv öffentlicher Exploits und Proof-of-Concepts (PoCs). Die Überwachung hilft Ihnen zu sehen, wann eine Schwachstelle von theoretisch zu weaponizable in der Wildnis übergeht. In Kombination mit CVE-Überwachung erhalten Sie ein klareres Bild von der Exploit-Reife.

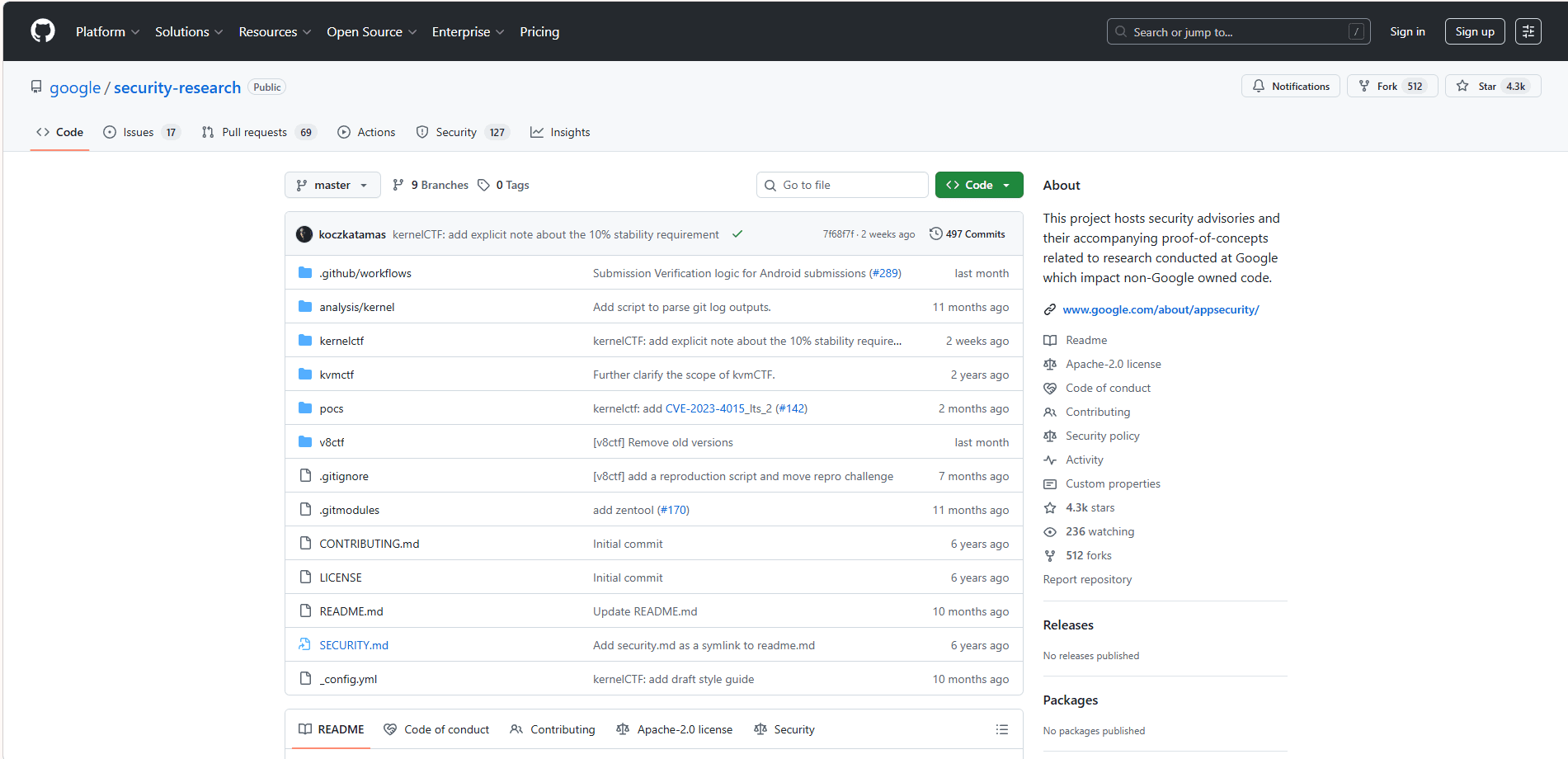

(2) GitHub (Sicherheitsforschungsecken)

GitHub ist eine weitere Plattform, die kein Forum ist, aber dennoch werden hier viele Exploit-PoCs, Reverse-Engineering-Tools und Detection-Bypass-Forschung zuerst veröffentlicht. Die Überwachung relevanter Repositories, Issues und Forks zu großen CVEs kann Ihnen frühe Indikatoren geben, dass eine Ausnutzung kurz vor der weiten Verbreitung steht.

(3) Google Groups und Security-Mailinglisten

Altmodisch, aber immer noch wertvoll. Einige der besten technischen Enthüllungen erscheinen auf Mailinglisten, bevor sie in sozialen Medien zusammengefasst werden.

Beispiele zum Verfolgen

· oss-security

· Anbieterspezifische Sicherheitsmitteilungen und Mailinglisten

· Forschungsorientierte Listen zu Sprachen und Frameworks, die für Ihre Umgebung relevant sind

Die Überwachung dieser Quellen dient dazu, Exploitation-Trends voraus zu sein. Sie bieten hochwertige Signale für Verteidiger und Forscher, sind dabei vollkommen legal und sicher, wenn sie für Threat Intelligence und Verteidigungsarbeit genutzt werden.

2. Ethische Hacking-Communities (Gut für Taktiken, Trends und Mindset)

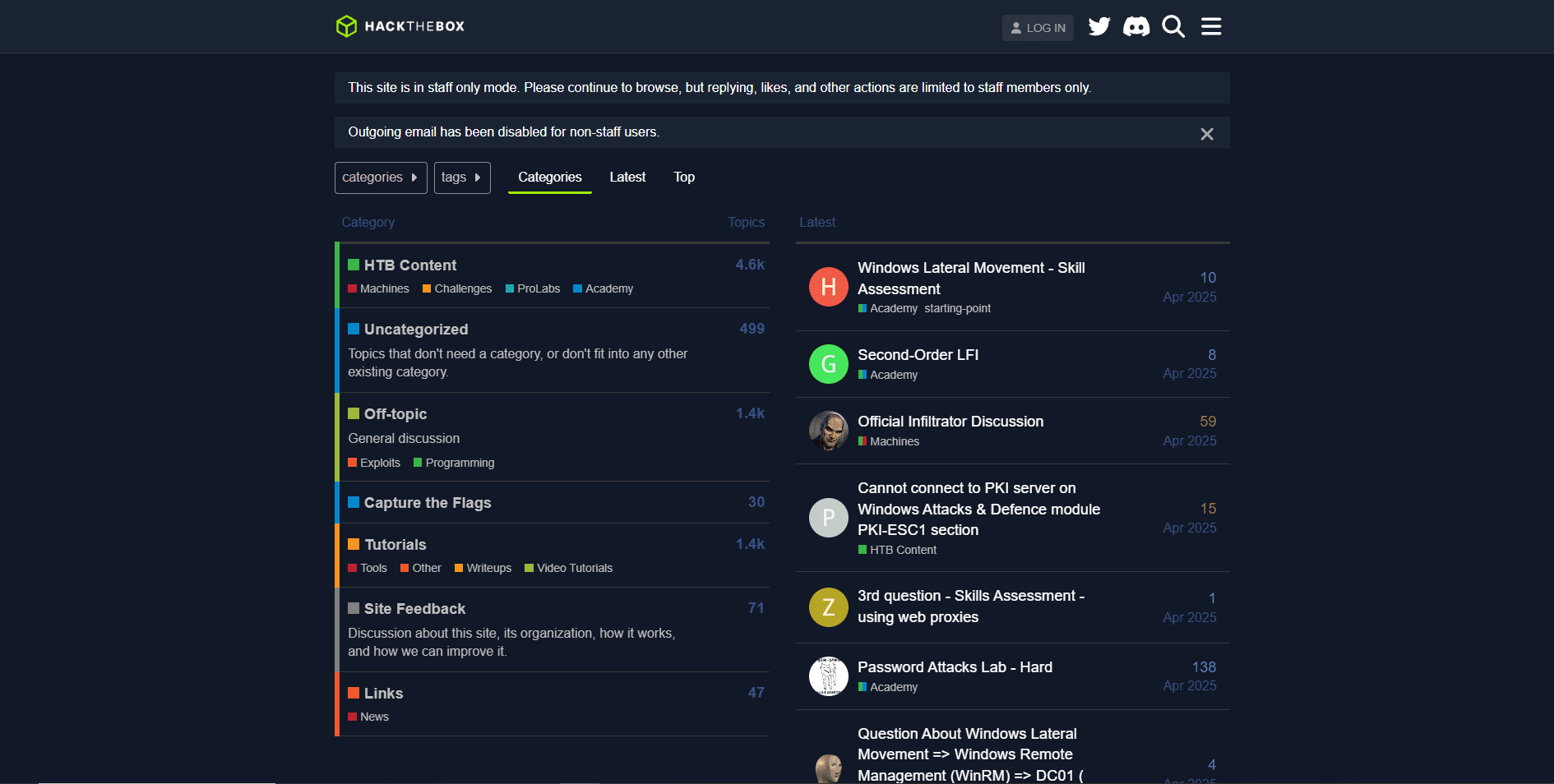

(1) Hack The Box (HTB) Foren

HTB ist primär auf Training ausgerichtet, aber seine Foren können zeigen, welche Techniken im Trend liegen, welche Tools Leute lernen und welche Fehlkonfigurationen am häufigsten sind. Für Verteidiger bietet es eine subtile Möglichkeit zu sehen, was „neue Angreifer“ im großen Stil üben, ohne sich illegal zu betätigen.

(2) TryHackMe Community

TryHackMe bietet ähnlichen Wert. Es geht weniger um Untergrund-Intelligence und mehr um das Verständnis des Skills-Pipelines. Wenn Sie wissen wollen, was Einsteiger-Bedrohungsakteure in sechs bis zwölf Monaten wahrscheinlich wissen, ist das Verfolgen beliebter Lernpfade sehr aufschlussreich.

(3) Reddit-Communities: r/netsec und r/blueteamsec

Reddit kann chaotisch sein, aber es ist auch eine schnelle Aggregationsebene für Write-ups, Breach-Berichte und aufkommende Bedrohungen. Die Kommentarthreads sind oft der wertvollste Teil, da Praktiker herausstellen, was Hype ist und was tatsächlich in der Wildnis ausgenutzt wird.

Die Überwachung dieser ethischen Hacking-Communities ermöglicht es Sicherheitsteams, über Techniken, Mindset und aufkommende Trends informiert zu bleiben, auf vollkommen legale und edukative Weise.

3. Malware-Analyse und Reverse-Engineering-Communities (Hoher Wert, Defensiv)

(1) Kernelmode.info (Forschungsorientierte Bereiche)

Kernelmode.info war ein beliebtes Forum für Malware-Analyse, Reverse Engineering und Windows-Interna. Forscher diskutierten dort oft fortgeschrittene Themen wie Unpacking von Bedrohungen, Rootkits und EDR-Evasion.

Das Forum ist jetzt geschlossen und archiviert, daher ist es nicht mehr aktiv für Echtzeit-Diskussionen. Seine historischen Beiträge sind immer noch wertvoll zum Lernen, aber jede Forschung sollte in einer stark isolierten Umgebung und unter strikten rechtlichen und operationellen Richtlinien durchgeführt werden.

Heute verlassen sich Sicherheitsteams auf aktive Alternativen wie GitHub-Repositories, MalwareBazaar und andere Reverse-Engineering-Communities, um auf dem neuesten Stand zu bleiben.

(2) MalwareBazaar (abuse.ch-Ökosystem)

MalwareBazaar ist eine Malware-Sample-Datenbank, die vom abuse.ch-Projekt betrieben wird. Es ist kein Forum, aber eine kritische Threat-Intelligence-Ressource, die bestätigte Malware-Samples für Forscher und Sicherheitsteams bereitstellt.

Die Plattform ermöglicht den Zugriff über Browser, API oder Feeds und hilft Verteidigern, Untergrund-Gespräche mit realen Malware-Artefakten zu verbinden, und verwandelt Diskussionen in handlungsrelevante Intelligence. In Kombination mit anderen Analysetools liefert sie wertvolle Metadaten, ohne die Malware ausführen zu müssen.

(3) Verwandte Quellen im selben Ökosystem

· URLhaus: Verfolgt und teilt URLs, die zur Verbreitung von Malware und Phishing-Kampagnen genutzt werden.

· Feodo Tracker: Bietet aktuelle Informationen zu Banking-Trojanern und ihren Command-and-Control-Servern.

· ThreatFox: Sammelt und teilt Indikatoren für Kompromittierung (IOCs) für Malware-Kampagnen und Bedrohungsakteure.

Die Überwachung dieser Communities ermöglicht es Verteidigern, Malware-Trends voraus zu sein, Angreifertechniken zu verstehen und Diskussionen mit tatsächlichen schädlichen Artefakten zu verknüpfen, und dabei eine sichere und legale operationelle Haltung beizubehalten.

Warum eine kontrollierte Browser-Umgebung bei der Recherche in Hacker-Foren wichtig ist

Egal, ob Sie öffentliche Diskussionen lesen, geleakte Indikatoren verfolgen oder Intelligence-Berichte konsumieren, die aus Untergrund-Foren stammen – wie Sie auf Informationen zugreifen, ist genauso wichtig wie das, was Sie lesen.

Viele Hacker-Foren und verwandte Communities fingerabdrucken aktiv Besucher, verfolgen Verhaltenssignale und verteilen schädliche Skripte. Selbst passive Beobachtung von einem normalen Browser kann Ihre echte IP, Geräte-Fingerprint, Sitzungsdaten oder organisatorische Identität preisgeben – was unnötige Risiken für Forscher und Sicherheitsteams schafft.

Deshalb stützen sich professionelle Threat-Intelligence-Workflows typischerweise auf isolierte und kontrollierte Browser-Umgebungen, anstatt auf Standard-Verbraucherbrowser.

Anti-Detect-Browser sind für genau dieses Szenario entwickelt. Sie erlauben es Forschern, Identitäten zu trennen, Sitzungen zu isolieren und cross-site-Tracking zu reduzieren, indem sie Browser-Fingerprints, Cookies, Speicher und Netzwerkkonfigurationen auf kontrollierte Weise verwalten.

Tools wie BitBrowser, ein Anti-Detect-Browser, werden häufig von Sicherheitsteams und Forschern genutzt, um isolierte Umgebungen zu schaffen, wenn sie Hacker-Foren für Cybersicherheitsforschung und Sicherheitstrends überwachen.

In modernen Threat-Intelligence-Arbeiten ist eine sichere Browser-Umgebung nicht mehr optional – sie ist eine grundlegende Verteidigungsschicht.

Abschließende Gedanken

Hacker-Foren bleiben im Jahr 2026 eines der frühesten und zuverlässigsten Signale für aufkommende Cyber-Bedrohungen. Sie zeigen, wie Exploits weaponized werden, wie Zugänge gehandelt werden und wie Angriffe skaliert werden, lange bevor traditionelle Sicherheitsalarme auslösen.

Gleichzeitig birgt die Überwachung von Top-Hacker-Foren echte rechtliche, technische und Privatsphärenrisiken. Effektive Threat Intelligence besteht nicht darin, ein berühmtes Forum zu besuchen, sondern darin, das Ökosystem zu verstehen, die richtigen Quellen auszuwählen und sie sicher zu beobachten.

Für Cybersicherheitsprofis ist das Ziel einfach: von Hacker-Communities lernen, ohne sich ihnen auszusetzen. Mit den richtigen Workflows, Isolationsstrategien und Tools wie dem BitBrowser Anti-Detect-Browser können Forscher Hochrisikobereiche in handlungsrelevante Intelligence verwandeln – ohne rechtliche oder operationelle Grenzen zu überschreiten.

Häufig gestellte Fragen (FAQ)

1. Ist es legal, Hacker-Foren für die Cybersicherheitsforschung zu durchsuchen?

Das Lesen öffentlich zugänglicher Inhalte zu Bildungs- oder Threat-Intelligence-Zwecken ist generell legal, aber jede Interaktion mit illegalen Inhalten, Diensten oder Transaktionen ist es nicht. Die Gesetze variieren je nach Land, daher sollten Forscher immer interne Richtlinien und rechtliche Anleitung befolgen.

2. Warum ist die Nutzung eines normalen Browsers riskant bei der Überwachung von Hacker-Foren?

Viele Hacker-Foren verfolgen Besucher aktiv oder verbreiten Malware. Die Nutzung eines normalen Browsers kann Ihre wahre Identität, Ihren Geräte-Fingerprint oder Ihre Arbeitsumgebung preisgeben, weshalb Sicherheitsforscher isolierte Setups und Tools wie Anti-Detect-Browser nutzen.

3. Was ist der sicherste Weg, um als Anfänger von Hacker-Foren zu lernen?

Anfänger sollten den direkten Zugang zu Untergrund-Foren vermeiden. Die sicherere Option ist, sich auf Threat-Intelligence-Berichte, legale Forschungsplattformen und kontrollierte Umgebungen zu verlassen und Tools wie BitBrowser nur dann in Betracht zu ziehen, wenn klare defensive und edukative Ziele verfolgt werden.

YT.Shi

YT.Shi

Verwaltung mehrerer Accounts

Verwaltung mehrerer Accounts Verhindert Account-Verbindung

Verhindert Account-Verbindung Multi-Mitarbeiter-Verwaltung

Multi-Mitarbeiter-Verwaltung