Los mejores foros de hackers en 2026: Guía Para Investigadores en Ciberseguridad

2026.01.19 09:08

2026.01.19 09:08Por qué los foros de hackers son importantes para la ciberseguridad en 2026

Si has trabajado en ciberseguridad durante un tiempo, empiezas a notar algo un poco inquietante.

Los primeros indicios de lo que viene a menudo aparecen en los rincones ocultos de internet, antes de que lleguen a las alertas de tu SIEM, antes de que los proveedores publiquen un análisis de una CVE, y mucho antes de que aparezca una publicación pulida en LinkedIn.

Por eso es importante mantener un ojo en los foros de hackers. No para jugar el papel de atacante o por curiosidad casual, sino porque estos foros son donde se prueban técnicas públicamente, se comparten herramientas, los criminales reclutan, se forjan reputaciones y a menudo surgen los primeros signos de una nueva ola de explotación.

Este artículo es estrictamente sobre educación, defensa e inteligencia de amenazas. Se centra en comprender el comportamiento del atacante, identificar tendencias tempranas de phishing y malware, rastrear la actividad de los intermediarios de acceso y reconocer cómo funcionan realmente los ecosistemas del cibercrimen. No es una guía sobre cómo hackear, y no trata sobre comprar o usar servicios ilegales.

Una nota importante desde el principio: monitorear foros de hackers puede poner en riesgo tu privacidad y la de tu organización. Muchas comunidades son hostiles con los foráneos, rastrean activamente a los usuarios o distribuyen malware. Por eso los equipos profesionales de inteligencia de amenazas confían en entornos de investigación aislados y en herramientas de navegación especializadas, en lugar de navegadores de consumo estándar.

¿Qué son los foros de hackers? (Y por qué el término es engañoso)

Un foro de hackers es básicamente cualquier comunidad en línea donde la gente habla sobre temas relacionados con el hacking. Esto puede ir desde espacios legítimos y moderados donde los profesionales de la seguridad comparten investigación, hasta rincones más riesgosos donde se comercia con acceso robado y los miembros discuten sobre qué registros de malware o 'stealer' son los "más frescos".

El término "hacker" puede significar muchas cosas diferentes. En la práctica, la mayoría de los foros tienden a caer en algunas categorías claras, dependiendo de su enfoque y base de usuarios.

1. Comunidades éticas y legales (Bajo riesgo)

Estos son lugares donde la gente discute:

· Investigación de vulnerabilidades y conceptos de explotación (a menudo de manera responsable)

· Ingeniería inversa y análisis de malware

· Estrategias y análisis de programas de recompensas por errores (bug bounty)

· Herramientas defensivas, ingeniería de detección y OPSEC

· CTFs y recursos de aprendizaje

Pueden seguir conteniendo contenido técnico avanzado, pero la intención es educativa y de mejora. Tienden a tener moderación, visibilidad pública y algún tipo de normas.

2. Foros de zona gris (Intención mixta, riesgo más alto)

Algunos foros caen en una zona gris. Podrían estar etiquetados como "centrados en la investigación", pero aún permiten contenido cuestionable, o albergan discusiones que pueden usarse tanto para ataque como para defensa. Verás debates como: "¿Compartir una PoC es perjudicial?" La respuesta habitual: depende, y rara vez internet se pone de acuerdo.

Estos espacios son importantes porque a menudo es donde las nuevas técnicas son diseccionadas y probadas rápidamente. Al mismo tiempo, conllevan riesgos más altos, tanto técnicos como legales. Siempre ten en cuenta las políticas de tu organización y las leyes de tu jurisdicción antes de interactuar, o incluso observar, estos foros.

3. Foros y mercados clandestinos de hackers ilegales (Alto riesgo)

Algunos foros y mercados clandestinos existen puramente para la actividad criminal. Se usan comúnmente para:

· Vender credenciales robadas, cookies, tokens y registros de 'stealers'

· Comerciar con acceso inicial, como cuentas de RDP, VPN o en la nube

· Vender exploits, malware o ransomware como servicio

· Reclutar afiliados, "mulas" de dinero u otros roles de "soporte"

· Coordinar objetivos por industria o región geográfica

Desde la perspectiva de un defensor, estos espacios importan porque están directamente integrados en el ciclo de vida del ataque. Esto no es teórico o académico, es donde se planifican, abastecen y escalan operaciones reales.

El desafío es que interactuar con estos foros puede cruzar límites legales muy rápidamente. Incluso el monitoreo pasivo conlleva riesgo si se realiza sin las salvaguardas adecuadas, orientación legal y una disciplina operativa estricta.

Cómo los foros de hackers impactan la ciberseguridad en el mundo real

Los foros de hackers influyen en el riesgo de ciberseguridad de varias maneras directas.

· Ciclos de explotación más rápidos: Una vez que una vulnerabilidad se hace pública, los foros y grupos de chat a menudo la convierten en técnicas de ataque funcionales en cuestión de horas.

· Industrialización del crimen: Verás cosas como soporte al cliente para kits de phishing, SLA para botnets e incluso políticas de reembolso. El cibercrimen se ha convertido en un negocio.

· Intermediación de acceso y especialización: Un grupo roba credenciales, otro vende el acceso y otro despliega ransomware. Los foros conectan todas las piezas.

· Propagación de filtraciones: Un volcado de datos puede aparecer en un lugar, ser replicado en otro y eventualmente volverse buscable. Monitorear estos foros puede dar a los defensores una advertencia temprana.

· Economías de reputación: Los vendedores y actores construyen credibilidad en los foros. Rastrear quién es de confianza puede ayudar en la atribución de amenazas y la priorización.

Los foros de hackers importan. La parte complicada es monitorearlos de forma segura sin convertir tu programa de inteligencia de amenazas en una responsabilidad legal u operativa.

Los 10 mejores foros de hackers clandestinos y de zona gris (Ejemplos de alto riesgo)

Las siguientes comunidades se mencionan estrictamente para educación en ciberseguridad e investigación de inteligencia de amenazas. Ilustran cómo funcionan los foros de hackers, pero no deben ser accedidos de manera casual o sin las salvaguardas adecuadas.

1. Hack Forums

Una de las primeras comunidades de hackers de habla inglesa. Históricamente mezclaba discusiones de hacking para principiantes, ingeniería social y cibercrimen de bajo nivel. Hoy a menudo se la referencia como un foro de nivel de entrada más que como una fuente de inteligencia de alto valor.

2. Exploit.in

Un foro clandestino de larga trayectoria en idioma ruso centrado en exploits, desarrollo de malware y comercio de acceso. Frecuentemente citado en informes profesionales de inteligencia de amenazas debido a su papel en conectar a desarrolladores de exploits e intermediarios de acceso.

3. Leakbase

Un foro orientado al mercado asociado con bases de datos filtradas, volcados de credenciales y datos de brechas. Desde una perspectiva defensiva, ayuda a ilustrar cómo se empaqueta, fija el precio y redistribuye la información robada.

4. XSS.is

Un foro técnicamente avanzado de habla rusa conocido por el desarrollo de exploits, intermediación de acceso y colaboración entre actores de amenaza especializados. Considerado uno de los mejores foros de hackers más influyentes en la investigación de inteligencia.

5. Dread Forum

Un foro orientado a la discusión históricamente vinculado a los mercados de la web oscura. Funciona más como una comunidad al estilo Reddit para discusiones clandestinas, advertencias sobre estafas y conversaciones sobre seguridad operativa.

6. Altenen

Anteriormente conocido por compartir "listas combinadas" de credenciales. A menudo referenciado en análisis de brechas como un ejemplo de cómo circulan las credenciales filtradas antes de llegar a plataformas de agregación más grandes.

7. Creaked.io

Una comunidad híbrida que cubre trampas para juegos, herramientas de 'cracking' y temas de cibercrimen de nivel de entrada. Destaca la línea borrosa entre la experimentación en zona gris y la actividad ilegal.

8. CraxPro

Un foro más pequeño centrado en herramientas de 'cracking', técnicas de abuso de cuentas y scripts de automatización. Útil educativamente para comprender cómo se comparten las herramientas de ataque convertidas en commodity.

9. Nulled

Un gran foro de habla inglesa que combina herramientas de 'cracking', recursos filtrados y abuso de servicios digitales. Si bien no siempre es profundamente técnico, demuestra cómo se comercializa y escala el cibercrimen para usuarios no expertos.

10. BlackHatWorld

A menudo malentendido como un foro de hackers puro, BlackHatWorld se describe mejor como una comunidad de marketing digital de 'sombrero gris'. Las discusiones se centran en la manipulación de SEO, automatización, 'farming' de cuentas y tácticas de crecimiento. Desde una perspectiva de ciberseguridad, es útil para estudiar patrones de abuso más que explotación avanzada.

Estos ejemplos demuestran por qué los defensores deben monitorear categorías de comunidades, no depender de una única URL de "mejor foro de hackers".

La mayoría de las organizaciones hacen esto a través de proveedores especializados, grupos de inteligencia cerrados o analistas dedicados que operan bajo estricta orientación legal. Si eres un investigador independiente o un equipo pequeño, el enfoque más seguro es consumir informes de inteligencia derivados de estas fuentes, en lugar de involucrarse directamente.

Alternativas legales para la investigación en ciberseguridad

La mayoría de las organizaciones no monitorean foros clandestinos directamente. En cambio, confían en alternativas legales y de alta señal que revelan indicadores tempranos sin exposición directa.

1. Investigación de vulnerabilidades y señales de exploit

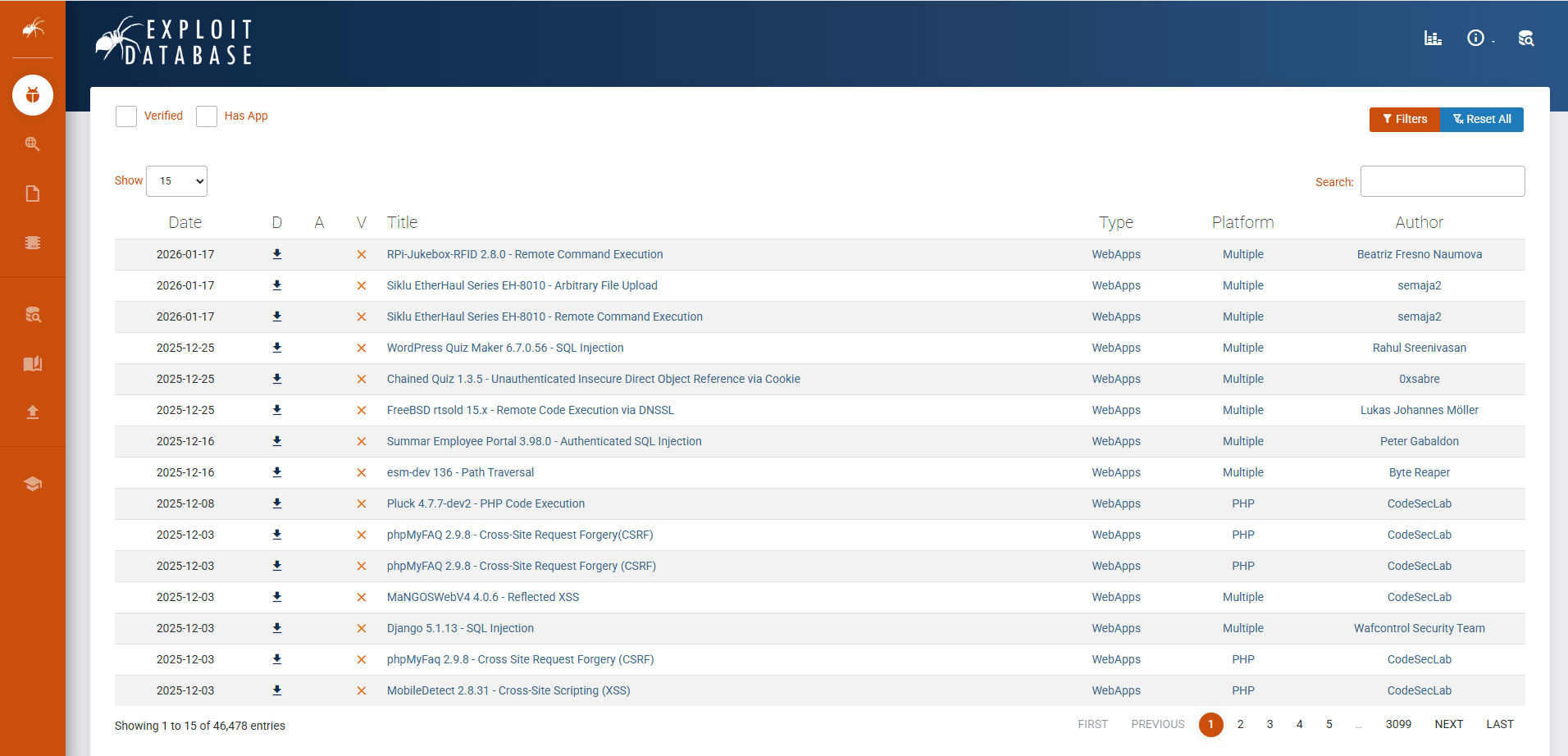

(1) Exploit-DB

Exploit-DB no es un foro en el sentido tradicional, pero ha sido un archivo de larga trayectoria de exploits públicos y pruebas de concepto (PoC). Monitorearlo te ayuda a ver cuándo una vulnerabilidad pasa de teórica a poder ser armada en la naturaleza. Si lo combinas con el monitoreo de CVE, obtienes una imagen más clara de la madurez del exploit.

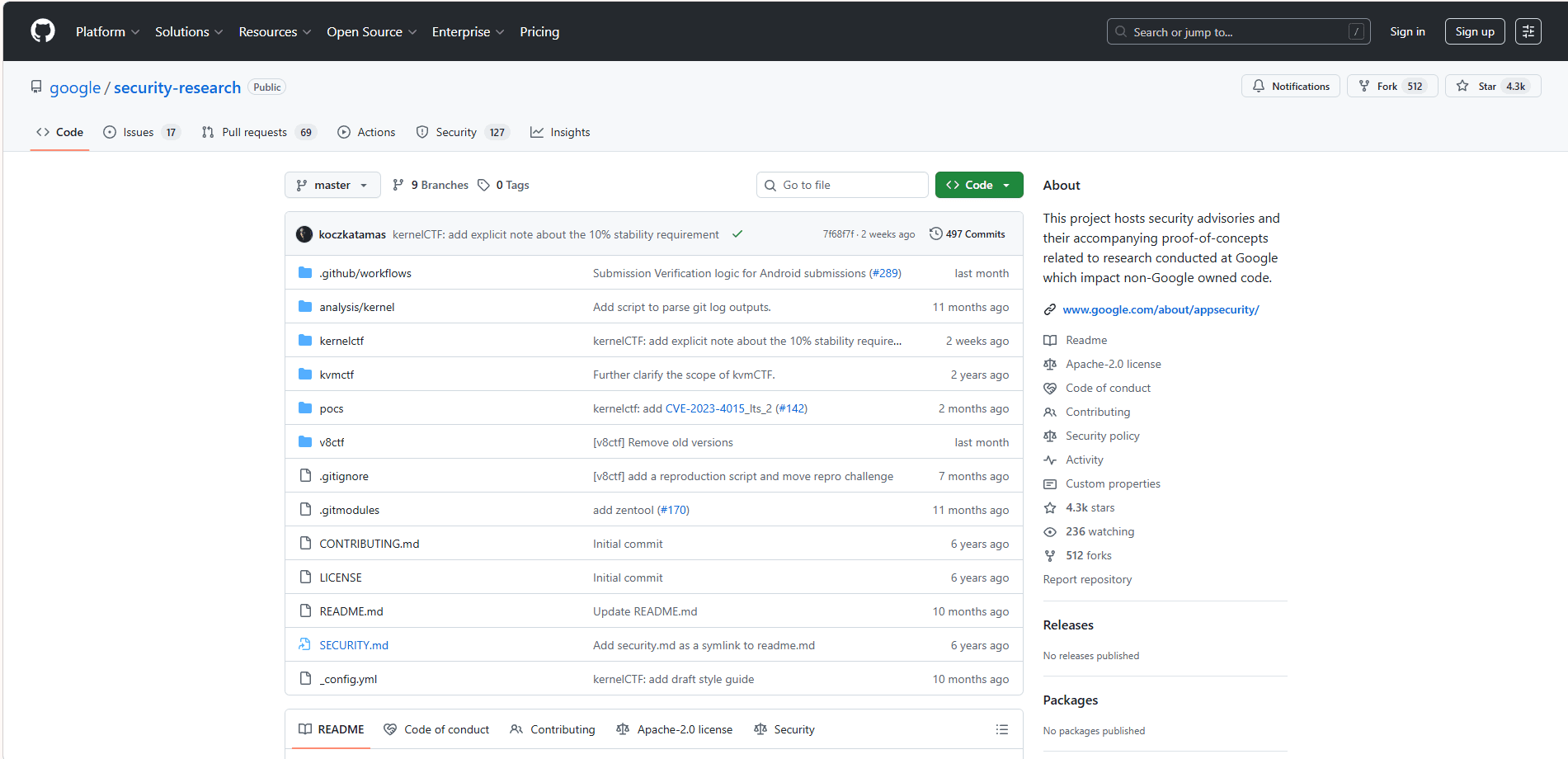

(2) GitHub (Rincones de investigación de seguridad)

GitHub es otra plataforma que no es un foro, pero muchas PoC de exploits, herramientas de ingeniería inversa e investigación de evasión de detección se publican aquí primero. Monitorear repositorios, 'issues' y 'forks' relevantes en torno a CVEs importantes puede darte indicadores tempranos de que la explotación está a punto de generalizarse.

(3) Google Groups y listas de correo de seguridad

Algo anticuado, pero aún valioso. Algunas de las mejores divulgaciones técnicas aparecen en listas de correo antes de ser resumidas en redes sociales.

Ejemplos que vale la pena seguir

· oss-security

· Avisos de seguridad y listas de correo específicas de proveedores

· Listas orientadas a la investigación vinculadas a lenguajes y marcos de trabajo relevantes para tu entorno

Monitorear estas fuentes se trata de mantenerse por delante de las tendencias de explotación. Proporcionan señales de alta calidad para defensores e investigadores, al tiempo que son completamente legales y seguras cuando se usan para inteligencia de amenazas y trabajo defensivo.

2. Comunidades de hacking ético (Buenas para tácticas, tendencias y mentalidad)

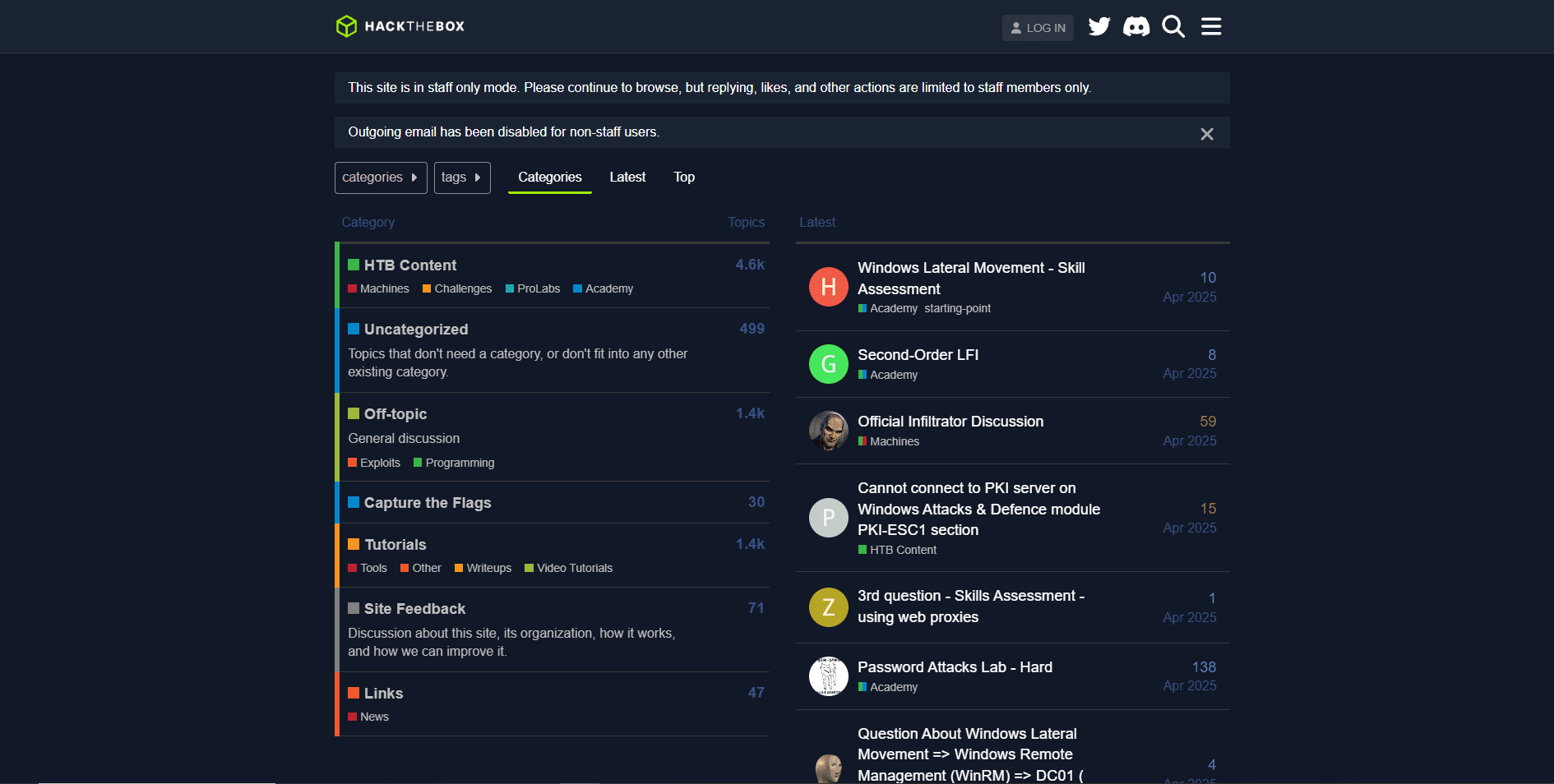

(1) Foros de Hack The Box (HTB)

HTB se centra principalmente en la formación, pero sus foros pueden revelar qué técnicas están de moda, qué herramientas está aprendiendo la gente y qué configuraciones incorrectas son más comunes. Para los defensores, proporciona una forma sutil de ver lo que los "nuevos atacantes" están practicando a escala sin participar en actividades ilegales.

(2) Comunidad de TryHackMe

TryHackMe ofrece un valor similar. Se trata menos de inteligencia clandestina y más sobre comprender la canalización de habilidades. Si quieres saber qué es probable que sepan los actores de amenaza de nivel de entrada en seis a doce meses, seguir rutas de aprendizaje populares es muy informativo.

(3) Comunidades de Reddit: r/netsec y r/blueteamsec

Reddit puede ser caótico, pero también es una capa de agregación rápida de análisis, informes de brechas y amenazas emergentes. Los hilos de comentarios suelen ser la parte más valiosa, ya que los profesionales señalan qué es exageración versus qué se está explotando realmente en la naturaleza.

Monitorear estas comunidades de hacking ético permite a los equipos de seguridad mantenerse informados sobre técnicas, mentalidad y tendencias emergentes de una manera completamente legal y educativa.

3. Comunidades de análisis de malware e ingeniería inversa (Alto valor, defensivo)

(1) Kernelmode.info (Secciones orientadas a la investigación)

Kernelmode.info fue un foro popular para análisis de malware, ingeniería inversa e internals de Windows. Los investigadores a menudo discutían temas avanzados como desempaquetar amenazas, rootkits y evasión de EDR.

El foro ahora está cerrado y archivado, por lo que ya no está activo para discusiones en tiempo real. Sus publicaciones históricas siguen siendo valiosas para aprender, pero cualquier investigación debe realizarse en un entorno fuertemente aislado y seguir pautas legales y operativas estrictas.

Hoy en día, los equipos de seguridad confían en alternativas activas como repositorios de GitHub, MalwareBazaar y otras comunidades de ingeniería inversa para mantenerse al día.

(2) MalwareBazaar (Ecosistema de abuse.ch)

MalwareBazaar es un repositorio de muestras de malware gestionado por el proyecto abuse.ch. No es un foro, pero es un recurso crítico de inteligencia de amenazas, que proporciona muestras de malware confirmadas para investigadores y equipos de seguridad.

La plataforma permite el acceso mediante navegación, API o feeds, y ayuda a los defensores a conectar las conversaciones clandestinas con artefactos de malware del mundo real, transformando las discusiones en inteligencia accionable. Combinado con otras herramientas de análisis, proporciona metadatos valiosos sin necesidad de ejecutar el malware.

(3) Fuentes relacionadas en el mismo ecosistema

· URLhaus: Rastrea y comparte URL utilizadas para distribuir malware y campañas de phishing.

· Feodo Tracker: Proporciona información actualizada sobre troyanos bancarios y sus servidores de comando y control.

· ThreatFox: Recopila y comparte indicadores de compromiso (IOC) para campañas de malware y actores de amenaza.

Monitorear estas comunidades permite a los defensores mantenerse por delante de las tendencias de malware, comprender las técnicas de los atacantes y vincular discusiones con artefactos maliciosos reales, todo mientras mantienen una postura operativa segura y legal.

Por qué importa un entorno de navegación controlado al investigar foros de hackers

Ya sea que estés leyendo discusiones públicas, rastreando indicadores filtrados o consumiendo informes de inteligencia derivados de foros clandestinos, cómo accedes a la información importa tanto como lo que lees.

Muchos foros de hackers y comunidades adyacentes identifican activamente a los visitantes, rastrean señales de comportamiento y distribuyen scripts maliciosos. Incluso la observación pasiva desde un navegador normal puede exponer tu IP real, huella digital del dispositivo, datos de sesión o identidad organizacional, creando un riesgo innecesario para investigadores y equipos de seguridad.

Es por eso que los flujos de trabajo profesionales de inteligencia de amenazas suelen depender de entornos de navegación aislados y controlados, en lugar de navegadores de consumo estándar.

Los navegadores antidetección están diseñados para este escenario exacto. Permiten a los investigadores separar identidades, aislar sesiones y reducir el rastreo entre sitios gestionando huellas digitales del navegador, cookies, almacenamiento y configuraciones de red de manera controlada.

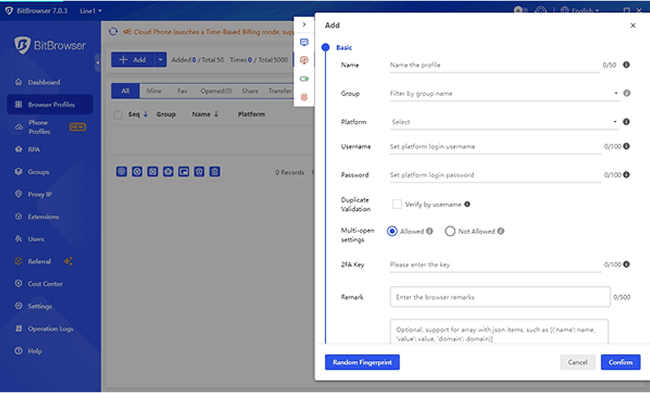

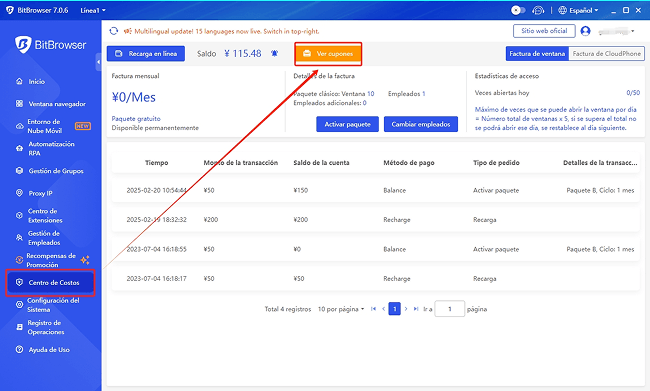

Herramientas como BitBrowser, un navegador antidetección, son comúnmente utilizadas por equipos de seguridad e investigadores para crear entornos aislados al monitorear foros de hackers para investigación en ciberseguridad y tendencias de seguridad.

En el trabajo moderno de inteligencia de amenazas, un entorno de navegación seguro ya no es opcional, es una capa básica de defensa.

Reflexiones finales

Los foros de hackers siguen siendo una de las señales más tempranas y confiables de las amenazas cibernéticas emergentes en 2026. Revelan cómo se convierten en armas los exploits, cómo se comercia con el acceso y cómo escalan los ataques mucho antes de que se activen las alertas de seguridad tradicionales.

Al mismo tiempo, monitorear los mejores foros de hackers conlleva riesgos reales legales, técnicos y de privacidad. La inteligencia de amenazas efectiva no se trata de visitar un foro famoso, sino de comprender el ecosistema, elegir las fuentes correctas y observarlas de manera segura.

Para los profesionales de la ciberseguridad, el objetivo es simple: aprender de las comunidades de hackers sin quedar expuesto a ellas. Con los flujos de trabajo, las estrategias de aislamiento y las herramientas adecuadas, como el navegador antidetección BitBrowser, los investigadores pueden convertir espacios de alto riesgo en inteligencia accionable, sin cruzar líneas legales u operativas.

Preguntas frecuentes (FAQ)

1. ¿Es legal navegar por foros de hackers para investigación en ciberseguridad?

Leer contenido de acceso público para educación o inteligencia de amenazas es generalmente legal, pero cualquier interacción con contenido, servicios o transacciones ilegales no lo es. Las leyes varían según el país, por lo que los investigadores siempre deben seguir las políticas internas y la orientación legal.

2. ¿Por qué es riesgoso usar un navegador normal al monitorear foros de hackers?

Muchos foros de hackers rastrean activamente a los visitantes o distribuyen malware. Usar un navegador regular puede exponer tu identidad real, huella digital del dispositivo o entorno de trabajo, por lo que los investigadores de seguridad usan configuraciones aisladas y herramientas como navegadores antidetección.

3. ¿Cuál es la forma más segura de aprender de los foros de hackers para un principiante?

Los principiantes deben evitar el acceso directo a foros clandestinos. La opción más segura es confiar en informes de inteligencia de amenazas, plataformas de investigación legales y entornos controlados, y solo considerar herramientas como BitBrowser cuando se opera bajo objetivos defensivos y educativos claros.

YT.Shi

YT.Shi

Gestión de múltiples cuentas

Gestión de múltiples cuentas Prevenir la asociación de cuentas

Prevenir la asociación de cuentas Gestión multiempleado

Gestión multiempleado