Qui utilise des proxys pour des abus crypto – et comment ils le font avec BitBrowser

2025.09.28 00:54

2025.09.28 00:54Dans le monde en constante évolution des cryptomonnaies, l’anonymat est à la fois une fonctionnalité et une faille. Bien que les transactions sur la blockchain soient publiques, les identités derrière celles-ci ne le sont pas — et c’est précisément ce que les acteurs malveillants exploitent. Qu'il s'agisse de récolter des airdrops de tokens gratuits, de manipuler des bots de trading ou de contourner des restrictions géographiques, les proxys sont devenus un outil essentiel pour les abus dans l'espace crypto.

Un proxy agit comme un intermédiaire entre un utilisateur et Internet, masquant l'adresse IP réelle de l'utilisateur et la remplaçant par une fausse. Cela permet aux acteurs malveillants de se faire passer pour plusieurs utilisateurs, d'opérer depuis différents pays ou d'inonder des plateformes sans être détectés ni bannis.

Qui utilise des proxys pour des abus crypto – et comment ils le font avec BitBrowser

Types courants d’activités abusives dans la crypto :

| Acteur | Objectif | Rôle du Proxy |

|---|---|---|

| Airdrop Farmers | Réclamer plusieurs airdrops | Faire tourner les IPs, fausser la géolocalisation |

| Bot Operators | Anticiper les trades, attaques MEV | Vitesse + anonymat |

| Phishers | Lancer des arnaques, voler de la crypto | Faire tourner les IPs, contourner les bans |

| Mixing Services | Cacher l’origine des fonds | Anonymat pour les transactions |

| KYC Bypassers | Contourner les restrictions régionales | Apparaitre avec des IPs « propres » |

| Pump-and-Dumpers | Créer de faux volumes/activités | Contrôler plusieurs comptes d’échange |

Meilleurs proxys pour les abus crypto

Ces types de proxys sont préférés pour leur vitesse, leur anonymat et leur flexibilité géographique :

Proxyma.io (Recommandé)

✅ Proxys résidentiels + ISP

60M+ IPs, rotation rapide, ciblage géographique

Score de confiance élevé, indétectable par les systèmes anti-bots

Idéal pour la récolte d'airdrops, les bots de trading, la création de comptesSoax

✅ Proxys mobiles + résidentiels fiables

Bon pour éviter les bans

Parfait pour les KYC-bypassers ou les flux d’authentification mobile✅ Grand pool d’IPs, bons tableaux de bord

Efficace pour les bots en masse ou l’extraction d’APIs de prixOxylabs

✅ Plus orienté entreprise

Idéal pour l’analyse de blockchainNetNut

✅ Proxys résidentiels statiques (super pour la stabilité des comptes)

Parfait pour les portefeuilles de longue durée ou le farming DeFi

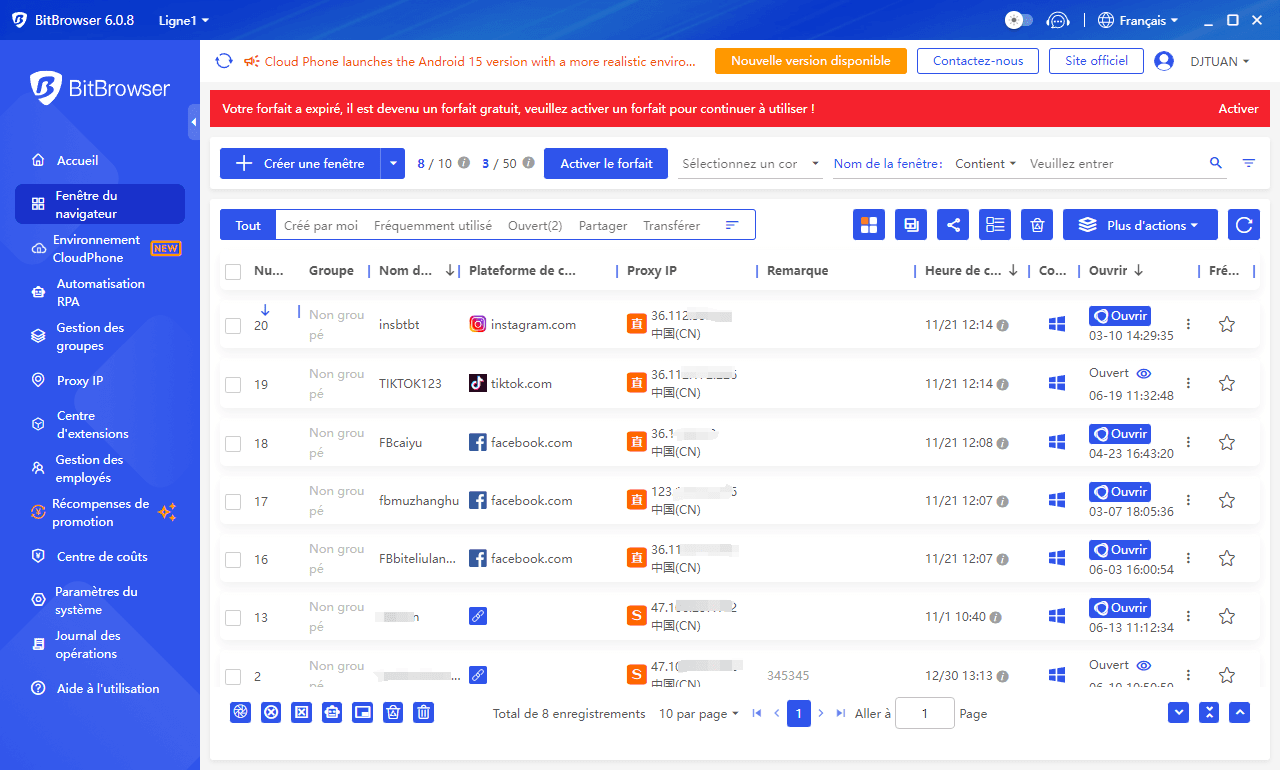

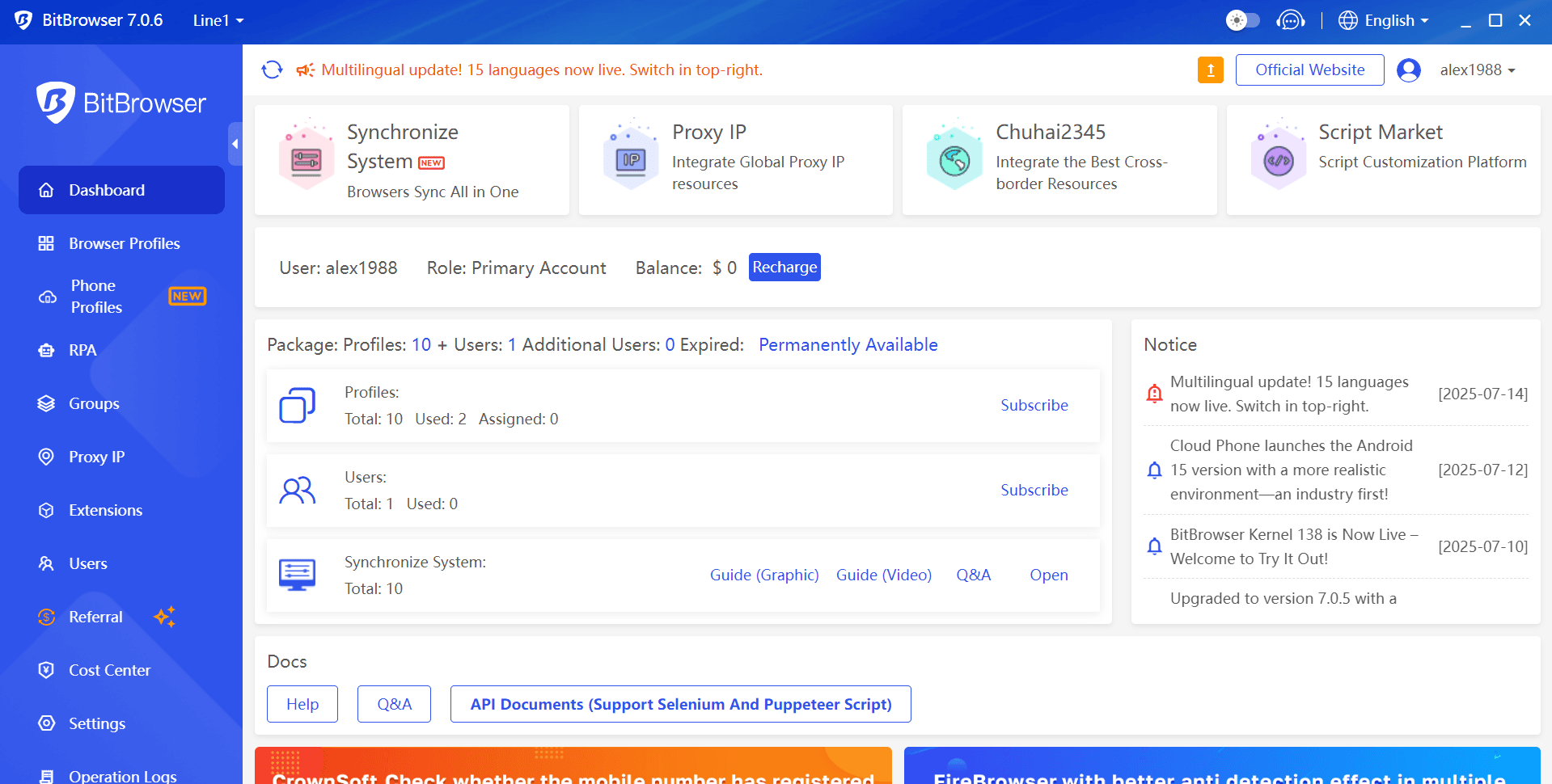

Guide d’intégration des proxys avec BitBrowser

Étape par étape : Comment ajouter des proxys dans BitBrowser

- Se connecter à BitBrowser

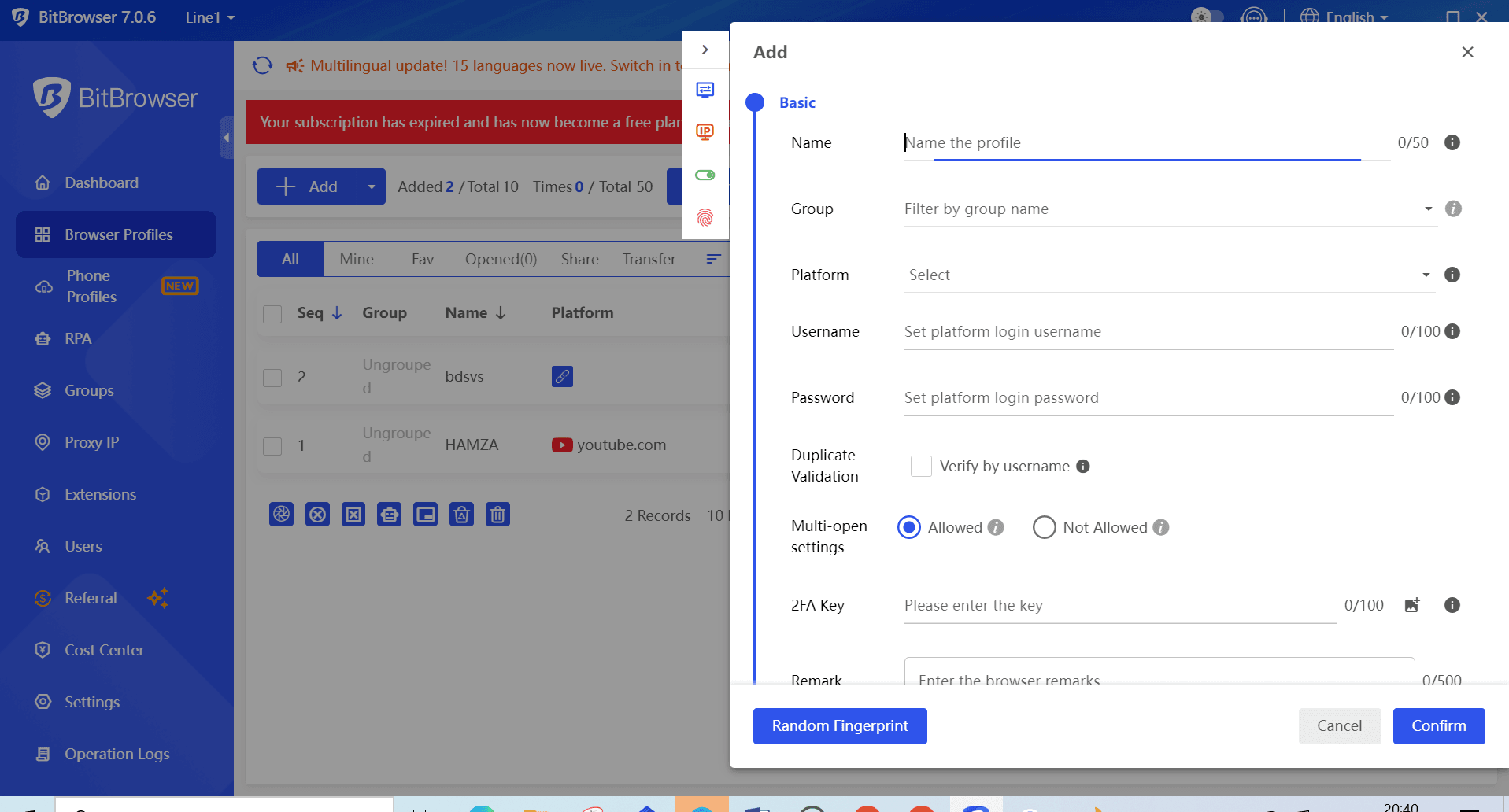

Allez sur https://bitbrowser.net et ouvrez l’application/le tableau de bord. - Créer ou éditer un profil

Cliquez sur « Nouveau profil » ou modifiez un profil existant.

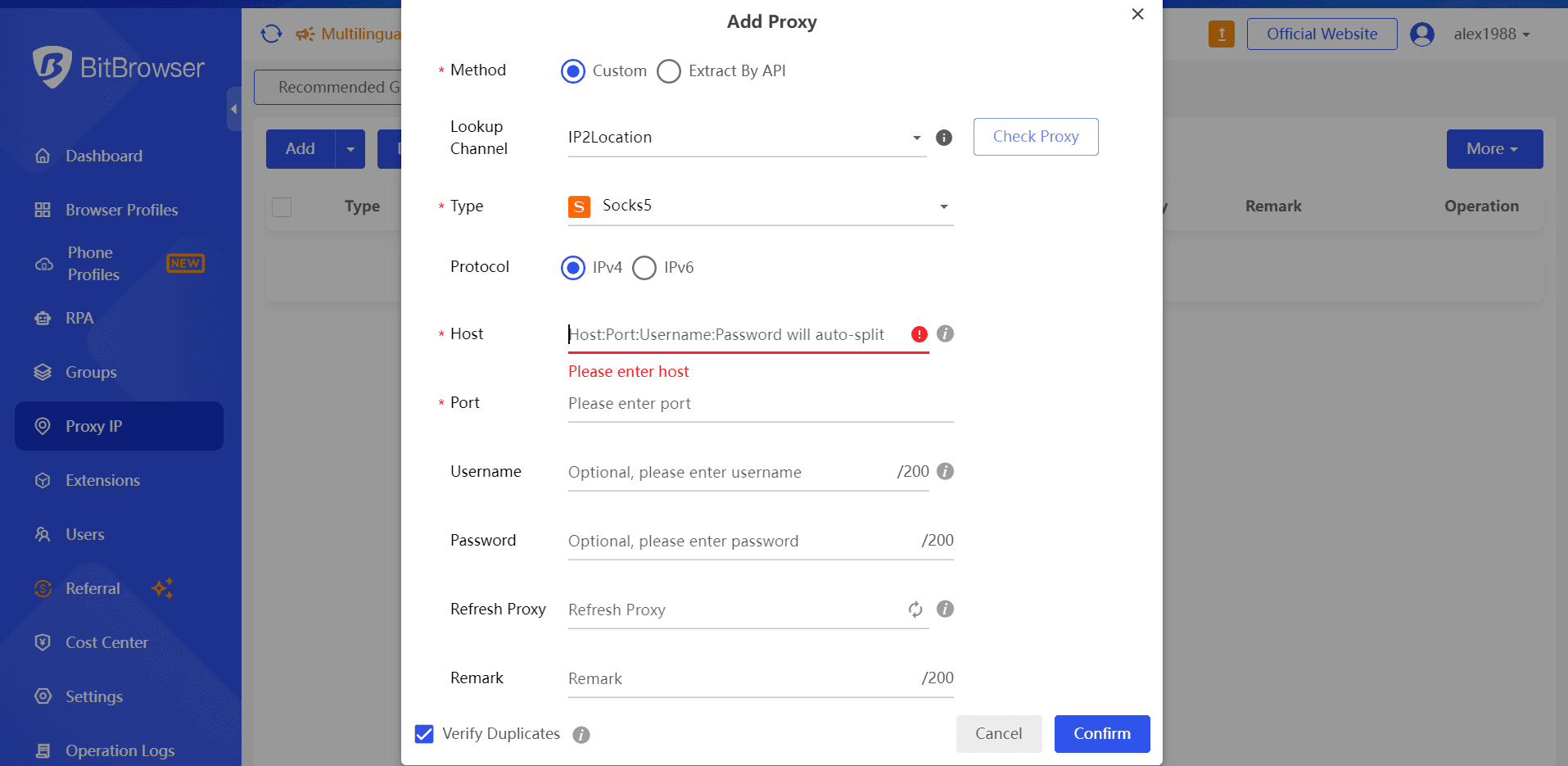

Choisissez un nom, un type de navigateur, un système d’exploitation et les paramètres d’empreinte. - Définir le type de proxy

Allez dans la section Réseau ou Proxy du profil.

Choisissez le type de proxy :- HTTP(S)

- SOCKS5

- SSH

Entrer les détails du proxy

Le format ressemble généralement à ceci :username:password@proxyaddress:portExemple (Proxyma résidentiel) :

user123:pass123@us-pr.proxyma.io:7000BitBrowser va automatiquement analyser les informations et tester la connexion.

- Tester et sauvegarder

Cliquez sur « Tester le proxy ».

Si l'IP affiche la bonne localisation et fonctionne, cliquez sur "Sauvegarder"

Conseils pratiques pour l’utilisation des proxys en crypto :

- Utilisez un proxy par profil BitBrowser pour une isolation maximale.

- Combinez avec des empreintes réalistes (canvas, fuseau horaire, langue).

- Faites tourner les proxys régulièrement si vous effectuez une récolte massive d'airdrops ou de bots.

- Surveillez les bans d’IP — changez de sous-réseau si nécessaire.

Note légale et éthique

L’utilisation de proxys pour contourner le KYC, effectuer des attaques Sybil ou frauder des projets crypto contrevient aux conditions d’utilisation de la plupart des plateformes et peut être illégale. Ces informations sont uniquement à des fins éducatives et de sensibilisation à la cybersécurité.

petro

petro