Les meilleurs forums de hackers en 2026 : le guide du chercheur en cybersécurité

2026.01.22 08:07

2026.01.22 08:07Pourquoi les forums de hackers sont importants pour la cybersécurité en 2026

Si vous travaillez dans la cybersécurité depuis un certain temps, vous commencez à remarquer quelque chose d'un peu troublant.

Les premiers indices de ce qui va arriver apparaissent souvent dans les recoins cachés d'Internet – avant qu'ils n'atteignent vos alertes SIEM, avant que les éditeurs ne publient une analyse CVE, et bien avant qu'un article de blog soigné n'apparaisse sur LinkedIn.

C'est pourquoi il est important de garder un œil sur les forums de hackers. Non pas pour jouer le rôle d'un attaquant ou par simple curiosité – mais parce que c'est sur ces forums que les techniques sont testées publiquement, que les outils sont partagés, que les criminels recrutent, que les réputations se font, et que les premiers signes d'une nouvelle vague d'exploitation apparaissent souvent.

Cet article traite strictement d'éducation, de défense et de renseignement sur les menaces. Il se concentre sur la compréhension du comportement des attaquants, l'identification des premières tendances de phishing et de logiciels malveillants, le suivi de l'activité des courtiers d'accès et la reconnaissance du fonctionnement réel des écosystèmes cybercriminels. Ce n'est pas un guide pratique de piratage, et il ne s'agit pas d'acheter ou d'utiliser des services illégaux.

Une remarque importante dès le départ : surveiller les forums de hackers peut mettre votre vie privée et votre organisation en danger. De nombreuses communautés sont hostiles aux étrangers, suivent activement les utilisateurs ou distribuent des logiciels malveillants. C'est pourquoi les équipes professionnelles de renseignement sur les menaces s'appuient sur des environnements de recherche isolés et des outils de navigation spécialisés, plutôt que sur des navigateurs grand public standard.

Que sont les forums de hackers ? (Et pourquoi le terme est trompeur)

Un forum de hackers est essentiellement toute communauté en ligne où les gens parlent de sujets liés au piratage. Cela peut aller d'espaces légitimes et modérés où des professionnels de la sécurité partagent des recherches, à des recoins plus risqués où des accès volés sont échangés et où les membres débattent pour savoir quels journaux de logiciels malveillants ou de stealers sont les « plus frais ».

Le terme « hacker » peut signifier beaucoup de choses différentes. En pratique, la plupart des forums tendent à se répartir en quelques catégories claires, selon leur centre d'intérêt et leur base d'utilisateurs.

1. Communautés éthiques et légales (Risque faible)

Ce sont des endroits où l'on discute de :

· Recherche de vulnérabilités et concepts d'exploitation (souvent de manière responsable)

· Rétro-ingénierie et analyse de logiciels malveillants

· Stratégie et comptes rendus de bug bounty

· Outillage défensif, ingénierie de détection et OPSEC

· CTFs et ressources d'apprentissage

Ils peuvent encore contenir un contenu technique pointu, mais l'intention est l'éducation et l'amélioration. Ils ont tendance à avoir une modération, une visibilité publique et une certaine forme de normes.

2. Forums de la zone grise (Intentions mitigées, Risque plus élevé)

Certains forums se situent dans une zone grise. Ils peuvent être étiquetés comme « axés sur la recherche », mais autorisent toujours un contenu discutable – ou hébergent des discussions qui peuvent être utilisées à la fois pour l'attaque et la défense. Vous verrez des débats comme, « Partager un PoC est-il nuisible ? » La réponse habituelle : cela dépend – et Internet est rarement d'accord.

Ces espaces sont importants car c'est souvent là que les nouvelles techniques sont disséquées et testées rapidement. En même temps, ils présentent des risques plus élevés, à la fois techniques et juridiques. Soyez toujours conscient des politiques de votre organisation et des lois de votre juridiction avant de vous engager avec – ou même d'observer – ces forums.

3. Forums et marchés de hackers illégaux du milieu clandestin (Risque élevé)

Certains forums et marchés clandestins existent purement pour des activités criminelles. Ils sont couramment utilisés pour :

· Vendre des identifiants volés, des cookies, des jetons et des journaux de stealers

· Échanger des accès initiaux, tels que RDP, VPN ou comptes cloud

· Vendre des exploits, des logiciels malveillants ou du ransomware-as-a-service

· Recruter des affiliés, des mules financières ou d'autres rôles de « soutien »

· Coordonner le ciblage par industrie ou région géographique

Du point de vue d'un défenseur, ces espaces sont importants car ils sont directement intégrés dans le cycle de vie des attaques. Ce n'est pas théorique ou académique – c'est là que les opérations réelles sont planifiées, approvisionnées et mises à l'échelle.

Le défi est que l'interaction avec ces forums peut franchir très rapidement les limites légales. Même une surveillance passive comporte un risque si elle est effectuée sans garanties appropriées, conseils juridiques et discipline opérationnelle stricte.

Comment les forums de hackers impactent la cybersécurité dans le monde réel

Les forums de hackers influencent le risque de cybersécurité de plusieurs manières directes.

· Cycles d'exploitation plus rapides : Une fois qu'une vulnérabilité est rendue publique, les forums et groupes de discussion en font souvent des techniques d'attaque opérationnelles en quelques heures.

· Industrialisation du crime : Vous verrez des choses comme du support client pour des kits de phishing, des SLA pour des botnets, et même des politiques de remboursement. La cybercriminalité est devenue une entreprise.

· Courtage d'accès et spécialisation : Un groupe vole des identifiants, un autre vend des accès, et un autre déploie un ransomware. Les forums relient toutes les pièces.

· Propagation des fuites : Un déversement de données peut apparaître à un endroit, être mis en miroir ailleurs, et finir par devenir consultable. Surveiller ces forums peut donner aux défenseurs un avertissement précoce.

· Économies de réputation : Les vendeurs et les acteurs bâtissent leur crédibilité sur les forums. Suivre qui est digne de confiance peut aider pour l'attribution des menaces et la priorisation.

Les forums de hackers sont importants. La partie délicate est de les surveiller en toute sécurité sans transformer votre programme de renseignement sur les menaces en une responsabilité légale ou opérationnelle.

Top 10 des forums de hackers clandestins et de la zone grise (Exemples à haut risque)

Les communautés suivantes sont mentionnées strictement pour l'éducation en cybersécurité et la recherche en renseignement sur les menaces. Elles illustrent le fonctionnement des forums de hackers mais ne doivent pas être consultées de manière occasionnelle ou sans garanties appropriées.

1. Hack Forums

L'une des premières communautés de hackers anglophones. Historiquement, mélangeait discussions de piratage pour débutants, ingénierie sociale et cybercriminalité de bas niveau. Aujourd'hui, il est souvent référencé comme un forum d'entrée de gamme plutôt que comme une source de renseignement à haute valeur.

2. Exploit.in

Un forum clandestin russophone de longue date axé sur les exploits, le développement de logiciels malveillants et le trading d'accès. Fréquemment cité dans les rapports professionnels de renseignement sur les menaces en raison de son rôle dans la connexion des développeurs d'exploits et des courtiers d'accès.

3. Leakbase

Un forum orienté marché associé aux bases de données divulguées, aux déversements d'identifiants et aux données de violation. D'un point de vue défensif, il aide à illustrer comment les données volées sont emballées, tarifées et redistribuées.

4. XSS.is

Un forum russophone techniquement avancé, connu pour le développement d'exploits, le courtage d'accès et la collaboration entre acteurs de menace spécialisés. Considéré comme l'un des forums de hackers les plus influents dans la recherche en renseignement.

5. Dread Forum

Un forum orienté discussion historiquement lié aux marchés du dark web. Fonctionne plus comme une communauté de style Reddit pour les discussions clandestines, les avertissements sur les arnaques et les conversations sur la sécurité opérationnelle.

6. Altenen

Anciennement connu pour le partage de « listes combo » d'identifiants. Souvent référencé dans l'analyse des violations comme exemple de la façon dont les identifiants divulgués circulent avant d'atteindre de plus grandes plateformes d'agrégation.

7. Creaked.io

Une communauté hybride couvrant les triches de jeu, les outils de crack et les sujets de cybercriminalité d'entrée de gamme. Elle met en évidence la frontière floue entre l'expérimentation en zone grise et l'activité illégale.

8. CraxPro

Un forum plus petit axé sur les outils de crack, les techniques d'abus de compte et les scripts d'automatisation. Utile sur le plan éducatif pour comprendre comment les outils d'attaque commercialisés sont partagés.

9. Nulled

Un grand forum anglophone combinant outils de crack, ressources divulguées et abus de services numériques. Bien que pas toujours profondément technique, il démontre comment la cybercriminalité est productisée et mise à l'échelle pour les utilisateurs non experts.

10. BlackHatWorld

Souvent mal compris comme un forum de hackers pur, BlackHatWorld est mieux décrit comme une communauté de marketing digital chapeau gris. Les discussions se concentrent sur la manipulation du SEO, l'automatisation, le farming de comptes et les tactiques de croissance. D'un point de vue cybersécurité, il est utile pour étudier les modèles d'abus plutôt que l'exploitation avancée.

Ces exemples démontrent pourquoi les défenseurs devraient surveiller des catégories de communautés, et non dépendre d'une seule URL de « forum de hackers top ».

La plupart des organisations le font par le biais de vendeurs spécialisés, de groupes de renseignement fermés ou d'analystes dédiés opérant sous stricte guidance légale. Si vous êtes un chercheur solo ou une petite équipe, l'approche la plus sûre est de consommer des rapports de renseignement dérivés de ces sources, plutôt que de s'engager directement.

Alternatives légales pour la recherche en cybersécurité

La plupart des organisations ne surveillent pas directement les forums clandestins. Au lieu de cela, elles s'appuient sur des alternatives légales à fort signal qui font surface aux indicateurs précoces sans exposition directe.

1. Recherche de vulnérabilités et signaux d'exploitation

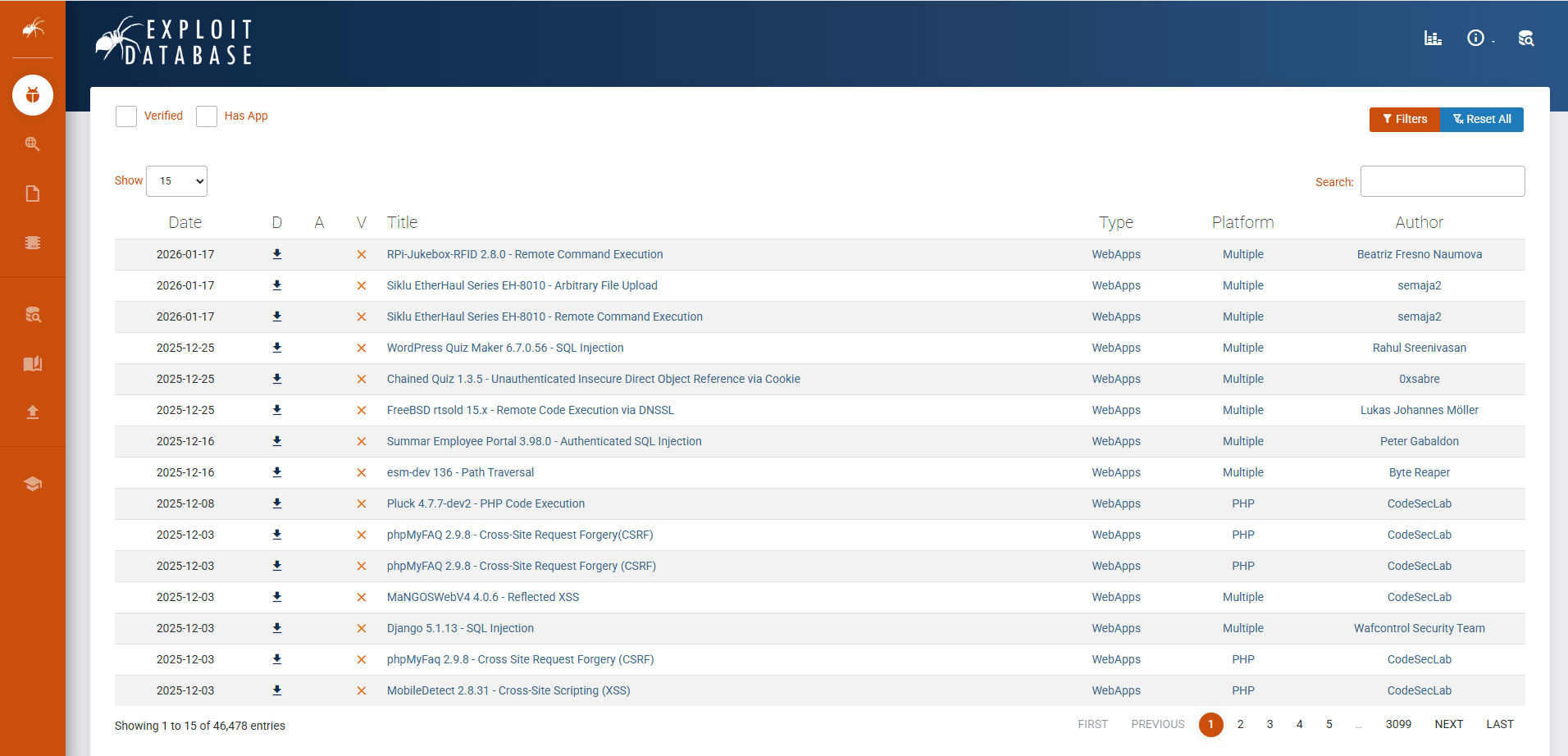

(1) Exploit-DB

Exploit-DB n'est pas un forum au sens traditionnel, mais c'est une archive de longue date d'exploits publics et de preuves de concept (PoC). Le surveiller vous aide à voir quand une vulnérabilité passe de théorique à weaponisable dans la nature. Si vous le combinez avec une surveillance CVE, vous obtenez une image plus claire de la maturité de l'exploit.

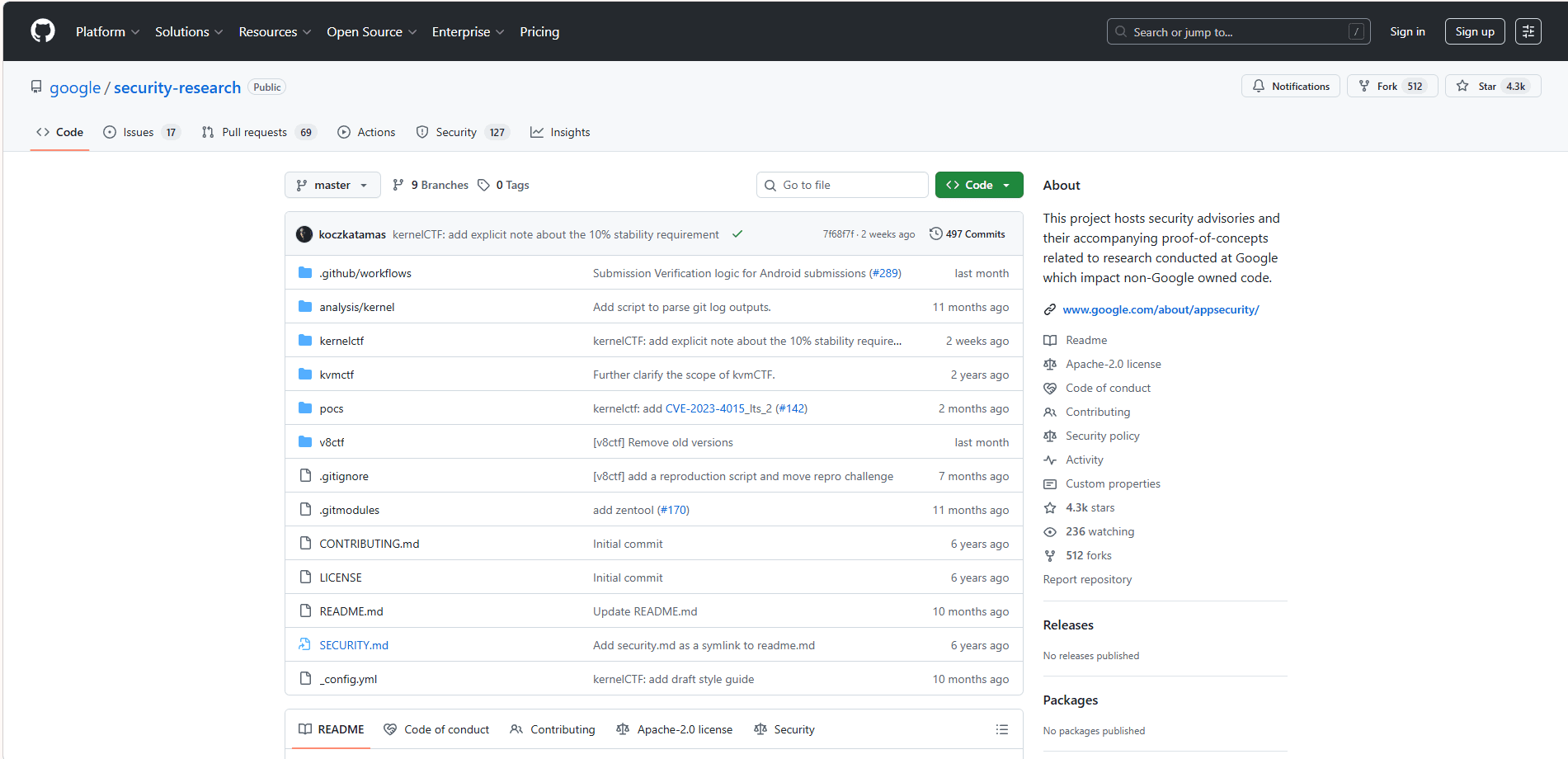

(2) GitHub (Coins de recherche en sécurité)

GitHub est une autre plateforme qui n'est pas un forum, mais où de nombreux PoC d'exploits, outils de rétro-ingénierie et recherches de contournement de détection sont publiés en premier. Surveiller les dépôts, problèmes et forks pertinents autour des CVE majeurs peut vous donner des indicateurs précoces que l'exploitation est sur le point de devenir généralisée.

(3) Google Groups et listes de diffusion de sécurité

Vieux jeu, mais toujours valable. Certaines des meilleures divulgations techniques apparaissent sur les listes de diffusion avant d'être résumées sur les médias sociaux.

Exemples à suivre

· oss-security

· Avis de sécurité spécifiques aux éditeurs et listes de diffusion

· Listes orientées recherche liées aux langages et frameworks pertinents pour votre environnement

Surveiller ces sources, c'est rester en avance sur les tendances d'exploitation. Elles fournissent des signaux de haute qualité pour les défenseurs et les chercheurs, tout en étant pleinement légales et sûres lorsqu'elles sont utilisées pour le renseignement sur les menaces et le travail défensif.

2. Communautés de piratage éthique (Bonnes pour les tactiques, tendances et état d'esprit)

(1) Forums Hack The Box (HTB)

HTB est principalement axé sur la formation, mais ses forums peuvent révéler quelles techniques sont à la mode, quels outils les gens apprennent et quelles mauvaises configurations sont les plus courantes. Pour les défenseurs, cela fournit un moyen subtil de voir ce que les « nouveaux attaquants » pratiquent à grande échelle sans s'engager dans une activité illégale.

(2) Communauté TryHackMe

TryHackMe offre une valeur similaire. Il s'agit moins de renseignement clandestin et plus de comprendre le pipeline de compétences. Si vous voulez savoir ce que les acteurs de menace débutants sont susceptibles de savoir dans six à douze mois, suivre les parcours d'apprentissage populaires est très instructif.

(3) Communautés Reddit : r/netsec et r/blueteamsec

Reddit peut être chaotique, mais c'est aussi une couche d'agrégation rapide pour les comptes rendus, les rapports de violation et les menaces émergentes. Les fils de commentaires sont souvent la partie la plus précieuse, car les praticiens signalent ce qui est du battage médiatique par rapport à ce qui est réellement exploité dans la nature.

Surveiller ces communautés de piratage éthique permet aux équipes de sécurité de rester informées des techniques, de l'état d'esprit et des tendances émergentes de manière totalement légale et éducative.

3. Communautés d'analyse de logiciels malveillants et de rétro-ingénierie (Haute valeur, Défensif)

(1) Kernelmode.info (Sections orientées recherche)

Kernelmode.info était un forum populaire pour l'analyse de logiciels malveillants, la rétro-ingénierie et les internes Windows. Les chercheurs y discutaient souvent de sujets avancés comme le dépaquetage de menaces, les rootkits et le contournement des EDR.

Le forum est maintenant fermé et archivé, il n'est donc plus actif pour les discussions en temps réel. Ses publications historiques sont toujours précieuses pour l'apprentissage, mais toute recherche doit être effectuée dans un environnement fortement isolé et suivre des directives légales et opérationnelles strictes.

Aujourd'hui, les équipes de sécurité s'appuient sur des alternatives actives comme les dépôts GitHub, MalwareBazaar et d'autres communautés de rétro-ingénierie pour rester à jour.

(2) MalwareBazaar (Écosystème abuse.ch)

MalwareBazaar est un dépôt d'échantillons de logiciels malveillants géré par le projet abuse.ch. Ce n'est pas un forum, mais c'est une ressource critique de renseignement sur les menaces, fournissant des échantillons de logiciels malveillants confirmés pour les chercheurs et les équipes de sécurité.

La plateforme permet un accès via la navigation, une API ou des flux, et aide les défenseurs à relier les bavardages clandestins à des artefacts de logiciels malveillants réels, transformant les discussions en renseignements exploitables. Combiné à d'autres outils d'analyse, il fournit des métadonnées précieuses sans avoir besoin d'exécuter le logiciel malveillant.

(3) Sources connexes dans le même écosystème

· URLhaus : Traque et partage les URL utilisées pour distribuer des logiciels malveillants et des campagnes de phishing.

· Feodo Tracker : Fournit des informations à jour sur les chevaux de Troie bancaires et leurs serveurs de commande et contrôle.

· ThreatFox : Collecte et partage des indicateurs de compromission (IOC) pour les campagnes de logiciels malveillants et les acteurs de menace.

Surveiller ces communautés permet aux défenseurs de rester en avance sur les tendances des logiciels malveillants, de comprendre les techniques des attaquants et de relier les discussions à des artefacts malveillants réels, tout en maintenant une posture opérationnelle sûre et légale.

Pourquoi un environnement de navigation contrôlé compte lors de la recherche sur les forums de hackers

Que vous lisiez des discussions publiques, suiviez des indicateurs divulgués ou consommiez des rapports de renseignement dérivés de forums clandestins, la façon dont vous accédez à l'information compte autant que ce que vous lisez.

De nombreux forums de hackers et communautés adjacentes prennent activement l'empreinte des visiteurs, traquent les signaux comportementaux et distribuent des scripts malveillants. Même une observation passive depuis un navigateur normal peut exposer votre véritable IP, l'empreinte de votre appareil, les données de session ou l'identité organisationnelle – créant un risque inutile pour les chercheurs et les équipes de sécurité.

C'est pourquoi les flux de travail professionnels de renseignement sur les menaces s'appuient généralement sur des environnements de navigation isolés et contrôlés, plutôt que sur des navigateurs grand public standard.

Navigateurs anti-détection sont conçus pour ce scénario exact. Ils permettent aux chercheurs de séparer les identités, d'isoler les sessions et de réduire le suivi inter-sites en gérant les empreintes numériques des navigateurs, les cookies, le stockage et les configurations réseau de manière contrôlée.

Des outils comme BitBrowser, un navigateur anti-détection, sont couramment utilisés par les équipes de sécurité et les chercheurs pour créer des environnements isolés lors de la surveillance des forums de hackers pour la recherche en cybersécurité et les tendances de sécurité.

Dans le travail moderne de renseignement sur les menaces, un environnement de navigation sécurisé n'est plus une option – c'est une couche de défense de base.

Réflexions finales

Les forums de hackers restent l'un des signaux les plus précoces et les plus fiables des cybermenaces émergentes en 2026. Ils révèlent comment les exploits sont weaponisés, comment l'accès est échangé et comment les attaques se mettent à l'échelle bien avant que les alertes de sécurité traditionnelles ne se déclenchent.

En même temps, surveiller les principaux forums de hackers comporte de réels risques légaux, techniques et pour la vie privée. Un renseignement efficace sur les menaces ne consiste pas à visiter un forum célèbre, mais à comprendre l'écosystème, à choisir les bonnes sources et à les observer en toute sécurité.

Pour les professionnels de la cybersécurité, l'objectif est simple : apprendre des communautés de hackers sans être exposé à elles. Avec les bons flux de travail, stratégies d'isolement et outils tels que le navigateur anti-détection BitBrowser, les chercheurs peuvent transformer les espaces à haut risque en renseignements exploitables – sans franchir les limites légales ou opérationnelles.

Foire aux questions (FAQ)

1. Est-il légal de parcourir les forums de hackers pour la recherche en cybersécurité ?

Lire du contenu accessible au public à des fins d'éducation ou de renseignement sur les menaces est généralement légal, mais toute interaction avec du contenu, des services ou des transactions illégaux ne l'est pas. Les lois varient selon les pays, les chercheurs doivent donc toujours suivre les politiques internes et les conseils juridiques.

2. Pourquoi utiliser un navigateur normal est risqué lors de la surveillance des forums de hackers ?

De nombreux forums de hackers suivent activement les visiteurs ou distribuent des logiciels malveillants. Utiliser un navigateur ordinaire peut exposer votre véritable identité, l'empreinte de votre appareil ou votre environnement de travail, c'est pourquoi les chercheurs en sécurité utilisent des configurations isolées et des outils comme les navigateurs anti-détection.

3. Quelle est la façon la plus sûre d'apprendre des forums de hackers en tant que débutant ?

Les débutants devraient éviter l'accès direct aux forums clandestins. L'option la plus sûre est de s'appuyer sur des rapports de renseignement sur les menaces, des plateformes de recherche légales et des environnements contrôlés, et de n'envisager des outils comme BitBrowser que lors d'opérations dans le cadre d'objectifs défensifs et éducatifs clairs.

YT.Shi

YT.Shi

Gestion de comptes multiples

Gestion de comptes multiples Prévenir l'association de comptes

Prévenir l'association de comptes Gestion multi-employés

Gestion multi-employés