I migliori forum di hacker nel 2026: una guida per i ricercatori di cybersecurity

2026.01.22 08:16

2026.01.22 08:16Perché i forum di hacker sono importanti per la sicurezza informatica nel 2026

Se lavori nella sicurezza informatica da un po', inizi a notare qualcosa di un po' inquietante.

I primi indizi di ciò che sta per accadere spesso compaiono negli angoli nascosti di Internet – prima che raggiungano i tuoi avvisi SIEM, prima che i vendor pubblichino una relazione CVE, e molto prima che un post di blog accurato appaia su LinkedIn.

Ecco perché è importante tenere d'occhio i forum di hacker. Non per interpretare il ruolo dell'attaccante o per semplice curiosità – ma perché questi forum sono dove le tecniche vengono testate pubblicamente, gli strumenti condivisi, i criminali reclutati, le reputazioni costruite, e dove spesso affiorano i primi segni di una nuova ondata di sfruttamento.

Questo articolo riguarda esclusivamente l'educazione, la difesa e la threat intelligence. Si concentra sulla comprensione del comportamento degli attaccanti, sull'identificazione delle prime tendenze di phishing e malware, sul monitoraggio delle attività degli access broker e sul riconoscimento di come funzionano realmente gli ecosistemi della criminalità informatica. Non è una guida su come hackerare, e non riguarda l'acquisto o l'uso di servizi illegali.

Una nota importante fin dall'inizio: monitorare i forum di hacker può mettere a rischio la tua privacy e la tua organizzazione. Molte community sono ostili agli estranei, tracciano attivamente gli utenti o distribuiscono malware. Ecco perché i team professionali di threat intelligence si affidano a ambienti di ricerca isolati e strumenti di navigazione specializzati, piuttosto che a browser consumer standard.

Cosa sono i forum di hacker? (E perché il termine è fuorviante)

Un forum di hacker è fondamentalmente qualsiasi community online in cui si discutono argomenti relativi all'hacking. Questo può andare da spazi legittimi e moderati in cui i professionisti della sicurezza condividono ricerche, ad angoli più rischiosi in cui vengono scambiati accessi rubati e i membri discutono su quali log di malware o stealer siano i "più freschi".

Il termine "hacker" può significare molte cose diverse. In pratica, la maggior parte dei forum tende a rientrare in alcune categorie chiare, a seconda del loro focus e della base utenti.

1. Community etiche e legali (Rischio Basso)

Questi sono luoghi in cui si discute di:

· Ricerca sulle vulnerabilità e concetti di sfruttamento (spesso in modo responsabile)

· Reverse engineering e analisi del malware

· Strategia di bug bounty e report

· Strumenti difensivi, ingegneria del rilevamento e OPSEC

· CTF e risorse di apprendimento

Potrebbero comunque contenere contenuti tecnici avanzati, ma l'intento è educativo e di miglioramento. Tendono ad avere moderazione, visibilità pubblica e qualche tipo di norme.

2. Forum della zona grigia (Intenzioni miste, Rischio più alto)

Alcuni forum rientrano in una zona grigia. Potrebbero essere etichettati come "orientati alla ricerca", ma consentono comunque contenuti discutibili – o ospitano discussioni che possono essere utilizzate sia per l'attacco che per la difesa. Vedrai dibattiti come: "Condividere un PoC è dannoso?" La solita risposta: dipende – e Internet raramente è d'accordo.

Questi spazi sono importanti perché è spesso qui che le nuove tecniche vengono sviscerate e testate rapidamente. Allo stesso tempo, presentano rischi più elevati, sia tecnici che legali. Sii sempre consapevole delle politiche della tua organizzazione e delle leggi nella tua giurisdizione prima di interagire con – o anche solo osservare – questi forum.

3. Forum e mercati illegali di hacker sotterranei (Alto Rischio)

Alcuni forum e mercati sotterranei esistono esclusivamente per attività criminali. Sono comunemente utilizzati per:

· Vendere credenziali rubate, cookie, token e log di stealer

· Commerciare accessi iniziali, come account RDP, VPN o cloud

· Vendere exploit, malware o ransomware-as-a-service

· Reclutare affiliati, money mule o altri ruoli di "supporto"

· Coordinare il targeting per settore o regione geografica

Dal punto di vista di un difensore, questi spazi contano perché sono direttamente integrati nel ciclo di vita dell'attacco. Non è teorico o accademico – è qui che le operazioni reali sono pianificate, rifornite e scalate.

La sfida è che interagire con questi forum può attraversare molto rapidamente i confini legali. Anche il monitoraggio passivo comporta rischi se eseguito senza adeguate salvaguardie, orientamento legale e rigorosa disciplina operativa.

Come i forum di hacker influenzano la sicurezza informatica nel mondo reale

I forum di hacker influenzano il rischio per la sicurezza informatica in diversi modi diretti.

· Cicli di sfruttamento più rapidi: Una volta che una vulnerabilità è resa pubblica, forum e gruppi di chat spesso la trasformano in tecniche di attacco funzionanti in poche ore.

· Industrializzazione del crimine: Vedrai cose come il supporto clienti per i kit di phishing, SLA per botnet e persino politiche di rimborso. La criminalità informatica è diventata un business.

· Brokeraggio degli accessi e specializzazione: Un gruppo ruba le credenziali, un altro vende l'accesso e un altro distribuisce ransomware. I forum collegano tutti i pezzi.

· Propagazione delle fughe di dati: Un dump di dati potrebbe apparire in un posto, essere replicato altrove e alla fine diventare ricercabile. Monitorare questi forum può dare ai difensori un preavviso.

· Economie della reputazione: I vendor e gli attori costruiscono credibilità sui forum. Tracciare chi è considerato affidabile può aiutare con l'attribuzione delle minacce e la prioritizzazione.

I forum di hacker contano. La parte difficile è monitorarli in sicurezza senza trasformare il tuo programma di threat intelligence in una responsabilità legale o operativa.

I 10 principali forum di hacker sotterranei e della zona grigia (Esempi ad alto rischio)

Le seguenti community sono menzionate esclusivamente per l'educazione alla sicurezza informatica e la ricerca di threat intelligence. Illustrano come funzionano i forum di hacker ma non dovrebbero essere accessibili in modo casuale o senza appropriate misure di sicurezza.

1. Hack Forums

Una delle prime community di hacker di lingua inglese. Storicamente mescolava discussioni di hacking per principianti, ingegneria sociale e criminalità informatica di basso livello. Oggi è spesso citato come un forum di livello base piuttosto che una fonte di intelligence di alto valore.

2. Exploit.in

Un forum sotterraneo di lunga data di lingua russa focalizzato su exploit, sviluppo di malware e scambio di accessi. Frequentemente citato nei report professionali di threat intelligence per il suo ruolo nel collegare sviluppatori di exploit e broker di accesso.

3. Leakbase

Un forum orientato al mercato associato a database trapelati, dump di credenziali e dati di violazione. Dal punto di vista difensivo, aiuta a illustrare come i dati rubati vengono confezionati, prezzati e ridistribuiti.

4. XSS.is

Un forum tecnicamente avanzato di lingua russa, noto per lo sviluppo di exploit, il brokeraggio degli accessi e la collaborazione tra attori delle minacce specializzati. Considerato uno dei forum di hacker più influenti nella ricerca di intelligence.

5. Dread Forum

Un forum orientato alla discussione storicamente legato ai mercati del dark web. Funziona più come una community in stile Reddit per discussioni sotterranee, avvisi sulle truffe e conversazioni sulla sicurezza operativa.

6. Altenen

Precedentemente noto per la condivisione di "liste combo" di credenziali. Spesso citato nell'analisi delle violazioni come esempio di come le credenziali trapelate circolino prima di raggiungere piattaforme di aggregazione più grandi.

7. Creaked.io

Una community ibrida che copre cheat di gioco, strumenti di cracking e argomenti di criminalità informatica di livello base. Evidenzia la linea sfocata tra sperimentazione nella zona grigia e attività illegale.

8. CraxPro

Un forum più piccolo focalizzato su strumenti di cracking, tecniche di abuso degli account e script di automazione. Utile a scopo educativo per capire come vengono condivisi gli strumenti di attacco commercializzati.

9. Nulled

Un grande forum di lingua inglese che combina strumenti di cracking, risorse trapelate e abuso di servizi digitali. Sebbene non sempre profondamente tecnico, dimostra come la criminalità informatica sia prodottizzata e scalata per utenti non esperti.

10. BlackHatWorld

Spesso frainteso come un puro forum di hacker, BlackHatWorld è meglio descritto come una community di digital marketing cappello grigio. Le discussioni si concentrano sulla manipolazione SEO, automazione, farming di account e tattiche di crescita. Dalla prospettiva della sicurezza informatica, è utile per studiare modelli di abuso piuttosto che sfruttamento avanzato.

Questi esempi dimostrano perché i difensori dovrebbero monitorare categorie di community, e non dipendere da un singolo URL di "forum di hacker top".

La maggior parte delle organizzazioni lo fa attraverso vendor specializzati, gruppi di intelligence chiusi o analisti dedicati che operano sotto rigorosa guida legale. Se sei un ricercatore singolo o un piccolo team, l'approccio più sicuro è consumare report di intelligence derivati da queste fonti, piuttosto che interagire direttamente.

Alternative legali per la ricerca sulla sicurezza informatica

La maggior parte delle organizzazioni non monitora direttamente i forum sotterranei. Invece, si affidano a alternative legali e di alto segnale che fanno emergere indicatori precoci senza esposizione diretta.

1. Ricerca sulle vulnerabilità e segnali di exploit

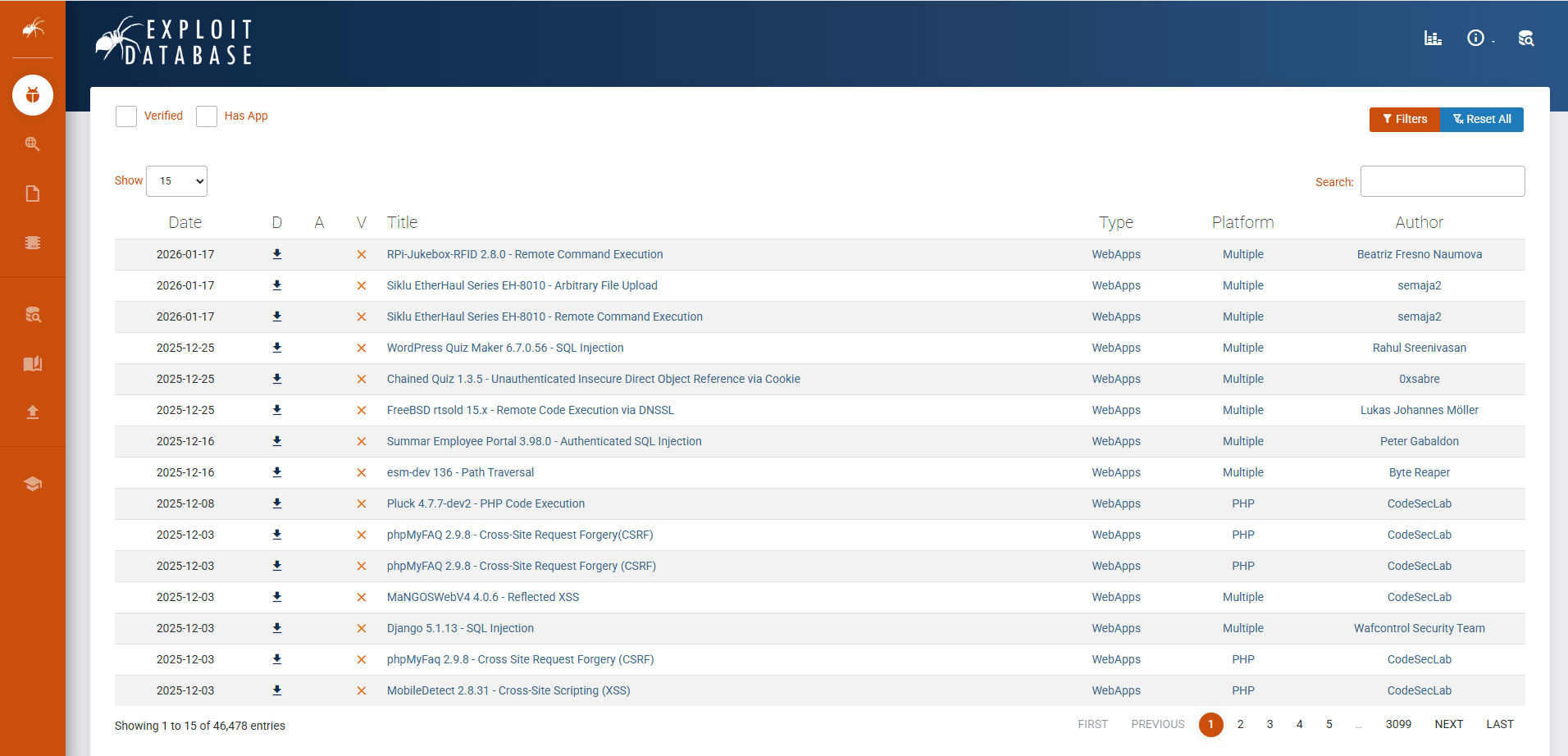

(1) Exploit-DB

Exploit-DB non è un forum nel senso tradizionale, ma è stato un archivio di lunga data di exploit pubblici e proof-of-concept (PoC). Monitorarlo ti aiuta a vedere quando una vulnerabilità passa da teorica a utilizzabile in modo offensivo nel mondo reale. Se lo combini con il monitoraggio CVE, ottieni un quadro più chiaro della maturità dell'exploit.

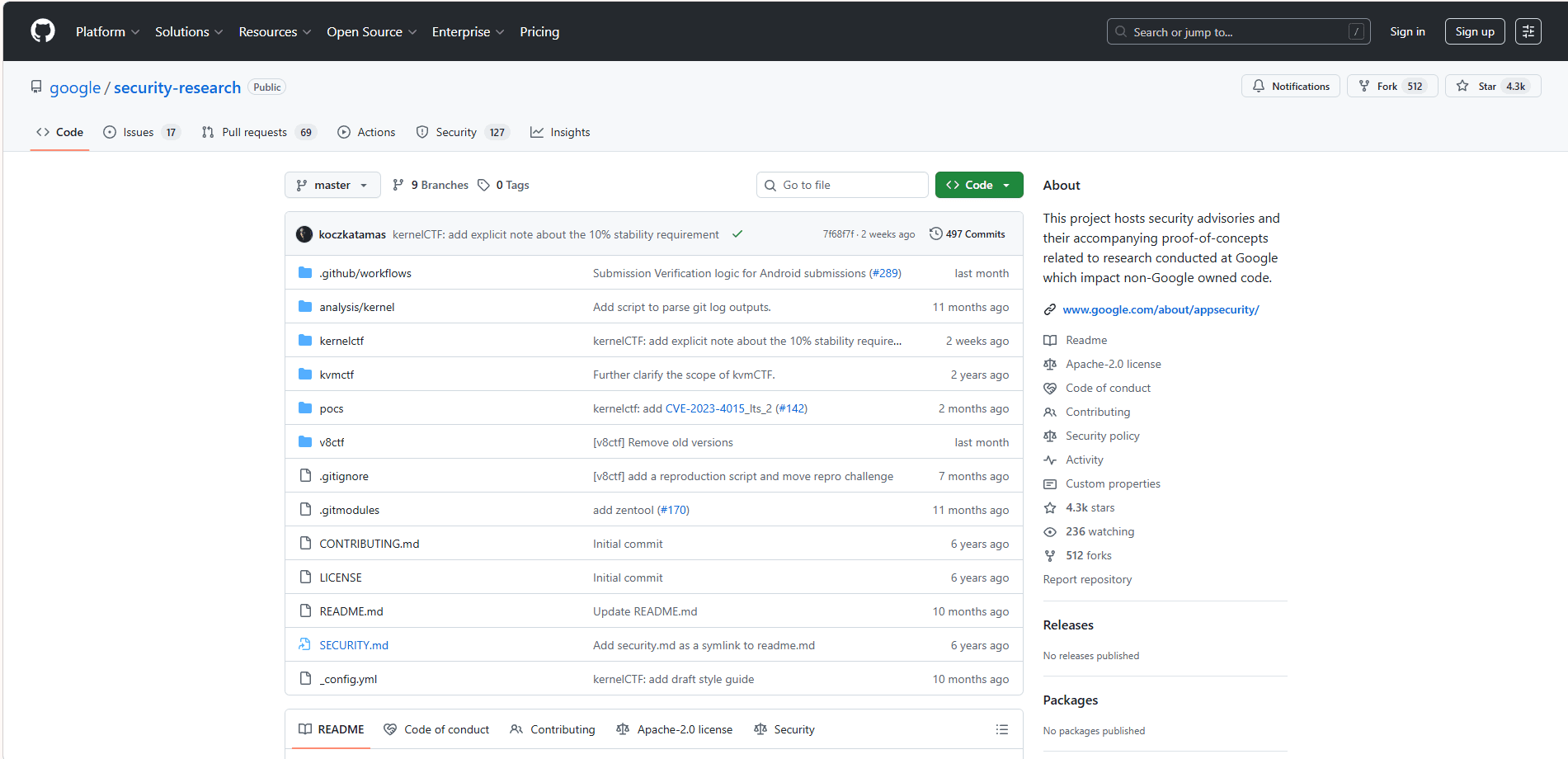

(2) GitHub (Angoli della ricerca sulla sicurezza)

GitHub è un'altra piattaforma che non è un forum, eppure molti PoC di exploit, strumenti di reverse engineering e ricerche sul bypass del rilevamento vengono pubblicati qui per primi. Monitorare repository, issue e fork rilevanti sui principali CVE può darti indicatori precoci che lo sfruttamento sta per diventare diffuso.

(3) Google Groups e Mailing List di Sicurezza

Vecchia scuola, ma ancora prezioso. Alcune delle migliori divulgazioni tecniche appaiono sulle mailing list prima di essere riassunte sui social media.

Esempi da monitorare

· oss-security

· Avvisi di sicurezza specifici dei vendor e mailing list

· Liste orientate alla ricerca legate a linguaggi e framework rilevanti per il tuo ambiente

Monitorare queste fonti significa stare al passo con le tendenze di sfruttamento. Forniscono segnali di alta qualità per difensori e ricercatori, essendo completamente legali e sicure se utilizzate per la threat intelligence e il lavoro difensivo.

2. Community di hacking etico (Buone per tattiche, trend e mentalità)

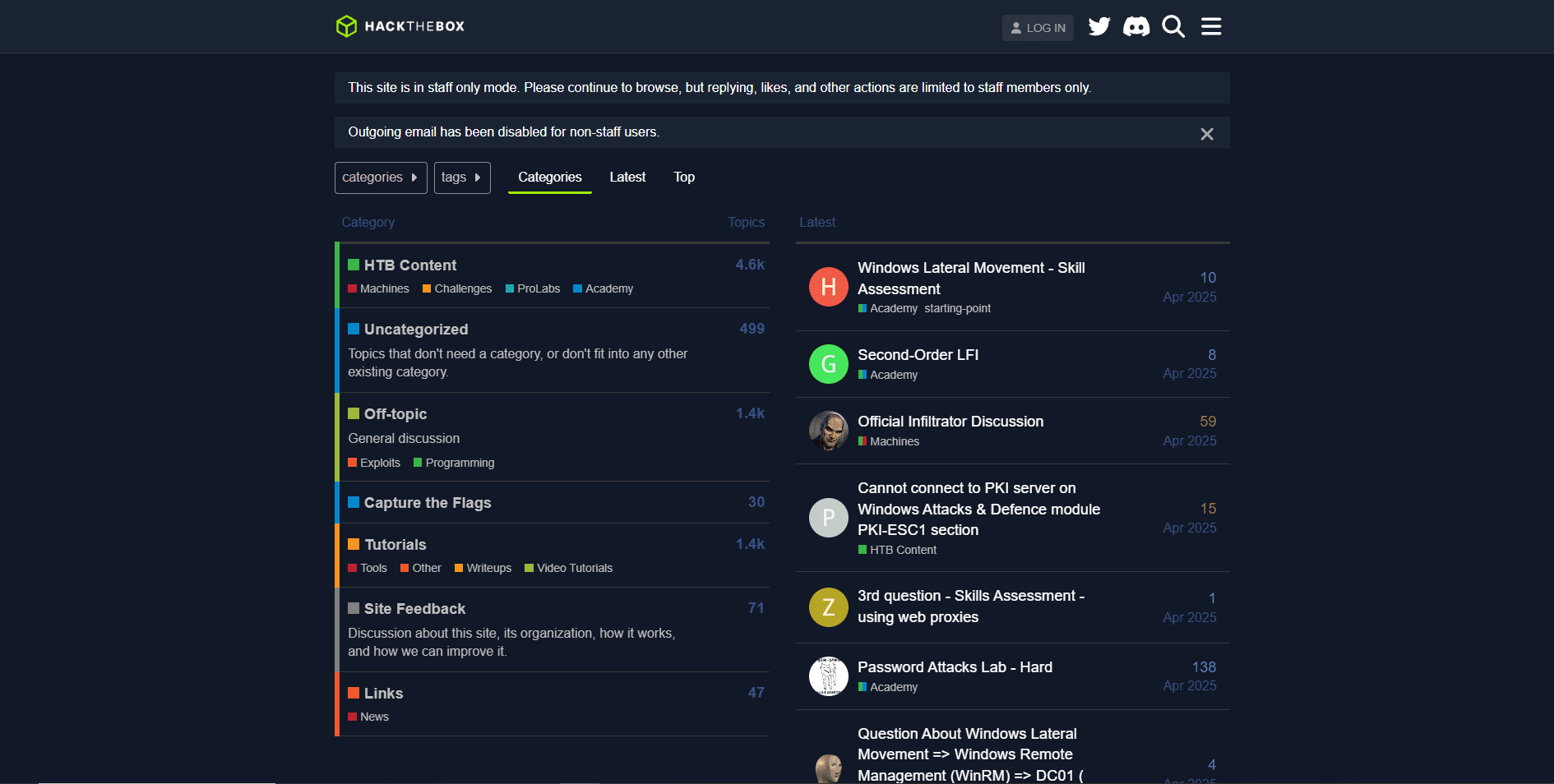

(1) Forum di Hack The Box (HTB)

HTB è principalmente orientato alla formazione, ma i suoi forum possono rivelare quali tecniche sono di tendenza, quali strumenti le persone stanno imparando e quali configurazioni errate sono più comuni. Per i difensori, fornisce un modo sottile per vedere cosa stanno praticando su larga scala i "nuovi attaccanti" senza impegnarsi in attività illegali.

(2) Community TryHackMe

TryHackMe offre un valore simile. Si tratta meno di intelligence sotterranea e più di comprendere il percorso delle competenze. Se vuoi sapere cosa è probabile che gli attori delle minacce di livello base sappiano tra sei-dodici mesi, seguire i percorsi di apprendimento popolari è molto informativo.

(3) Community Reddit: r/netsec e r/blueteamsec

Reddit può essere caotico, ma è anche un livello di aggregazione veloce per report, relazioni sulle violazioni e minacce emergenti. I thread dei commenti sono spesso la parte più preziosa, in quanto i professionisti sottolineano cosa è hype rispetto a ciò che viene effettivamente sfruttato nel mondo reale.

Monitorare queste community di hacking etico consente ai team di sicurezza di rimanere informati su tecniche, mentalità e trend emergenti in modo completamente legale ed educativo.

3. Community di analisi malware e reverse engineering (Alto valore, Difensivo)

(1) Kernelmode.info (Sezioni orientate alla ricerca)

Kernelmode.info era un forum popolare per l'analisi malware, il reverse engineering e gli aspetti interni di Windows. I ricercatori spesso discutevano argomenti avanzati come l'unpacking delle minacce, i rootkit e l'evasione degli EDR.

Il forum è ora chiuso e archiviato, quindi non è più attivo per discussioni in tempo reale. I suoi post storici sono ancora preziosi per l'apprendimento, ma qualsiasi ricerca dovrebbe essere condotta in un ambiente fortemente isolato e seguire rigide linee guida legali e operative.

Oggi, i team di sicurezza si affidano a alternative attive come repository GitHub, MalwareBazaar e altre community di reverse engineering per rimanere aggiornati.

(2) MalwareBazaar (Ecosistema abuse.ch)

MalwareBazaar è un repository di campioni malware gestito dal progetto abuse.ch. Non è un forum, ma è una risorsa critica di threat intelligence, che fornisce campioni malware confermati per ricercatori e team di sicurezza.

La piattaforma consente l'accesso tramite navigazione, API o feed, e aiuta i difensori a collegare le chiacchiere sotterranee a reali artefatti malware, trasformando le discussioni in intelligence attuabile. Combinato con altri strumenti di analisi, fornisce metadati preziosi senza la necessità di eseguire il malware.

(3) Fonti correlate nello stesso ecosistema

· URLhaus: Traccia e condivide URL utilizzati per distribuire malware e campagne di phishing.

· Feodo Tracker: Fornisce informazioni aggiornate sui trojan bancari e sui loro server di comando e controllo.

· ThreatFox: Raccolta e condivisione di indicatori di compromissione (IOC) per campagne malware e attori delle minacce.

Monitorare queste community consente ai difensori di stare al passo con le tendenze del malware, comprendere le tecniche degli attaccanti e collegare le discussioni a reali artefatti malevoli, mantenendo al contempo una postura operativa sicura e legale.

Perché un ambiente di navigazione controllato è importante durante la ricerca sui forum di hacker

Che tu stia leggendo discussioni pubbliche, monitorando indicatori trapelati o consumando report di intelligence derivati da forum sotterranei, il modo in cui accedi alle informazioni è importante tanto quanto ciò che leggi.

Molti forum di hacker e community correlate prendono attivamente le impronte digitali dei visitatori, tracciano segnali comportamentali e distribuiscono script malevoli. Anche l'osservazione passiva da un browser normale può esporre il tuo vero IP, l'impronta digitale del dispositivo, i dati di sessione o l'identità organizzativa – creando rischi inutili per ricercatori e team di sicurezza.

Ecco perché i flussi di lavoro professionali di threat intelligence si basano tipicamente su ambienti di navigazione isolati e controllati, piuttosto che su browser consumer standard.

Browser anti-rilevamento sono progettati proprio per questo scenario. Consentono ai ricercatori di separare le identità, isolare le sessioni e ridurre il tracciamento cross-site gestendo in modo controllato le impronte digitali del browser, i cookie, l'archiviazione e le configurazioni di rete.

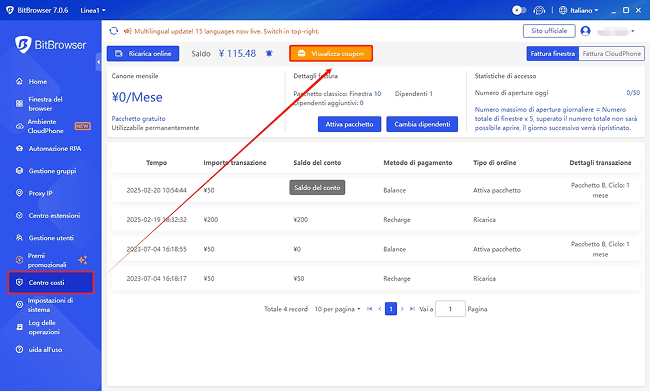

Strumenti come BitBrowser, un browser anti-rilevamento, sono comunemente utilizzati da team di sicurezza e ricercatori per creare ambienti isolati durante il monitoraggio dei forum di hacker per la ricerca sulla sicurezza informatica e le tendenze di sicurezza.

Nel moderno lavoro di threat intelligence, un ambiente di navigazione sicuro non è più opzionale – è un livello di difesa di base.

Considerazioni finali

I forum di hacker rimangono nel 2026 uno dei segnali più precoci e affidabili delle minacce informatiche emergenti. Rivelano come gli exploit vengano resi offensivi, come vengano scambiati gli accessi e come gli attacchi vengano scalati molto prima che scattino gli avvisi di sicurezza tradizionali.

Allo stesso tempo, monitorare i principali forum di hacker comporta reali rischi legali, tecnici e per la privacy. Una threat intelligence efficace non consiste nel visitare un famoso forum, ma nel comprendere l'ecosistema, scegliere le fonti giuste e osservarle in sicurezza.

Per i professionisti della sicurezza informatica, l'obiettivo è semplice: imparare dalle community di hacker senza esporsi ad esse. Con i giusti flussi di lavoro, strategie di isolamento e strumenti come il browser anti-rilevamento BitBrowser, i ricercatori possono trasformare spazi ad alto rischio in intelligence attuabile – senza oltrepassare linee legali o operative.

Domande frequenti (FAQ)

1. È legale navigare nei forum di hacker per la ricerca sulla sicurezza informatica?

Leggere contenuti accessibili pubblicamente per scopi educativi o di threat intelligence è generalmente legale, ma qualsiasi interazione con contenuti, servizi o transazioni illegali non lo è. Le leggi variano da paese a paese, quindi i ricercatori dovrebbero sempre seguire le politiche interne e le indicazioni legali.

2. Perché utilizzare un browser normale è rischioso quando si monitorano i forum di hacker?

Molti forum di hacker tracciano attivamente i visitatori o distribuiscono malware. Utilizzare un browser normale può esporre la tua vera identità, l'impronta digitale del dispositivo o l'ambiente di lavoro, ecco perché i ricercatori di sicurezza utilizzano configurazioni isolate e strumenti come i browser anti-rilevamento.

3. Qual è il modo più sicuro per imparare dai forum di hacker per un principiante?

I principianti dovrebbero evitare l'accesso diretto ai forum sotterranei. L'opzione più sicura è affidarsi a report di threat intelligence, piattaforme di ricerca legali e ambienti controllati, e considerare strumenti come BitBrowser solo quando si opera con chiari obiettivi difensivi ed educativi.

YT.Shi

YT.Shi

Gestione di account multipli

Gestione di account multipli Previeni l'associazione degli account

Previeni l'associazione degli account Gestione multi-impiegato

Gestione multi-impiegato