Top Fórum de hackers em 2026: Guia Para Pesquisadores de Cibersegurança

2026.01.19 09:35

2026.01.19 09:35Por que os Fóruns de Hackers São Importantes para a Cibersegurança em 2026

Se você trabalha em cibersegurança há algum tempo, começa a notar algo um pouco perturbador.

Os primeiros indícios do que está por vir muitas vezes aparecem nos cantos ocultos da internet — antes de chegarem aos alertas do seu SIEM, antes dos fornecedores publicarem uma análise de CVE e muito antes de um artigo polido aparecer no LinkedIn.

É por isso que é importante manter os olhos nos fóruns de hackers. Não para fazer o papel de atacante ou por curiosidade casual — mas porque esses fóruns são onde as técnicas são testadas publicamente, ferramentas são compartilhadas, criminosos recrutam, reputações são construídas e os primeiros sinais de uma nova onda de exploração muitas vezes surgem.

Este artigo é estritamente sobre educação, defesa e inteligência de ameaças. Ele se concentra em compreender o comportamento do atacante, identificar tendências iniciais de phishing e malware, rastrear a atividade de corretores de acesso e reconhecer como os ecossistemas de crime cibernético realmente funcionam. Não é um guia de como hackear, e não trata sobre comprar ou usar serviços ilegais.

Uma observação importante desde o início: monitorar fóruns de hackers pode colocar sua privacidade e organização em risco. Muitas comunidades são hostis a estranhos, rastreiam ativamente usuários ou distribuem malware. É por isso que as equipes profissionais de inteligência de ameaças dependem de ambientes de pesquisa isolados e de ferramentas de navegação especializadas, em vez de navegadores de consumo padrão.

O Que São Fóruns de Hackers? (E Por que o Termo é Enganoso)

Um fórum de hackers é basicamente qualquer comunidade online onde as pessoas falam sobre tópicos relacionados a hacking. Isso pode variar de espaços legítimos e moderados onde profissionais de segurança compartilham pesquisas, até cantos mais arriscados onde acesso roubado é negociado e os membros discutem sobre quais registros de malware ou 'stealer' são os "mais frescos".

O termo "hacker" pode significar muitas coisas diferentes. Na prática, a maioria dos fóruns tende a se enquadrar em algumas categorias claras, dependendo de seu foco e base de usuários.

1. Comunidades éticas e legais (Baixo Risco)

Estes são lugares onde as pessoas discutem:

· Pesquisa de vulnerabilidades e conceitos de exploração (muitas vezes de forma responsável)

· Engenharia reversa e análise de malware

· Estratégia de bug bounty e relatórios técnicos

· Ferramentas defensivas, engenharia de detecção e OPSEC

· CTFs e recursos de aprendizagem

Eles ainda podem conter conteúdo técnico avançado, mas a intenção é educacional e de melhoria. Eles tendem a ter moderação, visibilidade pública e algum tipo de normas.

2. Fóruns de Zona Cinzenta (Intenção Mista, Risco Maior)

Alguns fóruns caem em uma zona cinzenta. Eles podem ser rotulados como "focados em pesquisa", mas ainda permitem conteúdo questionável — ou hospedam discussões que podem ser usadas tanto para ataque quanto para defesa. Você verá debates como: "Compartilhar uma PoC é prejudicial?" A resposta usual: depende — e a internet raramente concorda.

Esses espaços são importantes porque são frequentemente onde novas técnicas são dissecadas e testadas rapidamente. Ao mesmo tempo, eles carregam riscos maiores, tanto técnicos quanto legais. Esteja sempre ciente das políticas da sua organização e das leis da sua jurisdição antes de se envolver — ou mesmo observar — esses fóruns.

3. Fóruns e Mercados Clandestinos de Hackers Ilegais (Alto Risco)

Alguns fóruns e mercados clandestinos existem puramente para atividade criminosa. Eles são comumente usados para:

· Vender credenciais roubadas, cookies, tokens e registros de 'stealer'

· Negociar acesso inicial, como contas RDP, VPN ou em nuvem

· Vender exploits, malware ou ransomware como serviço

· Recrutar afiliados, "laranjas" ou outras funções de "suporte"

· Coordenar direcionamento por setor ou região geográfica

Da perspectiva de um defensor, esses espaços importam porque estão diretamente embutidos no ciclo de vida do ataque. Isso não é teórico ou acadêmico — é onde operações reais são planejadas, supridas e escaladas.

O desafio é que interagir com esses fóruns pode cruzar limites legais muito rapidamente. Até mesmo o monitoramento passivo carrega risco se for feito sem salvaguardas adequadas, orientação legal e disciplina operacional rigorosa.

Como os Fóruns de Hackers Impactam a Cibersegurança no Mundo Real

Os fóruns de hackers influenciam o risco de cibersegurança de várias maneiras diretas.

· Ciclos de Exploração Mais Rápidos: Uma vez que uma vulnerabilidade é tornada pública, fóruns e grupos de chat frequentemente a transformam em técnicas de ataque funcionais em questão de horas.

· Industrialização do Crime: Você verá coisas como suporte ao cliente para kits de phishing, SLAs para botnets e até políticas de reembolso. O crime cibernético se tornou um negócio.

· Intermediação de Acesso e Especialização: Um grupo rouba credenciais, outro vende o acesso e outro implanta ransomware. Os fóruns conectam todas as peças.

· Propagação de Vazamentos: Um vazamento de dados pode aparecer em um lugar, ser espelhado em outro e eventualmente se tornar pesquisável. Monitorar esses fóruns pode dar aos defensores um alerta precoce.

· Economias de Reputação: Fornecedores e atores constroem credibilidade nos fóruns. Rastrear quem é confiável pode ajudar na atribuição de ameaças e na priorização.

Os fóruns de hackers importam. A parte complicada é monitorá-los com segurança sem transformar seu programa de inteligência de ameaças em um passivo legal ou operacional.

Top 10 Fóruns de Hackers Clandestinos e de Zona Cinzenta (Exemplos de Alto Risco)

As seguintes comunidades são mencionadas estritamente para educação em cibersegurança e pesquisa de inteligência de ameaças. Elas ilustram como os fóruns de hackers funcionam, mas não devem ser acessados casualmente ou sem as salvaguardas adequadas.

1. Hack Forums

Uma das primeiras comunidades de hackers em língua inglesa. Historicamente misturava discussões de hacking para iniciantes, engenharia social e crimes cibernéticos de baixo nível. Hoje é frequentemente referenciada como um fórum de nível básico, em vez de uma fonte de inteligência de alto valor.

2. Exploit.in

Um fórum clandestino de longa duração em língua russa focado em exploits, desenvolvimento de malware e negociação de acesso. Frequentemente citado em relatórios profissionais de inteligência de ameaças devido ao seu papel em conectar desenvolvedores de exploits e corretores de acesso.

3. Leakbase

Um fórum orientado a mercado associado a bancos de dados vazados, dumps de credenciais e dados de violações. De uma perspectiva defensiva, ajuda a ilustrar como os dados roubados são empacotados, precificados e redistribuídos.

4. XSS.is

Um fórum tecnicamente avançado de língua russa conhecido pelo desenvolvimento de exploits, intermediação de acesso e colaboração entre atores de ameaça especializados. Considerado um dos top fóruns de hackers mais influentes na pesquisa de inteligência.

5. Dread Forum

Um fórum orientado a discussões historicamente ligado aos mercados da dark web. Funciona mais como uma comunidade no estilo Reddit para discussões clandestinas, alertas de golpes e conversas sobre segurança operacional.

6. Altenen

Anteriormente conhecido por compartilhar "listas combinadas" de credenciais. Frequentemente referenciado na análise de violações como um exemplo de como as credenciais vazadas circulam antes de chegarem a plataformas de agregação maiores.

7. Creaked.io

Uma comunidade híbrida que cobre trapaças para jogos, ferramentas de cracking e tópicos de crime cibernético de nível básico. Destaca a linha tênue entre experimentação em zona cinzenta e atividade ilegal.

8. CraxPro

Um fórum menor focado em ferramentas de cracking, técnicas de abuso de contas e scripts de automação. Útil educacionalmente para entender como as ferramentas de ataque comoditizadas são compartilhadas.

9. Nulled

Um grande fórum em língua inglesa que combina ferramentas de cracking, recursos vazados e abuso de serviços digitais. Embora nem sempre seja profundamente técnico, demonstra como o crime cibernético é transformado em produto e escalado para usuários não especialistas.

10. BlackHatWorld

Frequentemente mal interpretado como um fórum puro de hackers, o BlackHatWorld é melhor descrito como uma comunidade de marketing digital de chapéu cinza. As discussões focam em manipulação de SEO, automação, criação de contas e táticas de crescimento. De uma perspectiva de cibersegurança, é útil para estudar padrões de abuso, em vez de exploração avançada.

Esses exemplos demonstram por que os defensores devem monitorar categorias de comunidades, e não depender de um único URL de "top fórum de hackers".

A maioria das organizações faz isso por meio de fornecedores especializados, grupos de inteligência fechados ou analistas dedicados operando sob rigorosa orientação legal. Se você é um pesquisador independente ou uma equipe pequena, a abordagem mais segura é consumir relatórios de inteligência derivados dessas fontes, em vez de se envolver diretamente.

Alternativas Legais para Pesquisa em Cibersegurança

A maioria das organizações não monitora fóruns clandestinos diretamente. Em vez disso, elas dependem de alternativas legais e de alto sinal que revelam indicadores iniciais sem exposição direta.

1. Pesquisa de Vulnerabilidades e Sinais de Exploit

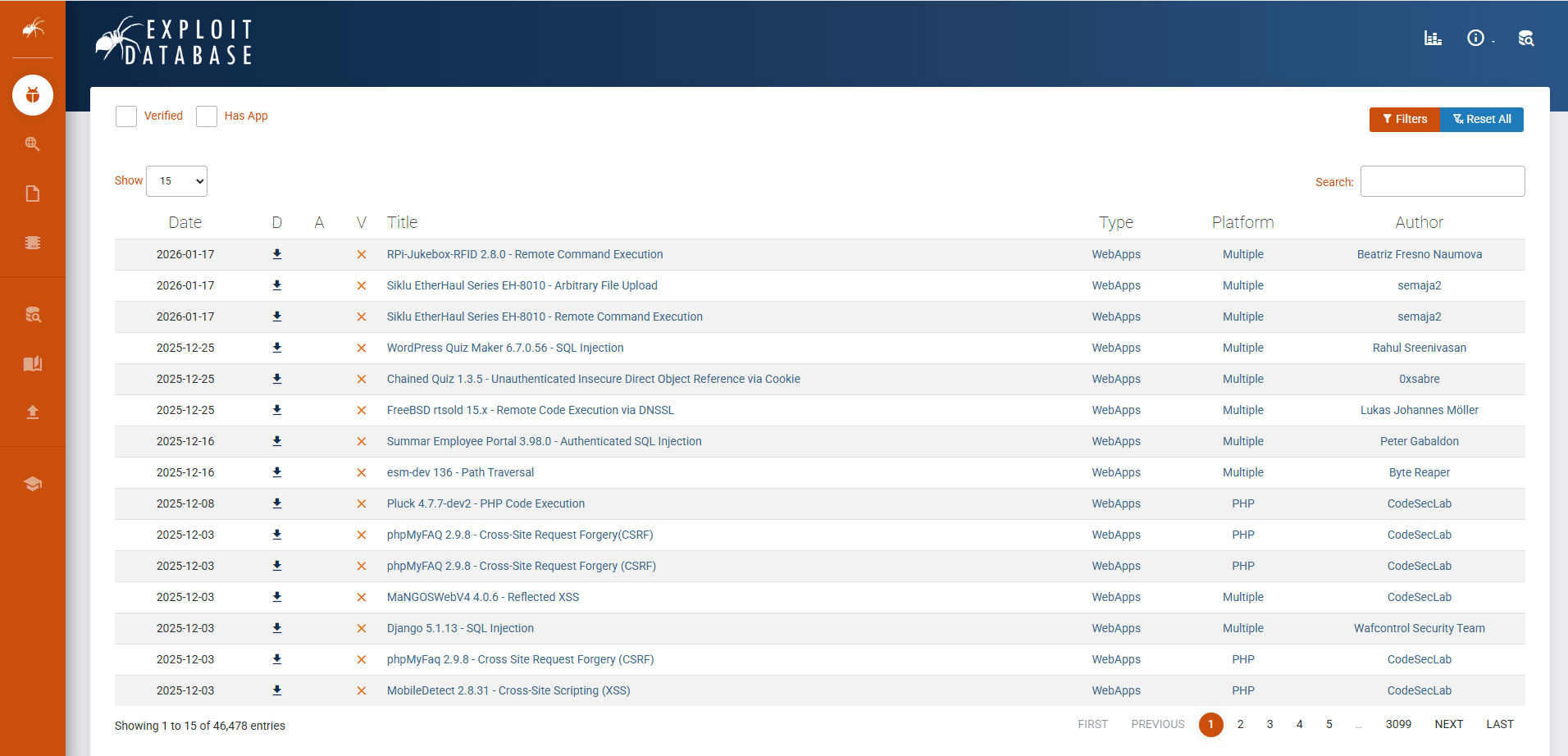

(1) Exploit-DB

O Exploit-DB não é um fórum no sentido tradicional, mas tem sido um arquivo de longa data de exploits públicos e provas de conceito (PoCs). Monitorá-lo ajuda você a ver quando uma vulnerabilidade passa de teórica para armável no mundo real. Se você combiná-lo com o monitoramento de CVE, terá uma imagem mais clara da maturidade do exploit.

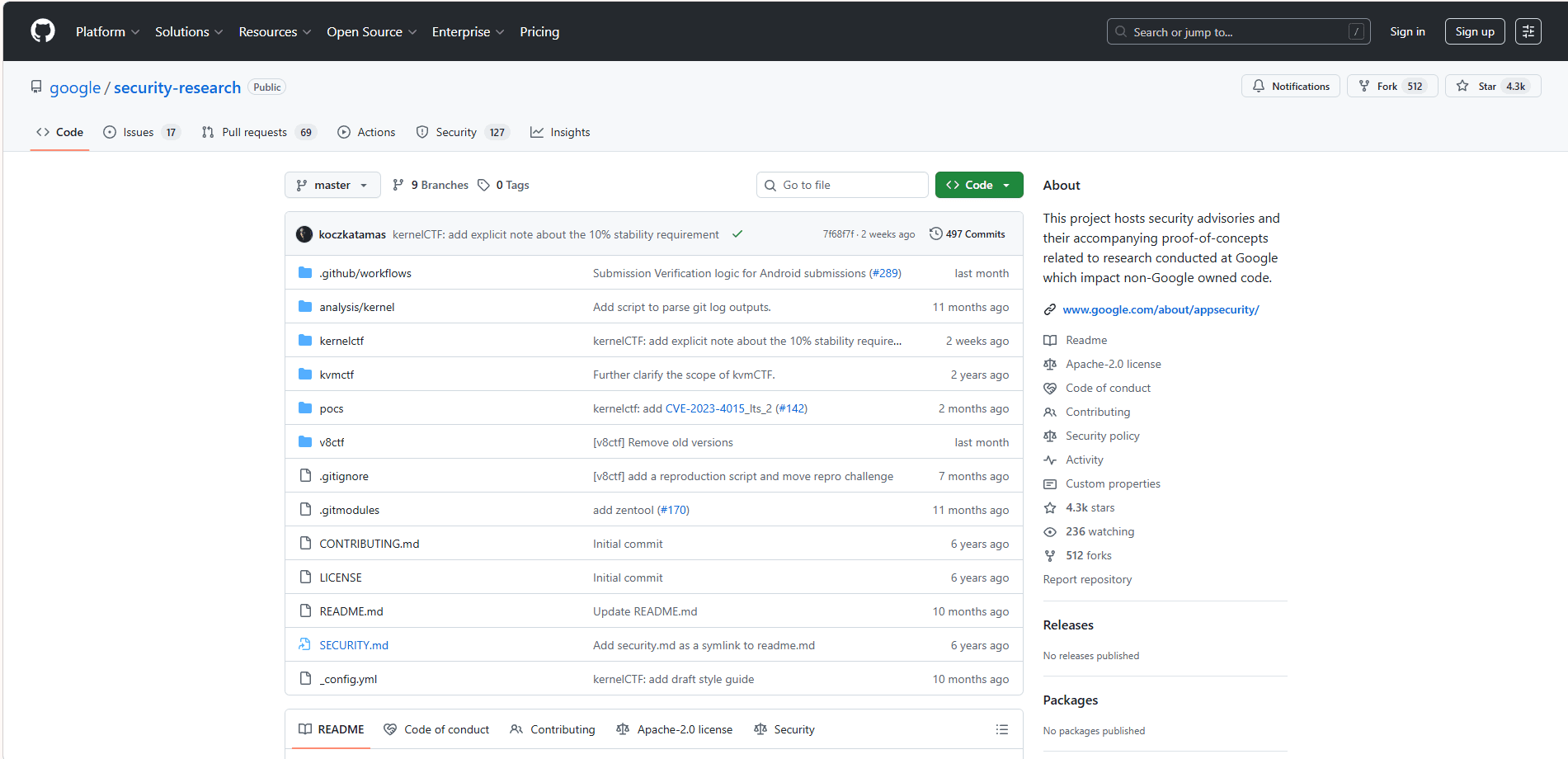

(2) GitHub (Cantos de Pesquisa em Segurança)

O GitHub é outra plataforma que não é um fórum, mas muitas PoCs de exploit, ferramentas de engenharia reversa e pesquisas de bypass de detecção são publicadas aqui primeiro. Monitorar repositórios, issues e forks relevantes em torno de CVEs importantes pode dar a você indicadores iniciais de que a exploração está prestes a se tornar difundida.

(3) Google Groups e Listas de E-mail de Segurança

Antigo, mas ainda valioso. Algumas das melhores divulgações técnicas aparecem em listas de e-mail antes de serem resumidas nas redes sociais.

Exemplos que Vale a Pena Acompanhar

· oss-security

· Avisos de segurança e listas de e-mail específicas de fornecedores

· Listas orientadas à pesquisa vinculadas a linguagens e frameworks relevantes para o seu ambiente

Monitorar essas fontes é sobre ficar à frente das tendências de exploração. Elas fornecem sinais de alta qualidade para defensores e pesquisadores, sendo totalmente legais e seguras quando usadas para inteligência de ameaças e trabalho defensivo.

2. Comunidades de Hacking Ético (Boa para Táticas, Tendências e Mentalidade)

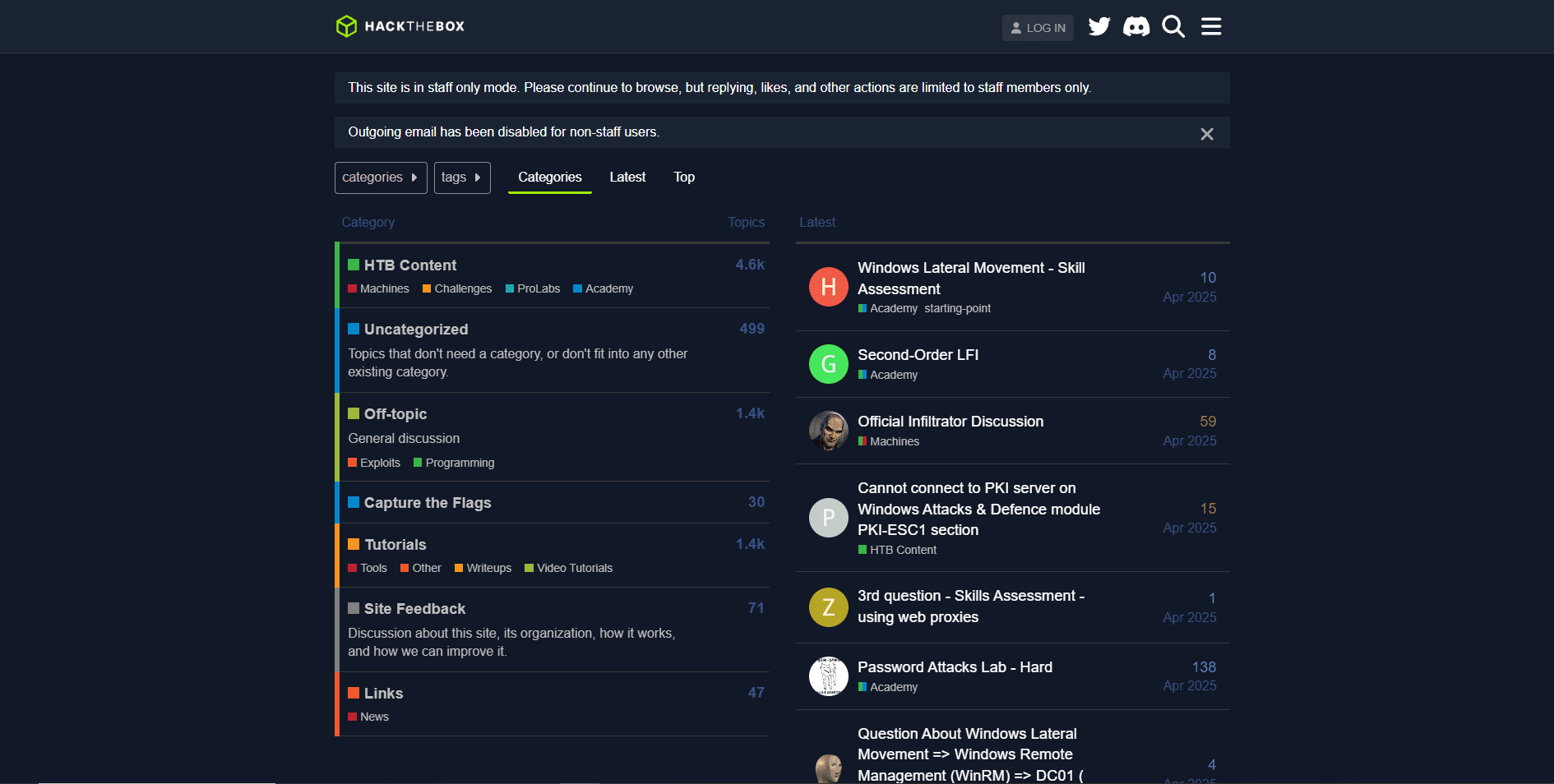

(1) Fóruns do Hack The Box (HTB)

O HTB é focado principalmente em treinamento, mas seus fóruns podem revelar quais técnicas estão em alta, quais ferramentas as pessoas estão aprendendo e quais más configurações são mais comuns. Para defensores, fornece uma maneira sutil de ver o que os "novos atacantes" estão praticando em escala sem se envolver em atividade ilegal.

(2) Comunidade TryHackMe

O TryHackMe oferece valor semelhante. É menos sobre inteligência clandestina e mais sobre compreender o pipeline de habilidades. Se você quer saber o que os atores de ameaça de nível básico provavelmente saberão em seis a doze meses, seguir caminhos de aprendizagem populares é muito informativo.

(3) Comunidades do Reddit: r/netsec e r/blueteamsec

O Reddit pode ser caótico, mas também é uma camada de agregação rápida para relatórios técnicos, relatórios de violações e ameaças emergentes. Os tópicos de comentários costumam ser a parte mais valiosa, pois os profissionais apontam o que é exagero versus o que está sendo realmente explorado no mundo real.

Monitorar essas comunidades de hacking ético permite que as equipes de segurança se mantenham informadas sobre técnicas, mentalidade e tendências emergentes de uma forma totalmente legal e educacional.

3. Comunidades de Análise de Malware e Engenharia Reversa (Alto Valor, Defensivo)

(1) Kernelmode.info (Seções Orientadas à Pesquisa)

Kernelmode.info foi um fórum popular para análise de malware, engenharia reversa e aspectos internos do Windows. Pesquisadores frequentemente discutiam tópicos avançados como desempacotamento de ameaças, rootkits e evasão de EDR.

O fórum agora está fechado e arquivado, então não está mais ativo para discussão em tempo real. Suas postagens históricas ainda são valiosas para aprendizado, mas qualquer pesquisa deve ser feita em um ambiente fortemente isolado e seguir diretrizes legais e operacionais rigorosas.

Hoje, as equipes de segurança dependem de alternativas ativas como repositórios do GitHub, MalwareBazaar e outras comunidades de engenharia reversa para se manterem atualizadas.

(2) MalwareBazaar (Ecossistema abuse.ch)

O MalwareBazaar é um repositório de amostras de malware administrado pelo projeto abuse.ch. Não é um fórum, mas é um recurso crítico de inteligência de ameaças, fornecendo amostras de malware confirmadas para pesquisadores e equipes de segurança.

A plataforma permite acesso por navegação, API ou feeds, e ajuda os defensores a conectar conversas clandestinas a artefatos de malware do mundo real, transformando discussões em inteligência acionável. Combinado com outras ferramentas de análise, fornece metadados valiosos sem a necessidade de executar o malware.

(3) Fontes Relacionadas no Mesmo Ecossistema

· URLhaus: Rastreia e compartilha URLs usadas para distribuir malware e campanhas de phishing.

· Feodo Tracker: Fornece informações atualizadas sobre trojans bancários e seus servidores de comando e controle.

· ThreatFox: Coleta e compartilha indicadores de comprometimento (IOCs) para campanhas de malware e atores de ameaça.

Monitorar essas comunidades permite que os defensores fiquem à frente das tendências de malware, compreendam as técnicas dos atacantes e vinculem discussões a artefatos maliciosos reais, tudo enquanto mantêm uma postura operacional segura e legal.

Por que um Ambiente de Navegação Controlado é Importante ao Pesquisar Fóruns de Hackers

Esteja você lendo discussões públicas, rastreando indicadores vazados ou consumindo relatórios de inteligência derivados de fóruns clandestinos, a forma como você acessa a informação importa tanto quanto o que você lê.

Muitos fóruns de hackers e comunidades adjacentes identificam ativamente visitantes, rastreiam sinais comportamentais e distribuem scripts maliciosos. Até mesmo a observação passiva de um navegador normal pode expor seu IP real, impressão digital do dispositivo, dados de sessão ou identidade organizacional — criando risco desnecessário para pesquisadores e equipes de segurança.

É por isso que os fluxos de trabalho profissionais de inteligência de ameaças normalmente dependem de ambientes de navegação isolados e controlados, em vez de navegadores de consumo padrão.

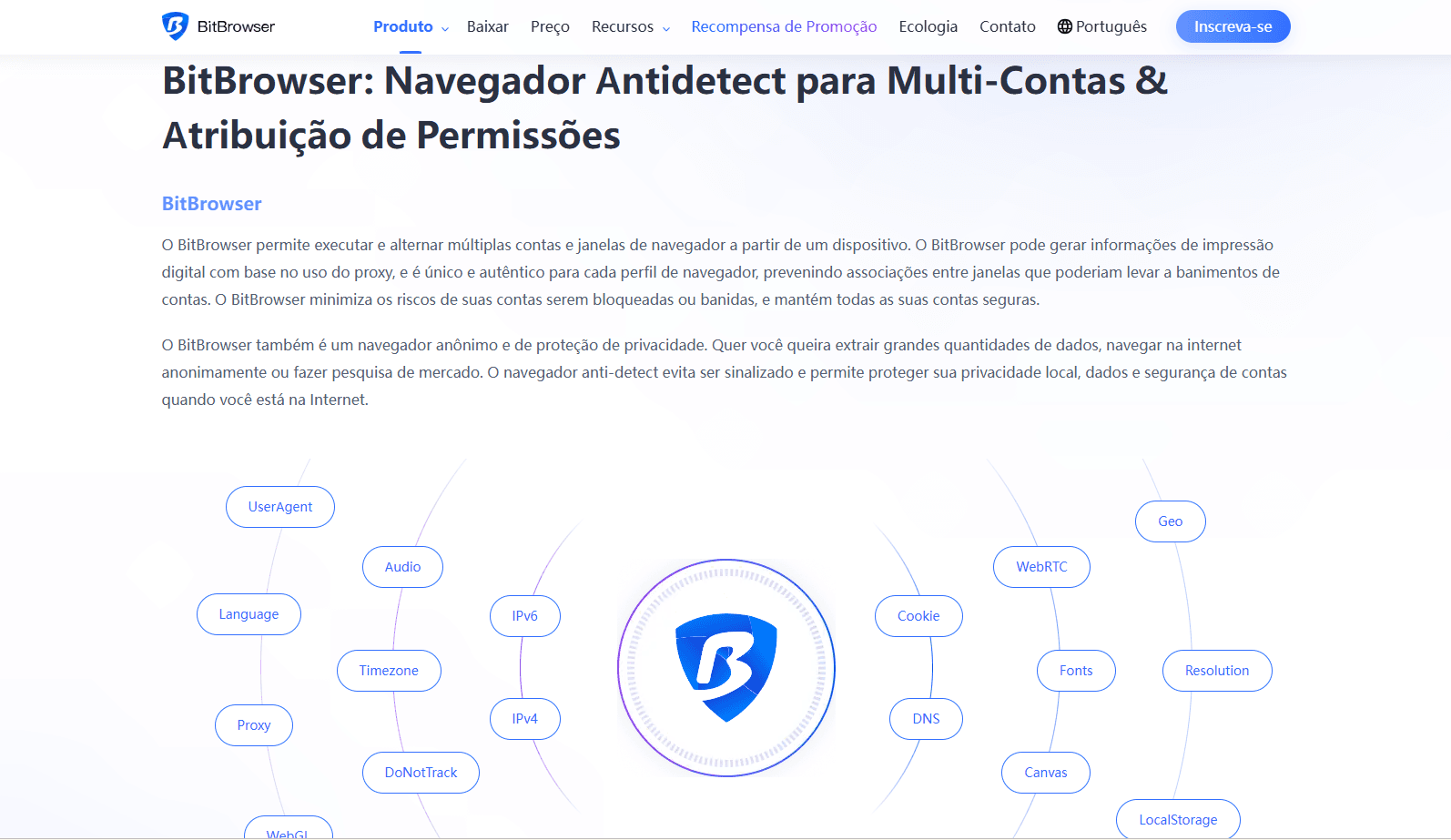

Os navegadores antideteção são projetados para esse cenário exato. Eles permitem que os pesquisadores separem identidades, isolem sessões e reduzam o rastreamento entre sites, gerenciando impressões digitais do navegador, cookies, armazenamento e configurações de rede de forma controlada.

Ferramentas como o BitBrowser, um navegador antideteção, são comumente usadas por equipes de segurança e pesquisadores para criar ambientes isolados ao monitorar fóruns de hackers para pesquisa em cibersegurança e tendências de segurança.

No trabalho moderno de inteligência de ameaças, um ambiente de navegação seguro não é mais opcional — é uma camada básica de defesa.

Considerações Finais

Os fóruns de hackers continuam sendo um dos sinais mais precoces e confiáveis de ameaças cibernéticas emergentes em 2026. Eles revelam como os exploits são transformados em armas, como o acesso é negociado e como os ataques escalam muito antes que os alertas de segurança tradicionais sejam acionados.

Ao mesmo tempo, monitorar os principais fóruns de hackers vem com riscos legais, técnicos e de privacidade reais. A inteligência de ameaças eficaz não se trata de visitar um fórum famoso, mas de compreender o ecossistema, escolher as fontes certas e observá-las com segurança.

Para profissionais de cibersegurança, o objetivo é simples: aprender com as comunidades de hackers sem se expor a elas. Com os fluxos de trabalho, estratégias de isolamento e ferramentas adequadas, como o navegador antideteção BitBrowser, os pesquisadores podem transformar espaços de alto risco em inteligência acionável — sem cruzar linhas legais ou operacionais.

Perguntas Frequentes (FAQ)

1. É legal navegar em fóruns de hackers para pesquisa em cibersegurança?

Ler conteúdo publicamente acessível para educação ou inteligência de ameaças é geralmente legal, mas qualquer interação com conteúdo, serviços ou transações ilegais não é. As leis variam de país para país, então os pesquisadores devem sempre seguir políticas internas e orientação legal.

2. Por que usar um navegador normal é arriscado ao monitorar fóruns de hackers?

Muitos fóruns de hackers rastreiam ativamente visitantes ou distribuem malware. Usar um navegador comum pode expor sua identidade real, impressão digital do dispositivo ou ambiente de trabalho, por isso os pesquisadores de segurança usam configurações isoladas e ferramentas como navegadores antideteção.

3. Qual é a maneira mais segura de aprender com fóruns de hackers para um iniciante?

Os iniciantes devem evitar o acesso direto a fóruns clandestinos. A opção mais segura é confiar em relatórios de inteligência de ameaças, plataformas de pesquisa legais e ambientes controlados, e considerar ferramentas como o BitBrowser apenas quando operando sob objetivos defensivos e educacionais claros.

YT.Shi

YT.Shi

Gerenciamento de múltiplas contas

Gerenciamento de múltiplas contas Prevenir associação de contas

Prevenir associação de contas Gerenciamento multi-funcionário

Gerenciamento multi-funcionário