Что такое браузерная утечка? Как ее эффективно тестировать и предотвращать

2025.11.13 01:59

2025.11.13 01:59Что такое браузерная утечка?

Браузерные утечки происходят, когда ваш веб-браузер непреднамеренно раскрывает идентифицирующую информацию о вашем устройстве и привычках просмотра — даже когда вы используете инструменты конфиденциальности, такие как VPN, или просматриваете в режиме инкогнито. Вы можете полагать, что эти инструменты защищают вашу личность, но они часто неэффективны против продвинутых методов отслеживания.

Как происходит браузерная утечка?

Ваш браузер постоянно передает данные на посещаемые вами веб-сайты. Этот процесс, известный как браузерный фингерпринтинг, собирает удивительное количество информации:

· Характеристики устройства: Разрешение экрана, операционная система, аппаратные характеристики

· IP-адрес: Данные о вашем реальном местоположении (иногда в обход защиты VPN)

· Системный язык: Язык по умолчанию и настройки часового пояса

· Установленные плагины: Расширения браузера, шрифты и дополнения

· Данные WebRTC: Протоколы связи в реальном времени, которые могут раскрыть ваш настоящий IP-адрес

Роль WebRTC в браузерных утечках

WebRTC заслуживает особого внимания здесь. Эта технология позволяет устанавливать прямые соединения для видеозвонков и обмена файлами, но она может полностью обойти вашу VPN, раскрывая ваш подлинный IP-адрес любому веб-сайту, который его запрашивает.

Почему браузерная утечка вызывает беспокойство?

Последствия браузерных утечек выходят за рамки простого отслеживания. Когда веб-сайты собирают ваш браузерный отпечаток, они создают уникальный профиль, который следует за вами по всему интернету. Этот профиль остается неизменным, даже когда вы:

1. Переключаетесь в режим инкогнито

2. Очищаете куки

3. Используете разные аккаунты на одной платформе

Для всех, кто управляет несколькими онлайн-аккаунтами — будь то для бизнеса, электронной коммерции или социальных сетей — браузерные утечки представляют значительные операционные риски. Платформы могут определить, что якобы разные аккаунты происходят с одного устройства, что потенциально может привести к приостановке или блокировке аккаунтов.

Отслеживание не заканчивается на неудобствах. Раскрытые данные попадают в сети целевой рекламы, создавая детальные профили ваших интересов, привычек и онлайн-поведения. В крайних случаях постоянное отслеживание может привести к раскрытию личности, связывая ваши анонимные действия в браузере с вашей реальной личностью.

Ключевой риск: В отличие от IP-адреса, который можно изменить или им можно поделиться, комплексный браузерный отпечаток часто уникален и постоянен, что делает его мощным инструментом для систем управления рисками платформ для идентификации и отслеживания пользователей.

Понимание браузерных утечек — это ваш первый шаг к восстановлению конфиденциальности в интернете в мире, где цифровое наблюдение становится все более распространенным.

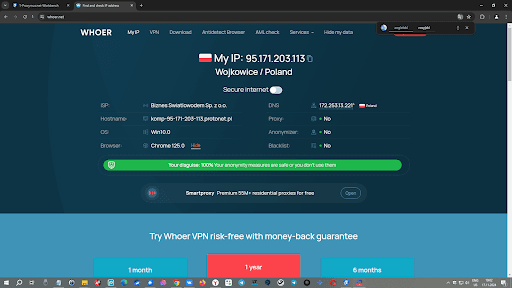

Whoer: Инструмент для тестирования браузерных утечек

Whoer выделяется как один из самых доступных и комплексных онлайн-инструментов для проведения теста на браузерные утечки. Вы можете получить к нему доступ прямо через ваш веб-браузер без установки какого-либо программного обеспечения, что делает его идеальным первым шагом в оценке ваших уязвимостей конфиденциальности. Платформа стала популярной среди пользователей, заботящихся о конфиденциальности, специалистов по безопасности и всех, кто управляет несколькими онлайн-аккаунтами.

Как работает Whoer

Принцип работы Whoer прост: как только вы посещаете веб-сайт, он автоматически начинает сканировать ваш браузер и соединение для обнаружения потенциальных утечек. Инструмент выполняет анализ в реальном времени и представляет результаты в легком для понимания формате, присваивая общий балл анонимности, который показывает, насколько хорошо ваш браузер защищает вашу личность.

Что анализирует Whoer

Типы данных, которые анализирует Whoer, включают:

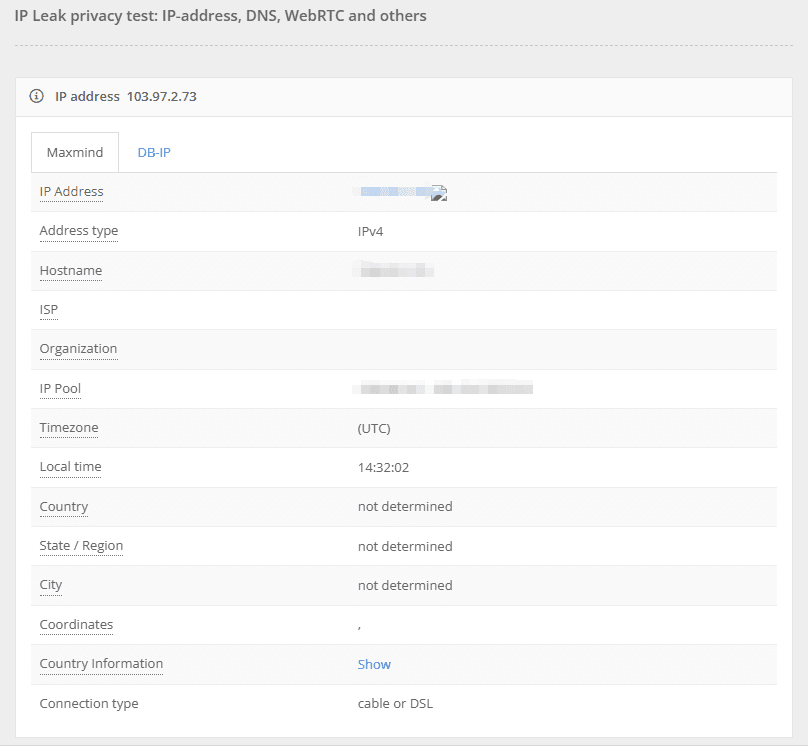

· Информация об IP-адресе: Ваш реальный IP-адрес, данные о местоположении и используете ли вы прокси или VPN

· DNS-запросы: Утекают ли ваши DNS-запросы за пределы VPN-туннеля, раскрывая вашего реального интернет-провайдера

· Утечки WebRTC: Обнаружение ваших локальных и публичных IP-адресов через соединения WebRTC

· Элементы браузерного отпечатка: Разрешение экрана, установленные шрифты, часовой пояс, системный язык и плагины браузера. Этот аспект крайне важен, поскольку он связан с браузерным фингерпринтингом — техникой, используемой для отслеживания пользователей в интернете.

· HTTP-заголовки: Строки User-Agent и другие технические идентификаторы, которые ваш браузер отправляет с каждым запросом

Вы получите детальную разбивку по каждой категории с цветовыми индикаторами, показывающими, какие элементы представляют риски для конфиденциальности, а какие остаются защищенными.

Пошаговое руководство: Использование Whoer для тестирования на браузерные утечки

Запуск теста на браузерную утечку с Whoer занимает всего секунды. Перейдите на whoer.net, и инструмент автоматически начнет анализировать ваше соединение. Вам не нужно ничего нажимать — сканирование начинается сразу после загрузки страницы.

Как тестировать браузерный отпечаток с помощью Whoer

Интерфейс Whoer отображает ваши результаты в реальном времени:

1. Проверьте ваш балл анонимности в верхней части страницы (отображается в процентах)

2. Прокрутите страницу вниз, чтобы просмотреть детальные результаты по каждому тестируемому пункту. Внимательно обратите внимание на эти области высокого риска:

· Статус отпечатка Canvas

· Информация о рендерере WebGL

· Утечка IP-адреса через WebRTC

· Количество перечисленных шрифтов

3. Раскройте детальные разделы, нажав на specific categories like "WebRTC," "DNS," or "Geolocation"

4. Сравните ваш видимый IP с вашим реальным местоположением, чтобы проверить эффективность VPN

Интерпретация ваших результатов теста

Балл ниже 80% обычно указывает на значительные уязвимости конфиденциальности. Особое внимание уделите утечкам WebRTC, которые могут раскрыть ваш реальный IP-адрес даже при подключении к VPN. DNS-утечки раскрывают, какие серверы обрабатывают ваши запросы, потенциально связывая вашу активность с вашим интернет-провайдером.

Если ваши результаты теста Whoer остаются consistent после нескольких обновлений страницы, это указывает на стабильный браузерный отпечаток, что облегчает долгосрочное отслеживание.

Красные флаги в вашем отчете Whoer требуют немедленного внимания. Если ваш системный язык, часовой пояс или разрешение экрана создают уникальную комбинацию отпечатка, веб-сайты могут отслеживать вас across sessions. Настройка "Do Not Track" парадоксальным образом делает вас более идентифицируемым, когда включена, поскольку меньше пользователей активируют эту функцию.

Инструменты тестирования браузерных утечек помимо Whoer

Хотя Whoer — мощный инструмент, полезно изучить и другие варианты для комплексного тестирования. Вы можете рассмотреть некоторые из лучших доступных инструментов для проверки браузера, которые предоставляют разные perspectives на потенциальные уязвимости:

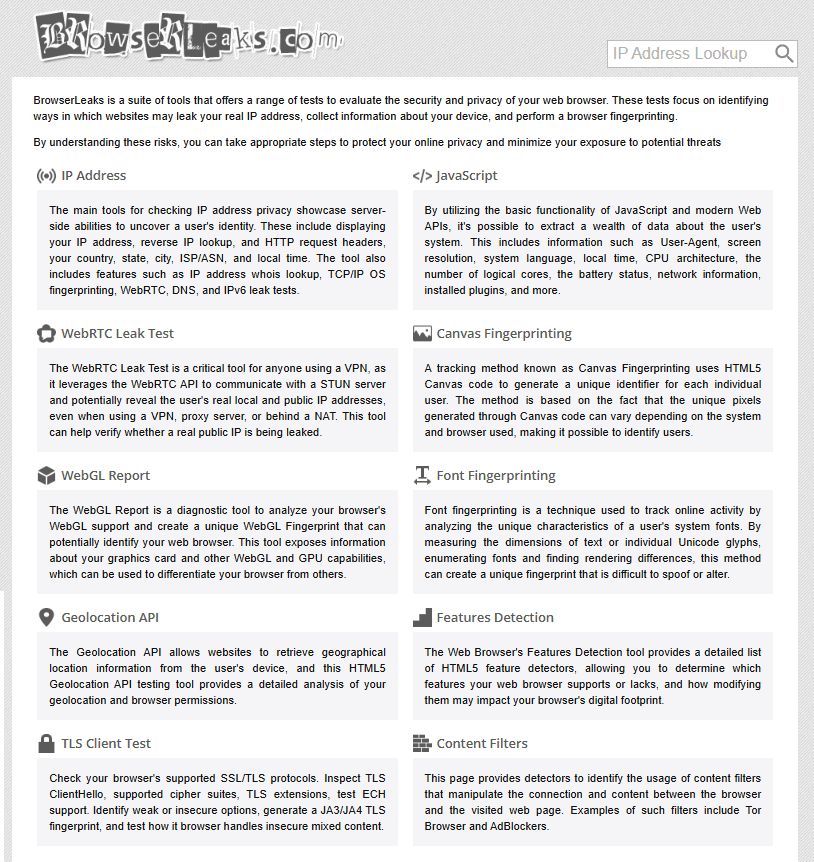

· BrowserLeaks предоставляет комплексный анализ фингерпринтинга, включая IP-адрес, WebRTC, Canvas, WebGL, шрифты, медиаустройства и многое другое. Подходит для углубленного анализа specific types of leaks.

· IPLeak (ipleak.com) специализируется на обнаружении утечек IP-адреса, DNS и WebRTC, что делает его идеальным для проверки корректности работы VPN или прокси.

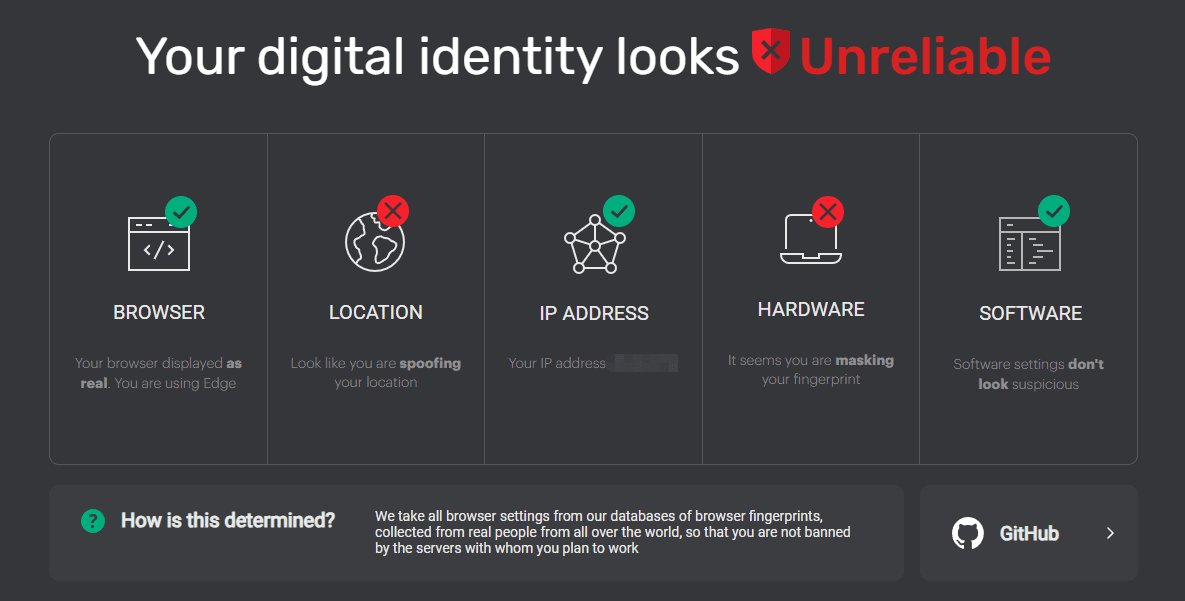

· IPhey (iphey.com) может быть использован для проверки эффективности анти-фингерпринтинг расширений браузера или конфигураций путем проверки на такие риски, как утечки IP-адреса, WebRTC или DNS.

Запуск тестов на нескольких платформах дает вам полную картину состояния конфиденциальности вашего браузера.

Лучшие практики для предотвращения браузерных утечек и повышения онлайн-конфиденциальности

Тестирование на браузерные утечки — это только первый шаг; вам необходимо активно внедрять стратегии предотвращения для защиты вашей цифровой идентичности. Приведенные ниже техники помогут вам предотвратить проблемы с браузерными утечками и избежать онлайн-отслеживания во время ваших сеансов просмотра.

Регулярно проводите тесты на браузерные утечки

Вам следует проверять ваш браузер на утечки как минимум раз в месяц с помощью таких инструментов, как Whoer. Конфигурация вашего браузера со временем меняется из-за обновлений, новых расширений и измененных настроек. Каждое изменение потенциально introduces new vulnerabilities. Установите повторяющееся напоминание о запуске тестов на утечки, особенно после:

· Установки новых расширений или плагинов браузера

· Обновления вашей операционной системы или браузера

· Смены VPN-провайдеров или конфигураций сети

· Добавления новых аппаратных устройств в вашу систему

Используйте встроенные функции конфиденциальности браузера

Современные браузеры предлагают базовую защиту от фингерпринтинга:

· Firefox: Включите privacy.resistFingerprinting в about:config.

· Brave: Поставляется с мощной защитой от фингерпринтинга, включенной по умолчанию.

· Safari: Активируйте функции "Предотвращать кросс-сайтовое отслеживание" и "Сохранение конфиденциальности при клике по рекламе".

· Chrome и Edge пользователям необходимо установить расширения, такие как WebRTC Protect - Protect IP Leak или uBlock Origin с включенной блокировкой WebRTC.

Заблокируйте доступ к местоположению и медиа

Ваш браузер постоянно запрашивает доступ к службам определения местоположения, камерам и микрофонам. Эти разрешения создают дополнительные векторы отслеживания. Перейдите в настройки конфиденциальности вашего браузера и:

· Блокируйте доступ к местоположению для всех веб-сайтов по умолчанию

· Отключите автоматические разрешения для камеры и микрофона

· Просмотрите и отзовите разрешения для сайтов, которым вы ранее предоставили доступ

· Включите "запрос перед доступом" для всех медиаустройств

Установите ориентированные на конфиденциальность расширения

Стратегический выбор расширений значительно сокращает поверхность для утечек. Установите эти essential tools:

· uBlock Origin: Блокирует отслеживающие скрипты и рекламу, которая собирает данные отпечатка

· Privacy Badger: Автоматически изучает и блокирует невидимые трекеры

· Canvas Blocker: Предотвращает методы canvas-фингерпринтинга

· Cookie AutoDelete: Удаляет отслеживающие куки, когда вы закрываете вкладки

Примечание: Избегайте установки слишком большого количества расширений — каждое из них изменяет ваш браузерный отпечаток и делает вас более идентифицируемым.

Изолируйте вашу активность в браузере

Песочницы и виртуальные машины создают полное разделение между вашими сеансами просмотра. Инструменты like Sandboxie или Windows Sandbox позволяют запускать ваш браузер в изолированной среде. Когда вы закрываете песочницу, все данные просмотра completely disappear.

Виртуальные машины идут дальше, запуская целую операционную систему в изоляции. Вы можете создавать разные профили ВМ для различных онлайн-активностей, гарантируя, что ваши шаблоны просмотра никогда не пересекаются.

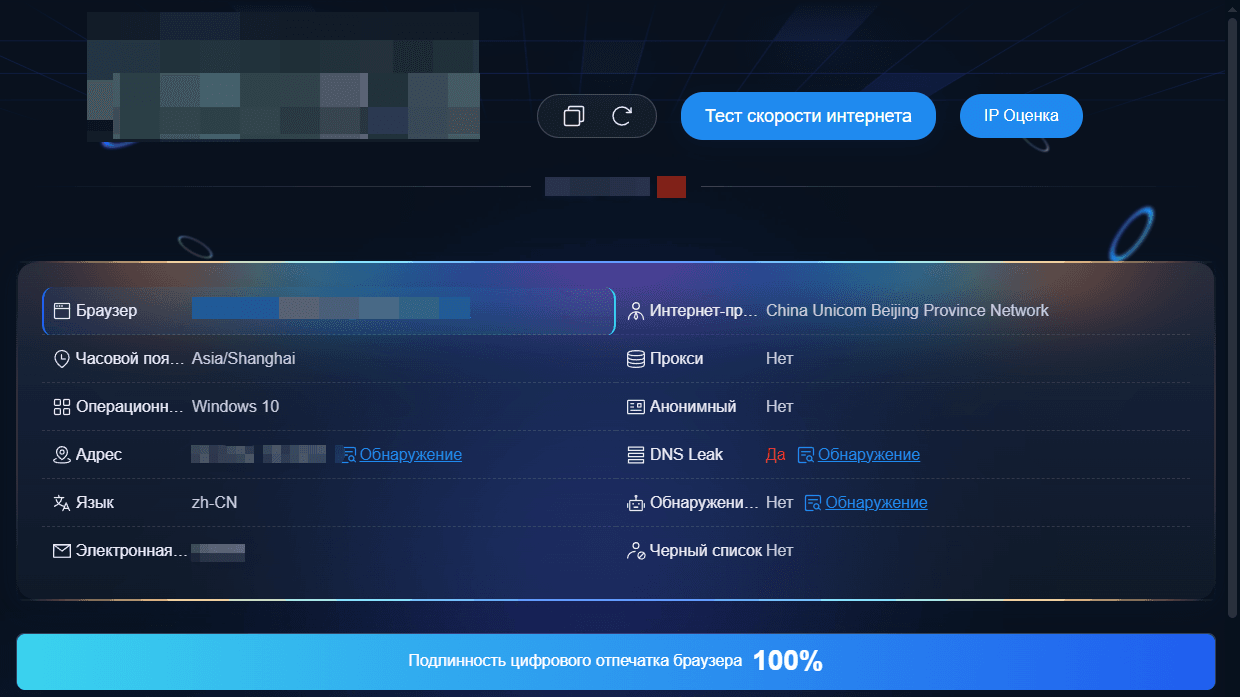

Продвинутые инструменты предотвращения: Анти-детект браузеры и BitBrowser

Стандартные браузеры не были разработаны с приоритетом защиты от фингерпринтинга. Анти-детект браузеры решают эту проблему, давая вам полный контроль над вашим цифровым отпечатком. Эти специализированные инструменты позволяют настраивать каждый аспект идентичности вашего браузера — от отпечатка Canvas до параметров WebGL.

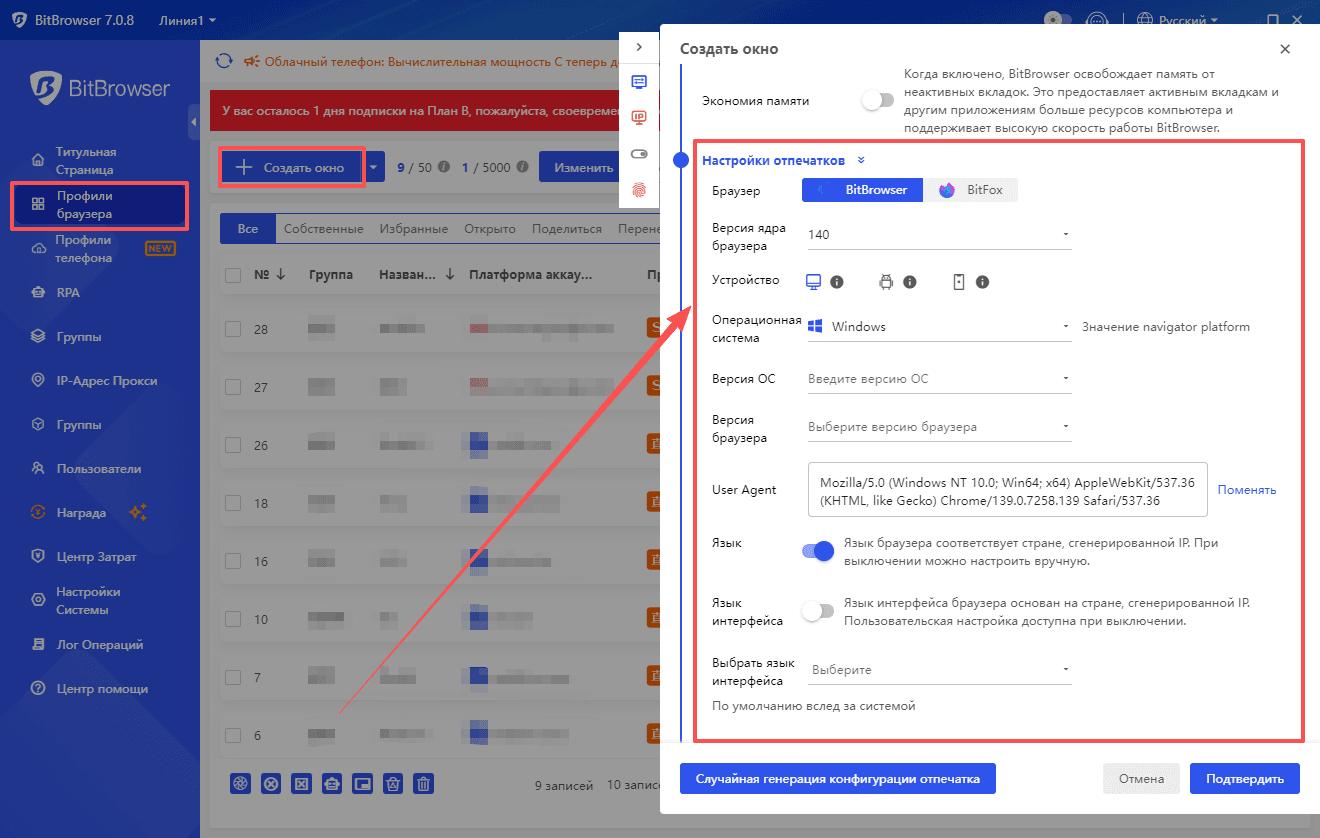

BitBrowser выводит настройку отпечатка на следующий уровень. Платформа позволяет создавать несколько профилей браузера, каждый с уникальной конфигурацией отпечатка. Вы можете изменять характеристики устройства, настройки часового пояса, языковые предпочтения и аппаратные характеристики для каждого профиля. Этот подход помогает вам предотвращать уязвимости браузерных утечек, одновременно поддерживая отдельные онлайн-идентичности для разных целей.

BitBrowser помогает предотвращать браузерные утечки через several mechanisms:

· Настройка отпечатка: Позволяет полностью настраивать параметры браузерного отпечатка, включая продвинутые функции, такие как Canvas, WebGL и шрифты.

· Изоляция среды: Создает полностью изолированные профили браузера для каждого сеанса, предотвращая межсеансовое отслеживание.

· Согласованность отпечатка: Гарантирует, что все параметры отпечатка скоординированы и реалистичны, избегая обнаружения как синтетический браузер.

· Пакетное управление: Поддерживает одновременное управление несколькими независимыми профилями браузера, каждый с уникальным цифровым отпечатком.

Пожалуйста, обратитесь к нашей статье, чтобы узнать как защитить вашу онлайн-анонимность и конфиденциальность с помощью Whoer и BitBrowser.

Анти-детект браузер генерирует последовательные, правдоподобные отпечатки, которые веб-сайты распознают как легитимные. Вы не просто блокируете отслеживание — вы представляете контролируемые, аутентично выглядящие характеристики браузера. Узнайте больше о функциях настройки отпечатка BitBrowser, чтобы понять, как пользовательские профили защищают вашу конфиденциальность, не активируя анти-фрод системы.

Заключение

Ваш браузер раскрывает о вас больше, чем вы могли бы подумать. Что такое браузерная утечка? Проведите тест на Whoer прямо сейчас, чтобы увидеть, какую информацию вы раскрываете. Результаты могут вас удивить.

Защита вашего цифрового следа требует практических советов по конфиденциальности, которые вы можете внедрить немедленно: отключите WebRTC, используйте анти-детект браузеры, такие как BitBrowser, для управления множественными аккаунтами, и сделайте тестирование на утечки частью ваших привычек безопасного просмотра. Это не опциональные шаги — это essential defenses против отслеживания, фингерпринтинга и раскрытия личности.

Рекомендуемые

Узнать больше

BitBrowser

BitBrowser

Мультиаккаунтное управление

Мультиаккаунтное управление Защита от связей аккаунтов

Защита от связей аккаунтов Управление командой

Управление командой