Топ хакерских форумов в 2026 году: полное руководство по кибербезопасности

2026.01.22 08:38

2026.01.22 08:38Почему хакерские форумы важны для кибербезопасности в 2026 году

Если вы работаете в сфере кибербезопасности какое-то время, вы начинаете замечать нечто немного тревожное.

Самые ранние намёки на грядущие события часто появляются в скрытых уголках интернета — прежде чем они попадут в ваши SIEM-оповещения, до того как вендоры выпустят CVE-отчёт, и задолго до того, как отполированный пост появится в LinkedIn.

Вот почему важно следить за хакерскими форумами. Не для того, чтобы играть роль атакующего или из праздного любопытства, — а потому, что именно на этих форумах публично тестируются методики, распространяются инструменты, вербуются преступники, создаются репутации и часто появляются первые признаки новой волны эксплуатации уязвимостей.

Эта статья строго посвящена образованию, защите и разведке угроз. Она фокусируется на понимании поведения атакующих, выявлении ранних тенденций фишинга и вредоносного ПО, отслеживании деятельности брокеров доступа и понимании того, как на самом деле функционируют экосистемы киберпреступности. Это не руководство по взлому, и речь не идёт о покупке или использовании незаконных услуг.

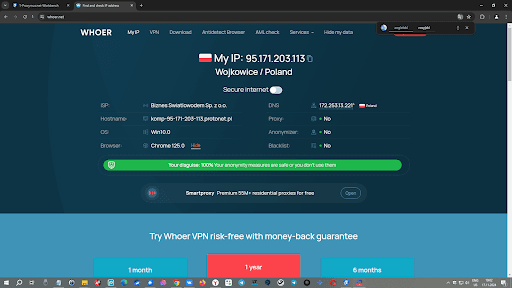

Важное примечание с самого начала: мониторинг хакерских форумов может подвергнуть риску вашу конфиденциальность и вашу организацию. Многие сообщества враждебно относятся к посторонним, активно отслеживают пользователей или распространяют вредоносное ПО. Вот почему профессиональные команды разведки угроз полагаются на изолированные исследовательские среды и специализированные инструменты для браузинга, а не на стандартные потребительские браузеры.

Что такое хакерские форумы? (И почему этот термин вводит в заблуждение)

Хакерский форум — это, по сути, любое онлайн-сообщество, где обсуждаются темы, связанные со взломом. Это может варьироваться от легальных, модерируемых пространств, где профессионалы безопасности делятся исследованиями, до более рискованных уголков, где торгуют украденным доступом и участники спорят о том, чьи логи вредоносного ПО или стилеров «свежее».

Термин «хакер» может означать много разных вещей. На практике большинство форумов, как правило, делятся на несколько чётких категорий в зависимости от их направленности и пользовательской базы.

1. Этичные, легальные сообщества (Низкий риск)

Это места, где обсуждают:

· Исследование уязвимостей и концепции эксплуатации (часто ответственно)

· Обратную разработку и анализ вредоносного ПО

· Стратегии Bug Bounty и отчёты

· Инструменты защиты, разработку детектов и OPSEC

· CTF и учебные ресурсы

Они могут по-прежнему содержать сложный технический контент, но цель — обучение и совершенствование. Для них характерны модерация, публичная видимость и определённые нормы.

2. Форумы «серой зоны» (Смешанные намерения, более высокий риск)

Некоторые форумы попадают в серую зону. Они могут быть обозначены как «ориентированные на исследования», но всё же допускают сомнительный контент — или содержат обсуждения, которые можно использовать как для атаки, так и для защиты. Вы увидите дебаты вроде: «Вредно ли делиться PoC?» Обычный ответ: это зависит от обстоятельств — и интернет редко приходит к согласию.

Эти пространства важны, потому что именно здесь часто быстро анализируют и тестируют новые методы. В то же время они несут более высокие риски, как технические, так и юридические. Всегда помните о политике вашей организации и законах вашей юрисдикции, прежде чем взаимодействовать с этими форумами — или даже просто наблюдать за ними.

3. Нелегальные андеграунд-форумы и маркетплейсы хакеров (Высокий риск)

Некоторые андеграунд-форумы и маркетплейсы существуют исключительно для преступной деятельности. Обычно они используются для:

· Продажи украденных учётных данных, куков, токенов и логов стилеров

· Торговли начальным доступом, таким как RDP, VPN или облачные аккаунты

· Продажи эксплойтов, вредоносного ПО или ransomware-as-a-service

· Найма аффилиатов, дропов или других «поддерживающих» ролей

· Координации целевых атак по отраслям или географическим регионам

С точки зрения защитника, эти пространства важны, потому что они непосредственно встроены в жизненный цикл атаки. Это не теория или академические изыскания — именно здесь планируются, снабжаются и масштабируются реальные операции.

Сложность в том, что взаимодействие с этими форумами может очень быстро пересечь юридические границы. Даже пассивный мониторинг сопряжён с риском, если он проводится без надлежащих мер безопасности, юридического сопровождения и строгой оперативной дисциплины.

Как хакерские форумы влияют на реальную кибербезопасность

Хакерские форумы влияют на риски кибербезопасности несколькими прямыми способами.

· Ускоренные циклы эксплуатации: как только уязвимость становится публичной, форумы и чат-группы часто превращают её в работающие методы атаки за считанные часы.

· Индустриализация преступности: вы увидите такие вещи, как поддержка клиентов для фишинговых наборов, SLA для ботнетов и даже политики возврата средств. Киберпреступность стала бизнесом.

· Брокеридж доступа и специализация: одна группа крадёт учётные данные, другая продаёт доступ, третья разворачивает ransomware. Форум связывает все части воедино.

· Распространение утечек: дамп данных может появиться в одном месте, быть зазеркален в другом и в конечном итоге стать доступным для поиска. Мониторинг этих форумов может дать защитникам раннее предупреждение.

· Экономики репутации: вендоры и акторы строят репутацию на форумах. Отслеживание того, кому доверяют, может помочь в атрибуции угроз и определении приоритетов.

Хакерские форумы важны. Сложность заключается в том, чтобы безопасно их мониторить, не превращая вашу программу разведки угроз в юридическую или операционную ответственность.

Топ-10 андеграундных форумов и форумов «серой зоны» хакеров (Примеры высокого риска)

Следующие сообщества упоминаются исключительно в образовательных целях и для исследований в области разведки угроз. Они иллюстрируют, как функционируют хакерские форумы, но доступ к ним не должен осуществляться бездумно или без надлежащих мер безопасности.

1. Hack Forums

Одно из старейших англоязычных хакерских сообществ. Исторически объединяло дискуссии новичков о взломе, социальной инженерии и киберпреступности низкого уровня. Сегодня его часто упоминают как форум начального уровня, а не как источник разведданных высокой ценности.

2. Exploit.in

Долгоживущий русскоязычный андеграунд-форум, ориентированный на эксплойты, разработку вредоносного ПО и торговлю доступом. Часто цитируется в профессиональных отчётах разведки угроз из-за своей роли в соединении разработчиков эксплойтов и брокеров доступа.

3. Leakbase

Ориентированный на маркетплейс форум, связанный с утёкшими базами данных, дампами учётных данных и данными о взломах. С оборонительной точки зрения он помогает проиллюстрировать, как упаковываются, оцениваются и перераспределяются украденные данные.

4. XSS.is

Технически продвинутый русскоязычный форум, известный разработкой эксплойтов, брокериджем доступа и сотрудничеством между специализированными угрозными акторами. Считается одним из наиболее влиятельных топовых хакерских форумов в исследованиях разведки.

5. Dread Forum

Дискуссионный форум, исторически связанный с рынками даркнета. Функционирует скорее как сообщество в стиле Reddit для андеграундных обсуждений, предупреждений о мошенничестве и разговоров об операционной безопасности.

6. Altenen

Ранее был известен распространением «комбо-листов» с учётными данными. Часто упоминается в анализе утечек как пример того, как утёкшие учётные данные циркулируют, прежде чем попасть на крупные агрегационные платформы.

7. Creaked.io

Гибридное сообщество, охватывающее читы для игр, инструменты для взлома и темы киберпреступности начального уровня. Подчёркивает размытую грань между экспериментами в «серой зоне» и незаконной деятельностью.

8. CraxPro

Менее крупный форум, ориентированный на инструменты для взлома, методы злоупотребления аккаунтами и скрипты автоматизации. Полезен в образовательных целях для понимания того, как распространяются коммодитизированные инструменты атаки.

9. Nulled

Крупный англоязычный форум, сочетающий инструменты для взлома, утёкшие ресурсы и злоупотребление цифровыми сервисами. Хотя не всегда глубоко технический, он демонстрирует, как киберпреступность превращается в продукт и масштабируется для неискушённых пользователей.

10. BlackHatWorld

Часто ошибочно воспринимаемый как чистый хакерский форум, BlackHatWorld лучше описать как сообщество цифрового маркетинга «серых шляп». Обсуждения сосредоточены на манипуляциях SEO, автоматизации, фарминге аккаунтов и тактиках роста. С точки зрения кибербезопасности он полезен для изучения моделей злоупотреблений, а не для продвинутой эксплуатации.

Эти примеры показывают, почему защитникам следует отслеживать категории сообществ, а не полагаться на один URL «топового хакерского форума».

Большинство организаций делают это через специализированных вендоров, закрытые разведывательные группы или выделенных аналитиков, работающих под строгим юридическим руководством. Если вы индивидуальный исследователь или небольшая команда, самый безопасный подход — потреблять отчёты разведки, полученные из этих источников, а не взаимодействовать напрямую.

Законные альтернативы для исследований в области кибербезопасности

Большинство организаций не отслеживают андеграунд-форумы напрямую. Вместо этого они полагаются на законные альтернативы с высоким сигналом, которые выявляют ранние индикаторы без прямого воздействия.

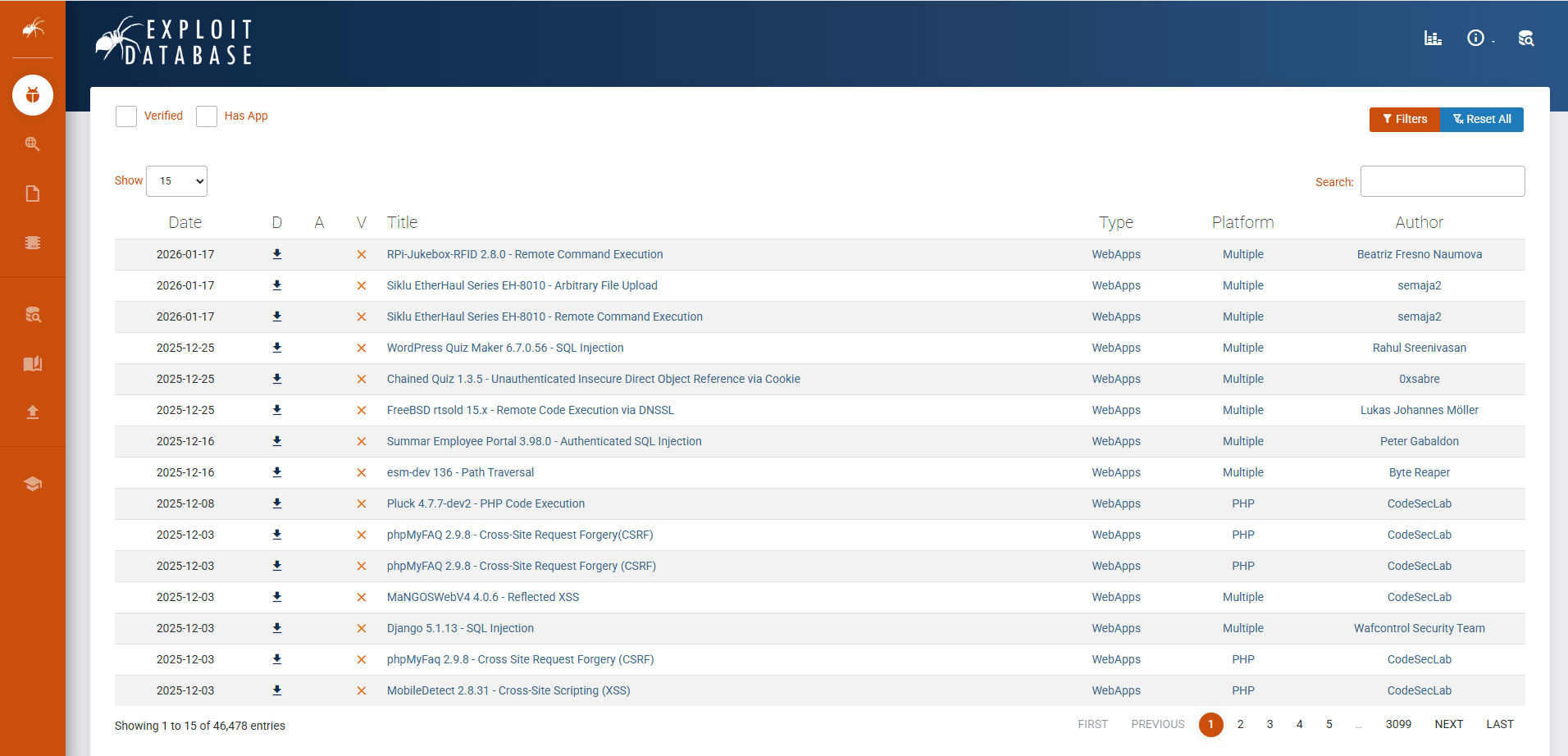

1. Исследование уязвимостей и сигналы эксплойтов

(1) Exploit-DB

Exploit-DB — не форум в традиционном смысле, но это долгоживущий архив публичных эксплойтов и proof-of-concept (PoC). Мониторинг помогает увидеть, когда уязвимость переходит из теоретической в пригодную для оружия в дикой природе. В сочетании с мониторингом CVE вы получите более чёткую картину зрелости эксплойта.

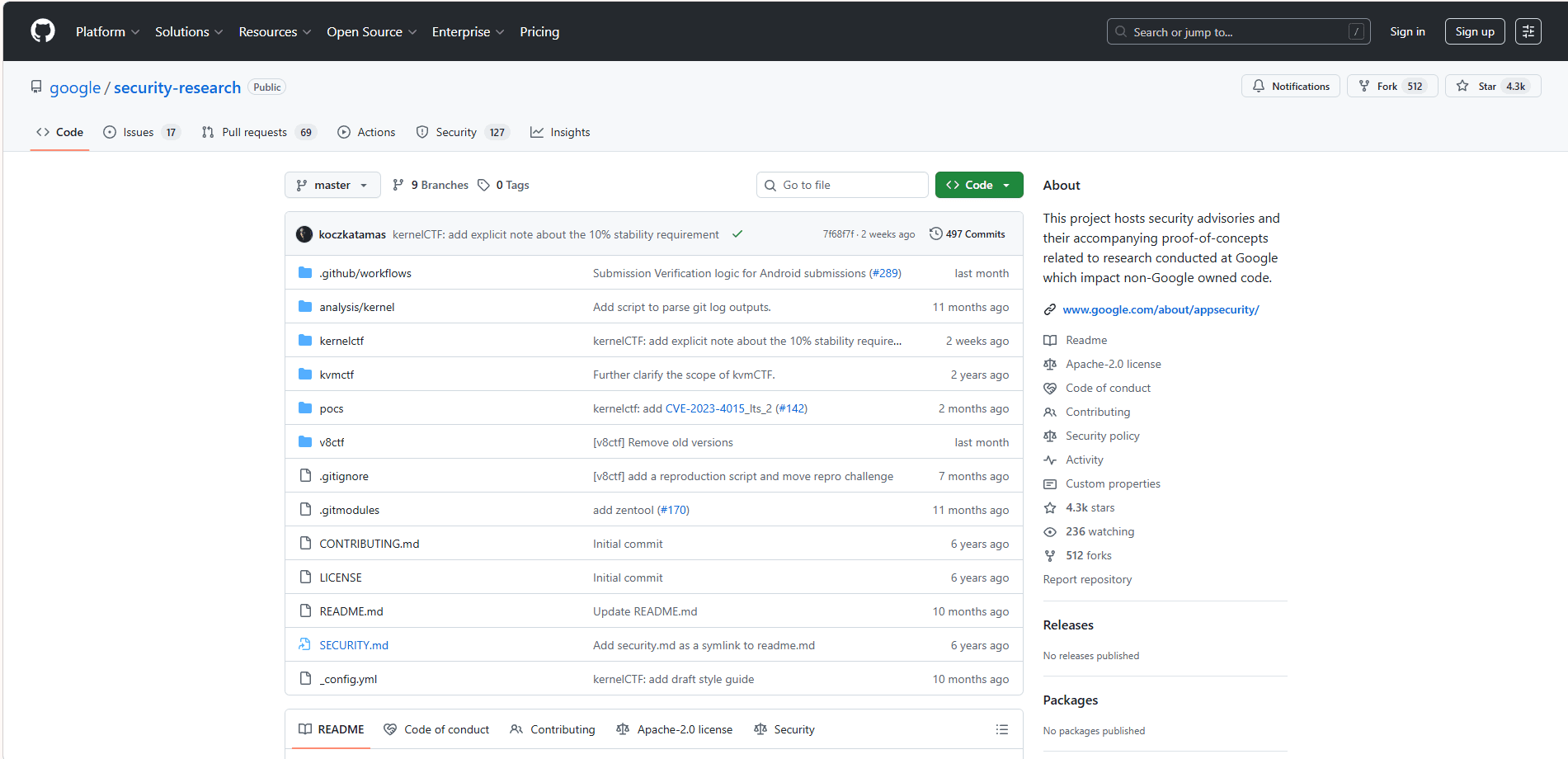

(2) GitHub (Уголки исследований безопасности)

GitHub — ещё одна платформа, не являющаяся форумом, однако многие PoC-эксплойты, инструменты обратной разработки и исследования обхода обнаружения публикуются здесь в первую очередь. Мониторинг соответствующих репозиториев, issue и форков вокруг крупных CVE может дать вам ранние индикаторы того, что эксплуатация вот-вот станет массовой.

(3) Google Groups и рассылки по безопасности

Старая школа, но всё ещё ценно. Некоторые из лучших технических разоблачений появляются в рассылках, прежде чем их резюмируют в социальных сетях.

Примеры для отслеживания

· oss-security

· Вендор-специфичные рекомендации по безопасности и рассылки

· Исследовательские рассылки, связанные с языками и фреймворками, релевантными для вашей среды

Мониторинг этих источников позволяет опережать тенденции эксплуатации. Они предоставляют высококачественные сигналы для защитников и исследователей, будучи полностью законными и безопасными при использовании для разведки угроз и оборонительной работы.

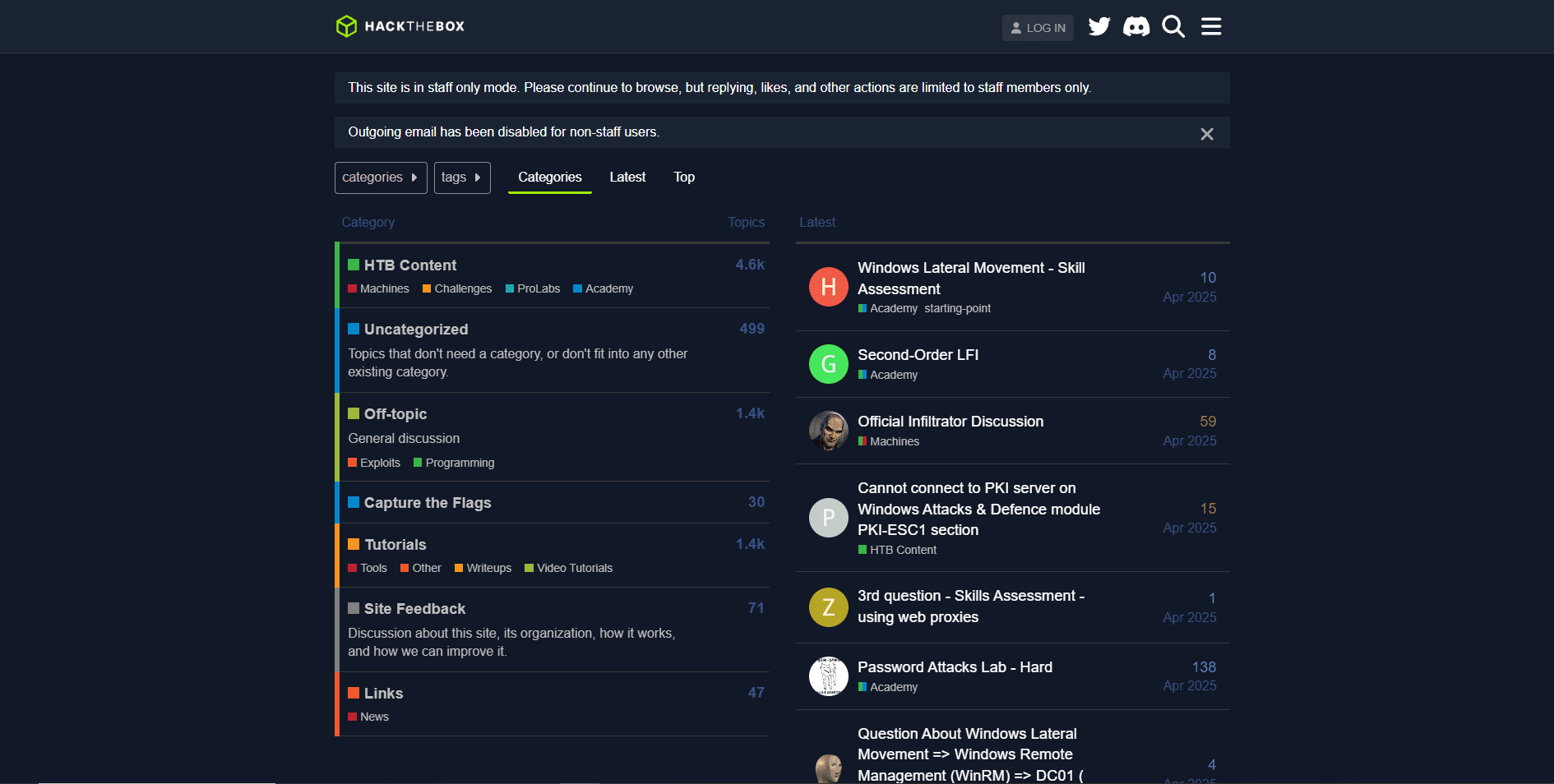

2. Сообщества этичного хакинга (Хороши для тактик, трендов и образа мышления)

(1) Форумы Hack The Box (HTB)

HTB в первую очередь ориентирован на обучение, но его форумы могут показать, какие методы в тренде, какие инструменты изучают люди и какие конфигурационные ошибки наиболее распространены. Для защитников это предоставляет тонкий способ увидеть, что практикуют в больших масштабах «новые атакующие», не занимаясь незаконной деятельностью.

(2) Сообщество TryHackMe

TryHackMe предлагает схожую ценность. Речь меньше об андеграунд-разведке, а больше о понимании конвейера навыков. Если вы хотите знать, что начинающие угрозные акторы, вероятно, будут знать через шесть-двенадцать месяцев, отслеживание популярных путей обучения очень информативно.

(3) Сообщества Reddit: r/netsec и r/blueteamsec

Reddit может быть хаотичным, но это также быстрый слой агрегации для отчётов, сообщений о взломах и возникающих угроз. Треды комментариев часто являются самой ценной частью, поскольку практикующие указывают, что является хайпом, а что реально эксплуатируется в дикой природе.

Мониторинг этих сообществ этичного хакинга позволяет командам безопасности быть в курсе методов, образа мышления и возникающих тенденций полностью законным и образовательным способом.

3. Сообщества анализа вредоносного ПО и обратной разработки (Высокая ценность, оборонительные)

(1) Kernelmode.info (Исследовательские разделы)

Kernelmode.info был популярным форумом для анализа вредоносного ПО, обратной разработки и внутреннего устройства Windows. Исследователи часто обсуждали продвинутые темы, такие как распаковка угроз, руткиты и обход EDR.

Форум теперь закрыт и архивирован, поэтому он больше не активен для обсуждений в реальном времени. Его исторические сообщения всё ещё ценны для обучения, но любое исследование должно проводиться в строго изолированной среде и следовать строгим юридическим и операционным руководствам.

Сегодня команды безопасности полагаются на активные альтернативы, такие как репозитории GitHub, MalwareBazaar и другие сообщества обратной разработки, чтобы оставаться в курсе событий.

(2) MalwareBazaar (Экосистема abuse.ch)

MalwareBazaar — это хранилище образцов вредоносного ПО, управляемое проектом abuse.ch. Это не форум, но критически важный ресурс разведки угроз, предоставляющий подтверждённые образцы вредоносного ПО исследователям и командам безопасности.

Платформа позволяет получить доступ через браузинг, API или фиды и помогает защитникам связать андеграундные разговоры с реальными артефактами вредоносного ПО, превращая обсуждения в действенную разведку. В сочетании с другими инструментами анализа она предоставляет ценные метаданные без необходимости запускать вредоносное ПО.

(3) Связанные источники в той же экосистеме

· URLhaus: Отслеживает и делится URL-адресами, используемыми для распространения вредоносного ПО и фишинговых кампаний.

· Feodo Tracker: Предоставляет актуальную информацию о банковских троянах и их серверах управления.

· ThreatFox: Собирает и делится индикаторами компрометации (IOC) для кампаний вредоносного ПО и угрозных акторов.

Мониторинг этих сообществ позволяет защитникам опережать тенденции вредоносного ПО, понимать методы атакующих и связывать обсуждения с реальными вредоносными артефактами, сохраняя при этом безопасную и законную операционную позицию.

Почему контролируемая среда браузинга важна при исследовании хакерских форумов

Читаете ли вы публичные обсуждения, отслеживаете утёкшие индикаторы или потребляете отчёты разведки, полученные из андеграунд-форумов, то, как вы получаете доступ к информации, так же важно, как и то, что вы читаете.

Многие хакерские форумы и связанные с ними сообщества активно снимают цифровые отпечатки посетителей, отслеживают поведенческие сигналы и распространяют вредоносные скрипты. Даже пассивное наблюдение из обычного браузера может раскрыть ваш реальный IP-адрес, цифровой отпечаток устройства, данные сессии или организационную идентичность, создавая ненужный риск для исследователей и команд безопасности.

Вот почему профессиональные рабочие процессы разведки угроз обычно полагаются на изолированные и контролируемые среды браузинга, а не на стандартные потребительские браузеры.

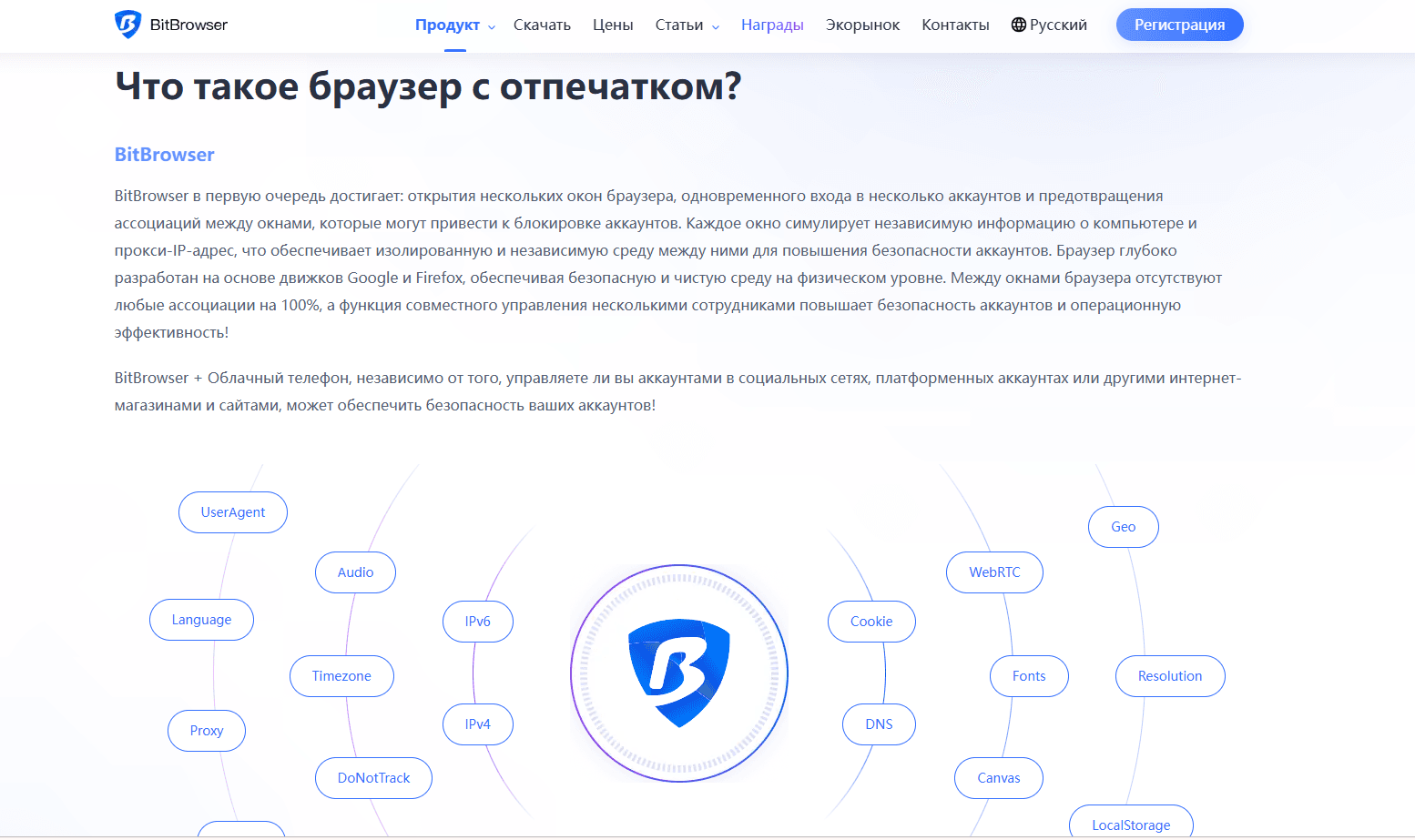

Антидетект-браузеры созданы именно для такого сценария. Они позволяют исследователям разделять идентичности, изолировать сессии и уменьшать межсайтовое отслеживание, контролируемо управляя цифровыми отпечатками браузера, куками, хранилищем и сетевыми конфигурациями.

Такие инструменты, как BitBrowser, антидетект-браузер, обычно используются командами безопасности и исследователями для создания изолированных сред при мониторинге хакерских форумов для исследований в области кибербезопасности и трендов безопасности.

В современной работе с разведкой угроз безопасная среда браузинга больше не является опциональной — это базовый уровень защиты.

Заключительные мысли

Хакерские форумы остаются в 2026 году одним из самых ранних и надёжных сигналов возникающих киберугроз. Они показывают, как эксплойты превращаются в оружие, как торгуется доступ и как масштабируются атаки задолго до срабатывания традиционных оповещений безопасности.

В то же время мониторинг топовых хакерских форумов сопряжён с реальными юридическими, техническими рисками и рисками для конфиденциальности. Эффективная разведка угроз заключается не в посещении одного известного форума, а в понимании экосистемы, выборе правильных источников и их безопасном наблюдении.

Для профессионалов в области кибербезопасности цель проста: учиться у хакерских сообществ, не подвергаясь их воздействию. С помощью правильных рабочих процессов, стратегий изоляции и инструментов, таких как антидетект-браузер BitBrowser, исследователи могут превращать пространства высокого риска в действенную разведку — не пересекая юридических или операционных границ.

Часто задаваемые вопросы (FAQ)

1. Законно ли просматривать хакерские форумы для исследований в области кибербезопасности?

Чтение общедоступного контента в образовательных целях или для разведки угроз, как правило, законно, но любое взаимодействие с незаконным контентом, услугами или транзакциями — нет. Законы различаются в зависимости от страны, поэтому исследователи всегда должны следовать внутренним политикам и юридическим рекомендациям.

2. Почему использование обычного браузера рискованно при мониторинге хакерских форумов?

Многие хакерские форумы активно отслеживают посетителей или распространяют вредоносное ПО. Использование обычного браузера может раскрыть вашу реальную личность, цифровой отпечаток устройства или рабочую среду, поэтому исследователи безопасности используют изолированные настройки и инструменты, такие как антидетект-браузеры.

3. Какой самый безопасный способ учиться на хакерских форумах для новичка?

Новичкам следует избегать прямого доступа к андеграунд-форумам. Более безопасный вариант — полагаться на отчёты разведки угроз, легальные исследовательские платформы и контролируемые среды и рассматривать такие инструменты, как BitBrowser, только при работе с чёткими оборонительными и образовательными целями.

YT.Shi

YT.Shi