2025年にブラウザの指紋を検出するにはどうすればいいでしょうか? 5つの無料指紋検出サイトを紹介します

2025.11.27 07:41

2025.11.27 07:41インターネットプライバシーがますます透明化する今日、Cookieのクリアや「プライベートモード」の开启では、ネット上で真に匿名になることはできません。IPアドレスを変更したり、キャッシュをクリアしたりしても、Amazon、Facebook、Shopeeのアカウントが依然として関連判定された経験はありますか?または、某製品の靴を検索した直後、すべてのWeb広告が同じモデルをターゲットにプッシュし始めたことはありますか?

この背後にある核心的な原因は、ブラウザーフィンガープリントです。

2025年になると、各プラットフォームの追跡技術はさらに隠れたりスマート化したりして進化しました。クロスボーダーECセラー、SNS運用担当者、プライバシーを重視するユーザーにとって、ブラウザーフィンガープリントの検出と隠蔽方法を理解することは、選択科目ではなく必修科目になりました。本文では、今年最も使いやすい無料フィンガープリント検出ツールをまとめ、安全なブラウザー環境の構築方法を共有します。

Ⅰ.ブラウザーフィンガープリントとは?想像以上に正直な存在です

簡単に言えば、ブラウザーフィンガープリントとは、ウェブサイトがあなたのブラウザーから収集する一連の設定情報のことです。これは単なるIPアドレスではなく、複雑なパズルのようなものです。

ウェブサイトにアクセスすると、サーバーはブラウザーに一連のデータを要求します:画面解像度は何ですか?どのフォントがインストールされていますか?グラフィックカードによる画像レンダリング方式(Canvas/WebGL)にはどのような特徴がありますか?さらにはバッテリー残量やタイピング速度までも含まれます。これら一見些細な情報が組み合わさることで、唯一無二のハッシュ値(Hash ID)を生成することができます。

アカウントにログインしていなくても、この「フィンガープリント」は99%を超える高い精度で、このデバイスが「あなた」であると識別できます。これが、Aウェブサイトでの操作記録がBウェブサイトに知られる理由です。

Ⅱ.なぜ積極的にフィンガープリント検出を行う必要があるのですか?

保護されていないネットワーク環境では、フィンガープリント検出を行う主な目的は3つあります:

1.アカウントセキュリティリスクの評価:多アカウント運用者(クロスボーダーECマトリックスなど)にとって、複数のアカウントが同じフィンガープリント環境でログインすると、プラットフォームは迅速に関連アカウントと判定し、アカウント停止の原因となります。

2.偽装効果の検証:すでにプロキシIPや特定のプライバシー保護手段を使用している場合、これらの手段が有効かどうかを確認する必要があります。例えば、IPアドレスとシステムタイムゾーンが一致するか、WebRTCによって実際のIPが漏洩していないかを確認します。

3.プライバシー漏洩の程度の把握:一般ユーザーは検出を通じて、自分のデバイスが外部にどれだけの「裸の」情報を公開しているかを把握し、的確な防護策を講じることができます。

Ⅲ.2025年無料フィンガープリント検出サイト紹介

市場には多くの検出ツールが存在しますが、品質はまちまちです。以下に、2025年でも安定しており、データ次元が全面的な5つの無料検出サイトを選り抜きました。

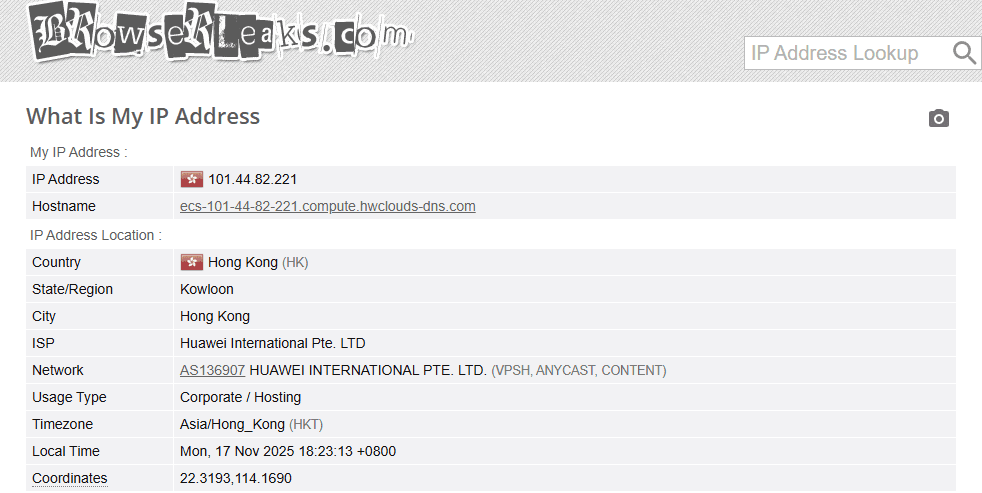

1.BrowserLeaks

BrowserLeaksは業界で長年定評のある権威的な検出ツールで、フィンガープリント検出界の「スイスアーミーナイフ」と称えられています。その特徴は、検出次元が極めて全面的かつ深い点です。

IPやUser-Agentの基本的な検出だけでなく、WebRTC漏洩、Canvasフィンガープリント、WebGLレポート、フォントフィンガープリント、FlashおよびSilverlight(これら2つは徐々に淘汰されていますが、依然として参考価値があります)を専門にテストする独立したセクションを持っています。BrowserLeaksのデータ表示は非常に詳細で、一定の技術基盤を持つユーザーが基盤パラメーターを確認するのに適しています。特にJavaScript検出機能は、ブラウザーが暴露するすべてのオブジェクトプロパティを詳細にリスト表示できます。

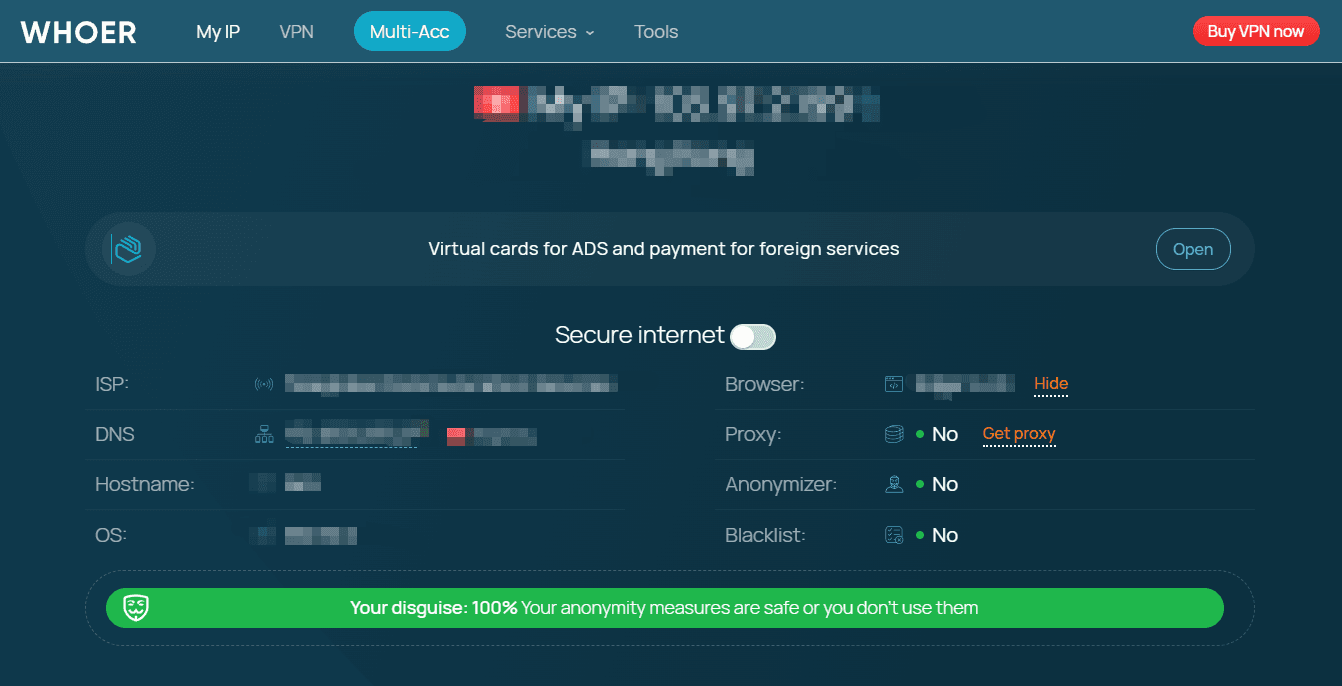

2.whoer

whoer.netは多くのクロスボーダーセラーやネットワークセキュリティ愛好家の入门ツールとして選ばれています。インターフェースが非常に直感的で、コア機能は現在の閲覧環境にスコア(0~100%)を付けることです。

whoerは主に匿名度の総合評価に特化しています。IPアドレスがブラックリストに含まれているか、DNSサーバーとIPの所在地が一致するか、システム時間とIPのタイムゾーンが一致するか、WebRTC漏洩が存在するかを確認します。スコアが100%未満の場合、「システム時間が不一致」や「プロキシが検出された」などの減点項目を直接リスト表示します。この「リスト形式」のフィードバックにより、ユーザーは迅速に環境設定を調整することができます。

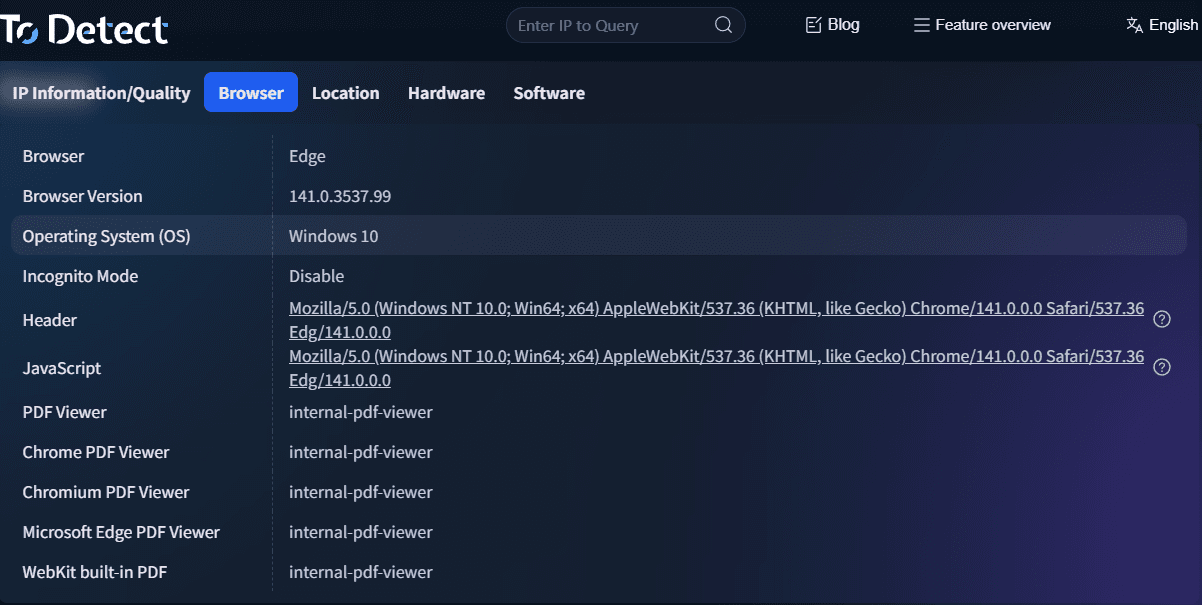

3.ToDetect

ToDetectは近年登場したワンストップ検出プラットフォームで、ユーザー体験が非常に優れています。Canvas、WebGL、ハードウェア並列数、デバイスメモリなどの重要なハードウェアフィンガープリントを1つのページに統合し、高リスク項目をハイライト表示する機能をサポートしています。

このウェブサイトの顕著なメリットは、結果の可読性が高い点です。非技術者にとって、ToDetectは自動的に各パラメーターの一致性を分析します。例えば、ブラウザーのUser-Agentが主張するオペレーティングシステムとJavaScriptによって検出されたプラットフォームプロパティが矛盾しているかどうかを比較します。これは多アカウント運用者が環境設定に論理的な脆弱性がないかを確認するのに非常に役立ちます。

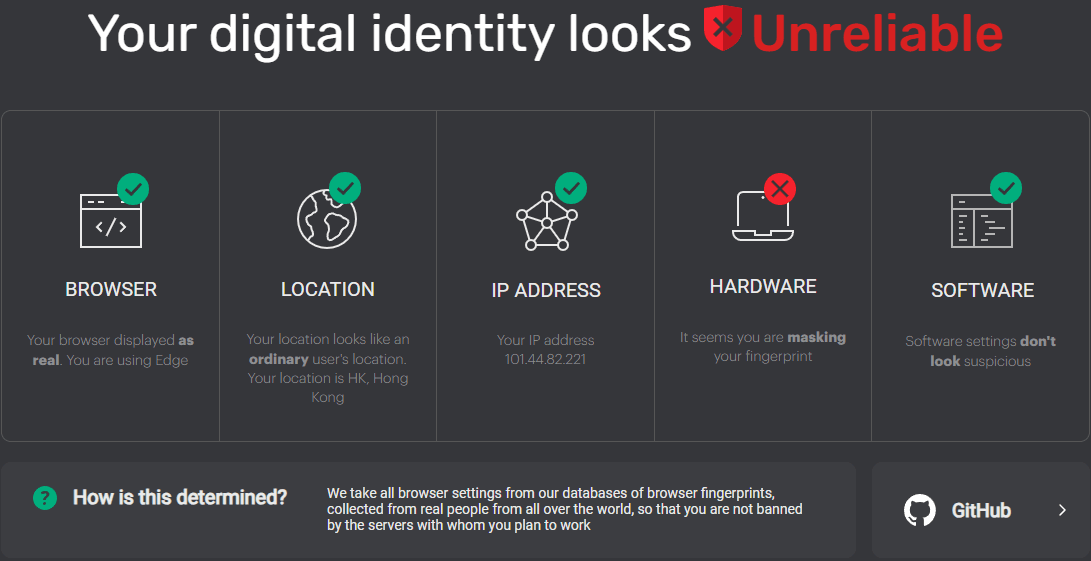

4.Iphey

Ipheyの設計理念は「信頼性」評価に重点を置いています。主流の不正防止システムの検出ロジックを模倣し、「デジタルID」の信頼スコアを提供します。

Ipheyは、ブラウザーフィンガープリントが「正常な人間のユーザー」に見えるかどうかを重点的に検出します。例えば、ブラウザーのウィンドウサイズが一般的なデバイス解像度に合っているか、タッチスクリーンのサポート状況がデバイスタイプ(モバイル/デスクトップ)と一致しているかを分析します。パラメーターの変更によってブラウザーを偽装したが、設定に論理的な矛盾が生じた場合(例:WindowsシステムでiPhoneのフィンガープリントを偽装)、Ipheyは通常、鋭敏に識別できます。

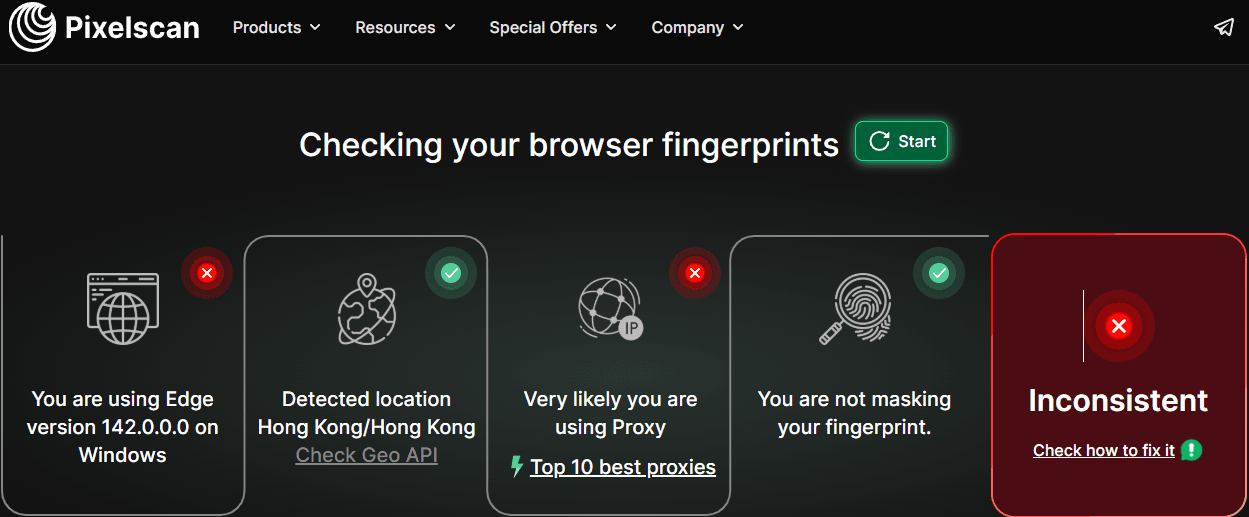

5.Pixelscan

Pixelscanは高難易度のアンチクローリングやリスクコントロールシステムのテストによく使用されます。専門の反検出技術会社が運営しているため、検出基準が非常に厳しいです。

Pixelscanのコアメリットは一致性チェックにあります。IPアドレス、地理位置、User-Agent、画面解像度、自動化制御特徴などを深度で比較します。SeleniumやPuppeteerなどの自動化ツールによってブラウザーが駆動されている場合、またはフィンガープリントパラメーターが簡易的なプラグインによって変更されている場合、Pixelscanは多くの場合「Inconsistent」(不一致)を直接表示するか、ロボット行動を検出します。これは関連防止効果を検証する試金石です。

検出は最初のステップに過ぎません。問題を発見した後、どのように解決すればよいですか?検出結果がフィンガープリントが唯一無二であること、または偽装に脆弱性が存在することを示している場合、単にプラグインの使用やキャッシュのクリアでは根本的な解決策になりません。フィンガープリント環境を基盤から変更できるソリューションが必要です。

Ⅳ.実際のフィンガープリント環境の漏洩をどのように回避すればよいですか?

フィンガープリントの漏洩を徹底的に回避するための核心的な考え方は、フィンガープリントを「ブロック」すること(これはむしろ疑わしくなります)ではなく、「混同」と「隔離」することです。各アカウントまたはタスクごとに、完全に真実に見える独立した仮想環境を作成する必要があります。

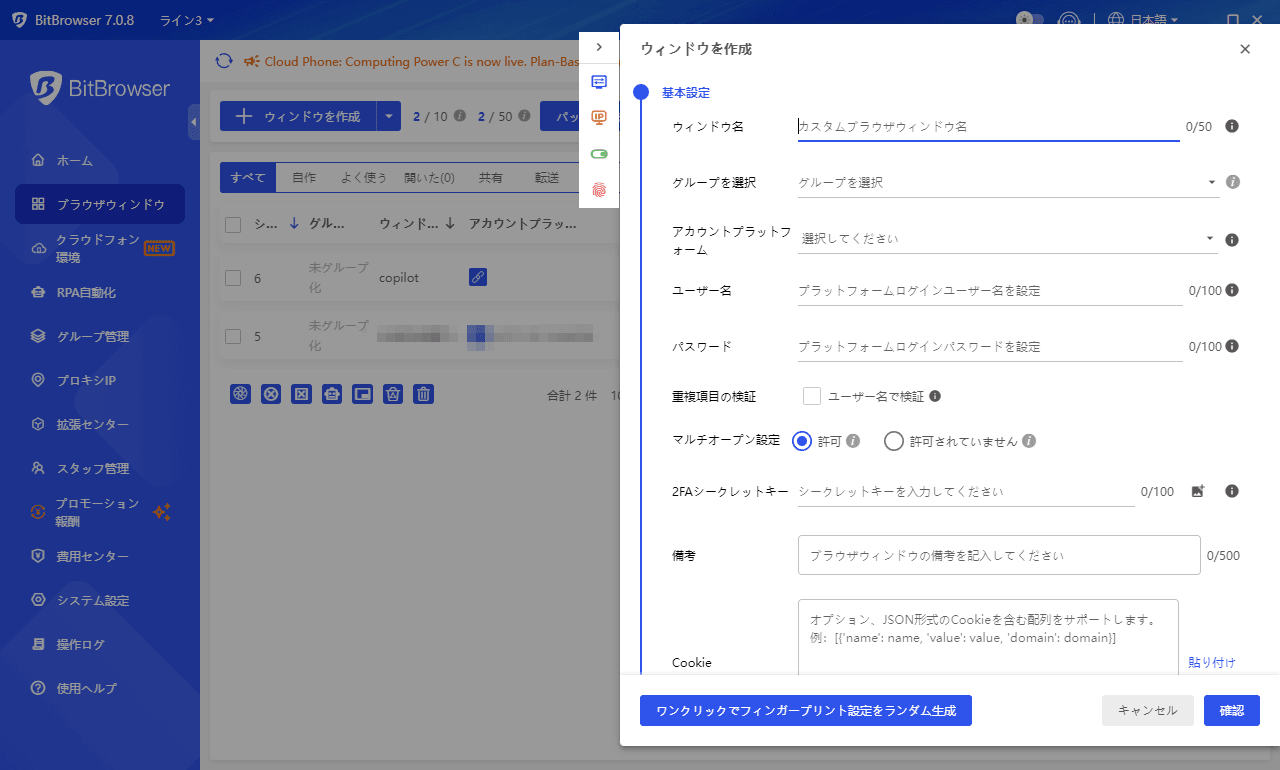

この分野では、Bitbrowserが非常に成熟したソリューションを提供しています。

通常のブラウザーとは異なり、Bitbrowserはユーザーが無数の独立したブラウザープロファイルを作成することを許可します。各プロファイルは独立したフィンガープリント環境を持っており、まるで無数の新しいコンピューターを所有しているようなものです。

Bitbrowserの設定インターフェースでは、カーネルパラメーターを深度でカスタマイズすることができます。例えば、異なるCanvasフィンガープリントとWebGL画像データをランダムに生成し、ウェブサイトが描画特徴を通じて実際のハードウェアを識別するのを防ぐことができます。同時に、タイムゾーン、地理位置、User-Agent、言語、フォントリストなど数十項目のパラメーターの隔離設定をサポートしています。

これは、Bitbrowserを使用して10個のプロファイルを開くと、ターゲットウェブサイトにとって、これらは世界中の異なる設定を持つ10台の真のコンピューターであり、それによって関連リスクを完璧に回避できることを意味します。Facebook、Amazon、TikTokなどの多プラットフォームアカウントを運用する必要があるユーザーにとって、このような物理レベルの環境隔離は現在最も安全な手段です。

Ⅴ.Bitbrowserプロファイル環境をどのように検出すればよいですか?

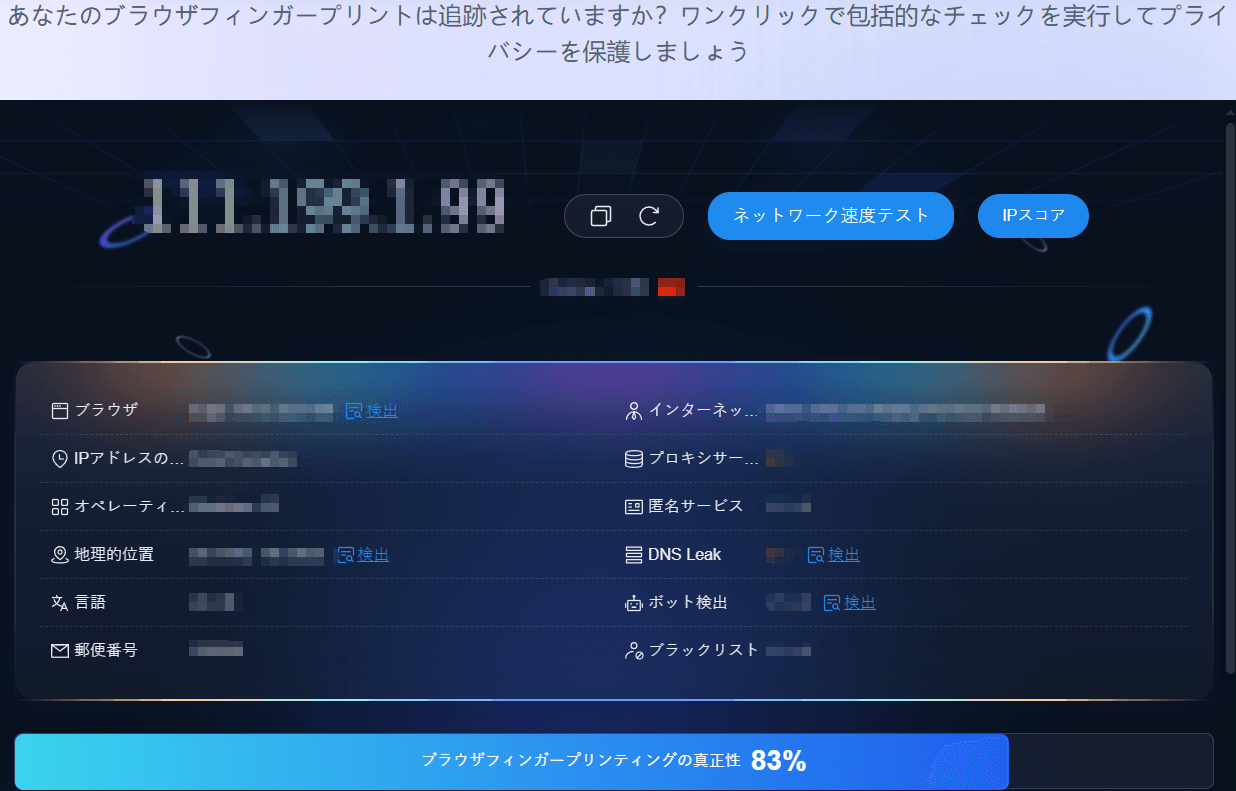

ユーザーが環境を設定した後、即座に安全性を検証できるように、Bitbrowserには非常に便利な検出エントリが直接統合されています。

直接 bitbrowser.net/whoer にアクセスすることができます。これはBitbrowser公式が提供する検出ツールで、そのカーネルが最適化された環境に対して深度スキャンを行うように特別に設計されています。

この機能の使用手順は通常以下の通りです:

1.Bitbrowser を開き、プロキシIPとフィンガープリントパラメーターを設定します。

2.当該ブラウザープロファイルを起動します。

3.アドレスバーに直接入力するか、ブックマークの検出リンクをクリックします。

このツールは、IPアドレスとシステム環境の一致性を重点的に確認します。例えば、プロキシIPの所在地(米国ニューヨークなど)がブラウザーに設定されたタイムゾーン(EST)および言語(English-US)と一致するかを照合します。WebRTC漏洩によって国内の実際のIPが暴露された場合、またはDNS解決位置とプロキシ位置の偏差が大きすぎる場合、直感的なフィードバックを提供します。

「設定-起動-検出」という閉ループプロセスを通じて、機密性の高いアカウントにログインする前に、現在のフィンガープリント環境が100%安全で偽装度が非常に高いことを保証でき、環境設定の誤りによるアカウント停止リスクを大幅に低減できます。

Ⅵ.まとめ

2025年のネットワーク世界では、プライバシー保護は見えない駆け引きです。ブラウザーフィンガープリント技術により、追跡は無所不在になりましたが、BrowserLeaks、Whoerなどのツールを通じて、これらの見えない「鎖」を見ることができます。

これらの鎖を打ち破るためには、単なる検出だけでは不十分です。Bitbrowser を利用して独立したフィンガープリント環境を構築し、検出と防護を結び合わせることが、個人プライバシーを保護しアカウントセキュリティを保障する最善の実践方法です。個人データを保護するためであれ、商業アカウントの安定性を維持するためであれ、フィンガープリント管理技術を掌握することは価値のある投資です。

Ⅶ.よくある質問と回答

Q1:ブラウザーの「プライベートモード」または「プライバシーモード」を使用すれば、フィンガープリント追跡を防げますか?

答:いいえ。プライベートモードは主にローカルに閲覧履歴とCookieを保存しないようにするものですが、画面解像度、Canvasフィンガープリント、グラフィックカードモデルなどのデバイスハードウェア情報は依然としてウェブサイトに送信されます。ウェブサイトはこれらのハードウェアフィンガープリントを通じてあなたを識別することができます。

Q2:フィンガープリント検出スコアが100%であれば、必ず安全ですか?

答:必ずしもそうではありません。スコアが100%(Whoerなど)であることは、通常、IP、タイムゾーン、言語などの基本設定に論理的な矛盾がないことを意味します。しかし、Canvasフィンガープリントが过于独特であったり、IPアドレスが特定のプラットフォームのブラックリストデータベースに含まれていたりする場合、依然としてリスクコントロールの対象となる可能性があります。したがって、Bitbrowserを使用してフィンガープリントの混同と環境隔離を行うことは、より二重の保障となる方法です。

Q3:なぜ検出結果にWebRTC漏洩が表示されますか?

答:WebRTCはリアルタイム通信プロトコルであり、プロキシをバイパスして実際のLANまたはパブリックIPを直接暴露しやすいです。通常のブラウザーでは完全に無効にすることが難しいですが、Bitbrowserの設定では、直接WebRTCを無効にするか、プロキシIPアドレスに置き換えることを選択でき、それによって漏洩問題を根源的に解決できます。

Bitbrowser

Bitbrowser